Installer et configurer NFS sur AlmaLinux 9

NFS (Network File System) permet de partager des répertoires entre machines comme s’ils étaient locaux. Cet article explique pas à pas comment installer un serveur NFS et un client sur AlmaLinux 9, configurer les exports, sécuriser avec firewalld, monter les partages côté client et automatiser le montage via /etc/fstab. Vous trouverez aussi des conseils de sécurité, dépannage, et une checklist opérationnelle.

Intentions et variantes de recherche

Ce guide a pour objectif principal d’expliquer l’installation et la configuration d’un serveur NFS et de clients sous AlmaLinux 9. Variantes liées : installer NFS sur RHEL/CentOS, configurer NFSv4, sécuriser NFS avec firewalld, automatiser avec /etc/fstab, diagnostic des erreurs de montage.

Prérequis

- Un serveur AlmaLinux 9 avec accès root ou un utilisateur sudo. Exemple utilisé : hostname almalinux9-server IP 192.168.10.15.

- Un ou plusieurs clients (RHEL-based ou compatibles).

- Accès réseau entre clients et serveur sur les ports RPC/NFS (ou via firewalld).

- Connaissance basique des commandes Linux (dnf, systemctl, nano, mount).

Important : adaptez les adresses IP et chemins aux standards de votre réseau.

Concepts rapides

- NFS : protocole pour monter des systèmes de fichiers distants comme locaux. Défini historiquement par Sun.

- Export : répertoire partagé par le serveur NFS, défini dans /etc/exports.

- idmapd : service qui cartographie les UID/GID entre machines (utile pour NFSv4).

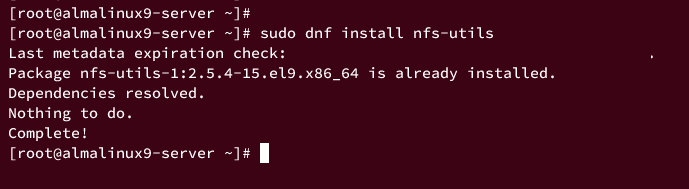

Étape 1 — Installer nfs-utils

Installez nfs-utils sur le serveur et sur chaque client.

sudo dnf install nfs-utils

Étape 2 — Configurer idmapd

Éditez /etc/idmapd.conf et définissez le paramètre Domain sur le FQDN ou le nom d’hôte du serveur.

sudo nano /etc/idmapd.confModifiez la ligne :

Domain = almalinux9-serverEnregistrez et fermez.

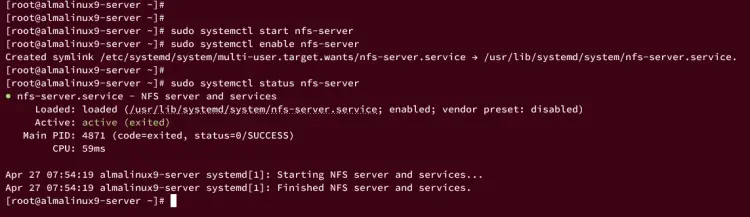

Étape 3 — Démarrer et activer le service NFS

sudo systemctl start nfs-server

sudo systemctl enable nfs-server

sudo systemctl status nfs-serverSi le service fonctionne, vous verrez un statut actif/running.

Étape 4 — Créer les répertoires partagés

Créez les répertoires que vous voulez exporter et définissez propriétaire/permissions.

sudo mkdir -p /mnt/shared /mnt/backup

sudo chown -R nobody:nobody /mnt/shared /mnt/backup

sudo chmod 775 /mnt/shared /mnt/backupÉtape 5 — Déclarer les exports

Éditez /etc/exports et ajoutez les lignes d’export. Exemple fourni : deux répertoires pour un client précis et un répertoire pour tout le sous-réseau.

sudo nano /etc/exportsContenu exemple :

/mnt/backup 192.168.10.21(rw,sync,no_subtree_check)

/home 192.168.10.21(rw,sync,no_root_squash,no_subtree_check)

/mnt/shared 192.168.10.0/24(rw,sync,no_subtree_check)Explications des options :

- rw : lecture/écriture autorisée.

- sync : écrit sur disque avant d’acquitter la requête client (sécurité des données au détriment de la latence).

- no_subtree_check : désactive la vérification de sous-arbre pour améliorer les performances.

- no_root_squash : laisse les UID 0 des clients agir en root sur l’export (risqué, à limiter).

Après modification, rechargez le service NFS :

sudo systemctl restart nfs-server

sudo exportfs -vLa commande exportfs -v listera les partages activés.

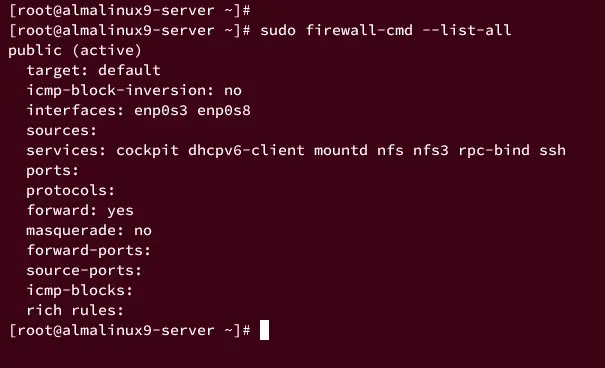

Sécuriser NFS avec firewalld

Si vous utilisez firewalld, ouvrez les services NFS et réactiver les règles.

sudo firewall-cmd --add-service={nfs,nfs3,mountd,rpc-bind} --permanent

sudo firewall-cmd --reload

sudo firewall-cmd --list-all

Notes importantes :

- Sur des réseaux publics, limitez l’accès aux IP ou aux zones firewalld.

- Pour une sécurité renforcée, utilisez des VPN/ACL réseau pour restreindre les sources.

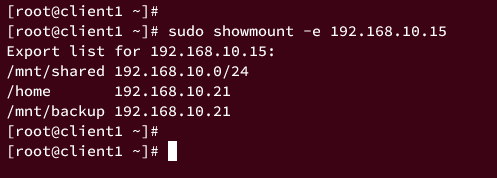

Étape 6 — Configurer le client NFS

Sur le client, installez nfs-utils (si nécessaire) :

sudo dnf install nfs-utilsVérifiez les exports disponibles depuis le serveur :

sudo showmount -e 192.168.10.15Vous devriez voir /mnt/backup, /mnt/shared et /home.

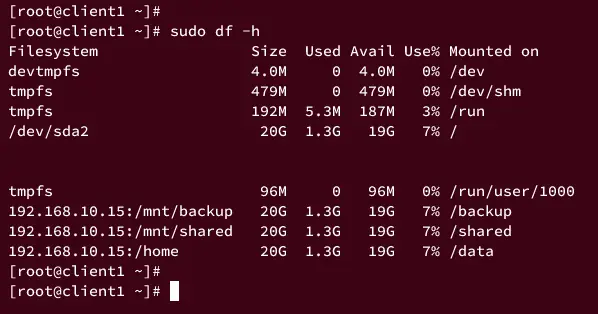

Créez les points de montage locaux :

sudo mkdir -p /data /backup /sharedMontez les partages :

sudo mount 192.168.10.15:/mnt/backup /backup

sudo mount 192.168.10.15:/mnt/shared /shared

sudo mount 192.168.10.15:/home /dataVérifiez :

sudo df -h

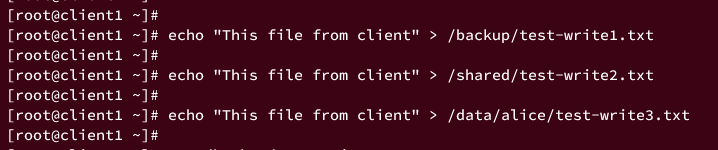

Vérifier l’accès en écriture depuis le client

Créez des fichiers de test sur le client pour vérifier que l’écriture fonctionne :

echo "This file from client" > /backup/test-write1.txt

echo "This file from client" > /shared/test-write2.txt

echo "This file from client" > /data/alice/test-write3.txtPuis, sur le serveur, vérifiez la présence et le contenu :

cat /mnt/backup/test-write1.txt

cat /mnt/shared/test-write2.txt

cat /home/alice/test-write3.txt

Automatiser le montage via /etc/fstab

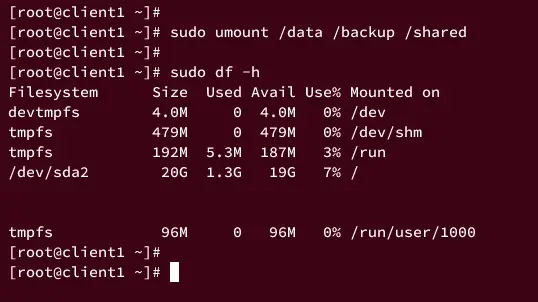

Démontez d’abord les points si nécessaire :

sudo umount /data /backup /shared

sudo df -h

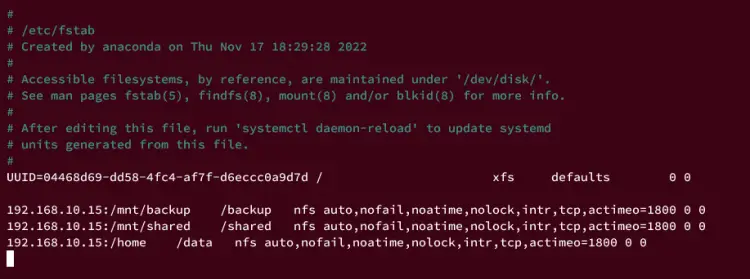

Éditez /etc/fstab et ajoutez des lignes similaires à celles-ci :

192.168.10.15:/mnt/backup /backup nfs auto,nofail,noatime,nolock,intr,tcp,actimeo=1800 0 0

192.168.10.15:/mnt/shared /shared nfs auto,nofail,noatime,nolock,intr,tcp,actimeo=1800 0 0

192.168.10.15:/home /data nfs auto,nofail,noatime,nolock,intr,tcp,actimeo=1800 0 0Sauvegardez, puis testez :

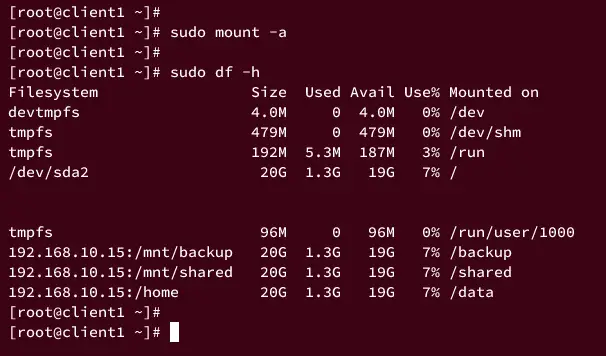

sudo mount -a

sudo df -h

Le client montera automatiquement les partages au démarrage.

Dépannage courant et messages d’erreur

- mount: permission denied — vérifier /etc/exports, ip client et options, et SELinux (voir ci-dessous).

- RPC: Program not registered — vérifier que rpcbind et nfs-server sont actifs.

- showmount ne retourne rien — firewall ou service rpcbind stoppé.

Commandes utiles :

sudo systemctl status nfs-server rpcbind

sudo journalctl -u nfs-server -e

sudo exportfs -v

sudo showmount -e 192.168.10.15Sécurité et durcissement

- Évitez no_root_squash sauf si strictement nécessaire.

- Utilisez des UID/GID cohérents entre serveurs et clients, ou configurez idmapd correctement.

- Limitez l’accès réseau dans /etc/exports aux subnets/IPs nécessaires.

- Si SELinux est activé, vérifiez les contextes :

sudo restorecon -R /mnt/shared

sudo semanage fcontext -a -t nfs_t '/mnt/shared(/.*)?'- Pour une couche chiffrée, utilisez un VPN ou IPsec entre clients et serveur — NFS n’offre pas de chiffrement natif.

Performance et bonnes pratiques

- Utilisez sync pour sécurité ou async pour vitesse (à évaluer selon l’usage).

- no_subtree_check réduit la charge CPU sur le serveur.

- actimeo dans fstab contrôle le cache d’attributs côté client.

- Sur des charges élevées, surveillez I/O, latence réseau et verrouillage NLM.

Alternatives selon le besoin

- SMB/CIFS : si intégration Windows requise.

- SFTP/SSHFS : accès fichier chiffré point à point, moins performant à grande échelle.

- GlusterFS ou CephFS : solutions distribuées pour mettre à l’échelle au-delà d’un simple serveur NFS.

Scénarios où NFS échoue ou n’est pas adapté

- Réseau hautement non fiable sans mécanismes de reprise.

- Besoin de chiffrement au repos et en transit sans VPN.

- Conflits d’UID/GID pour environnements multi-tenant sans gestion centralisée d’identités.

Checklist rôle par rôle

Administrateur serveur :

- Installer nfs-utils.

- Créer répertoires et définir permissions.

- Configurer /etc/exports et redémarrer nfs-server.

- Configurer firewall et SELinux.

- Mettre en place sauvegardes du contenu partagé.

Administrateur client :

- Installer nfs-utils.

- Tester showmount et monter manuellement.

- Ajouter entrées dans /etc/fstab et tester mount -a.

- Valider accès en lecture/écriture.

Opérateur sécurité :

- Vérifier les règles firewall.

- Auditer no_root_squash et accès réseau.

- Valider conformité GDPR si données personnelles transitent.

Critères d’acceptation

- Le serveur exporte les répertoires listés par exportfs -v.

- Le client voit les exports via showmount -e

. - Les points de montage sont visibles via df -h et acceptent écriture/lecture.

- Montage automatique viable après reboot (mount -a sans erreurs).

Mini-playbook pour incidents (ex. clients ne montent plus)

- Vérifier connectivité réseau : ping

. - Vérifier services : systemctl status nfs-server rpcbind.

- Vérifier firewall : firewall-cmd –list-all.

- Consulter journaux : journalctl -u nfs-server -n 200.

- Tester un montage manuel depuis le client : mount -v

:/export /tmp. - Si SELinux : vérifier contextes et AVC denials via ausearch/sealert.

- Si nécessaire, redémarrer rpcbind et nfs-server.

Test cases / Acceptance tests

- Test 1 : installer nfs-utils, démarrer nfs-server, exporter /mnt/test, monter depuis client et écrire 1 fichier.

- Test 2 : redémarrer le client, vérifier que mount -a monte automatiquement.

- Test 3 : simuler coupure réseau, vérifier comportement de reprise et cohérence des fichiers selon option sync/async.

GDPR / Confidentialité (notes)

- NFS transfère des fichiers en clair. Si les exports contiennent des données personnelles, chiffrez le lien réseau (VPN/SSH tunnelling) ou chiffrez les volumes.

- Limitez l’accès aux seuls clients autorisés et consignez les accès.

Matrice de compatibilité et migration rapide

- NFSv3 : compatible, moins d’authentification, souvent utilisé pour performance.

- NFSv4 : meilleur contrôle, encapsule RPC dans un seul port (simplifie firewall), nécessite idmapd et configuration du domaine.

- Migration : tester NFSv4 dans un environnement de staging avant migration en production.

Résumé (fin)

Vous savez maintenant installer et configurer un serveur NFS sur AlmaLinux 9, sécuriser l’accès via firewalld, monter les partages côté client et automatiser les montages via /etc/fstab. Le guide inclut des étapes de dépannage, des pratiques de sécurité et des alternatives selon vos besoins.

Points clés :

- Vérifiez toujours les permissions, SELinux et firewall.

- Préférez des règles réseau restreintes plutôt que des options risquées comme no_root_squash.

- Pour la production, testez la cohérence et la récupération après panne.

Fin.

Matériaux similaires

Installer et utiliser Podman sur Debian 11

Guide pratique : apt-pinning sur Debian

OptiScaler : activer FSR 4 dans n'importe quel jeu

Dansguardian + Squid NTLM sur Debian Etch

Corriger l'erreur d'installation Android sur SD