Installer LMD avec ClamAV sur CentOS 7

Ce guide montre étape par étape comment installer et configurer Linux Malware Detect (LMD) avec ClamAV sur CentOS 7. Vous apprendrez à installer les paquets requis, configurer les alertes par e‑mail, lancer des analyses manuelles et automatisées, et appliquer des bonnes pratiques de sécurité pour les environnements d’hébergement partagé.

Présentation

Linux Malware Detect (LMD) est un détecteur et analyseur de logiciels malveillants pour Linux, conçu pour les environnements d’hébergement partagé. Il est publié sous licence GNU GPLv2. LMD s’intègre bien avec d’autres outils de détection comme ClamAV pour améliorer la détection sur de grands jeux de fichiers.

Clam AntiVirus (ClamAV) est un antivirus open source capable de détecter chevaux de Troie, malwares, virus et autres logiciels malveillants. ClamAV fonctionne sur Linux, Windows et macOS.

Ce tutoriel utilise CentOS 7 et suppose que vous avez les privilèges root.

Prérequis

- Un serveur CentOS 7

- Accès root ou équivalent

- Connexion Internet pour télécharger les paquets et signatures

Important : effectuez une sauvegarde avant toute opération en production.

Étape 1 - Installer le dépôt EPEL et mailx

Installez le dépôt EPEL (Extra Packages for Enterprise Linux) et la commande mailx avec yum. mailx permet à LMD d’envoyer les rapports par e‑mail.

yum -y install epel-releaseInstallez mailx pour pouvoir utiliser la commande mail :

yum -y install mailxÉtape 2 - Installer Linux Malware Detect (LMD)

LMD n’est pas présent dans les dépôts CentOS/EPEL. Installez‑le depuis les sources.

Téléchargez LMD et extrayez l’archive :

cd /tmp

wget http://www.rfxn.com/downloads/maldetect-current.tar.gz

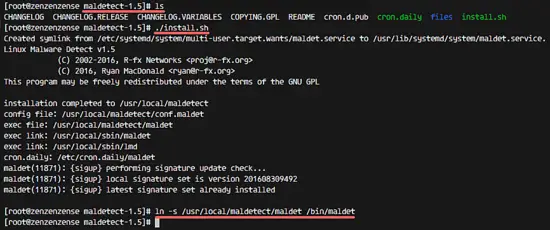

tar -xzvf maldetect-current.tar.gzAccédez au répertoire extrait et lancez l’installateur en root :

cd maldetect-1.5

./install.shCréez ensuite un lien symbolique vers la commande maldet dans /bin/ :

ln -s /usr/local/maldetect/maldet /bin/maldet

hash -r

Étape 3 - Configuration de Linux Malware Detect

LMD est installé dans /usr/local/maldetect/. Éditez le fichier de configuration conf.maldet avec votre éditeur préféré :

cd /usr/local/maldetect/

vim conf.maldetModifiez les options suivantes pour activer les alertes e‑mail, utiliser ClamAV comme moteur de scan et activer la mise en quarantaine automatique :

- Activez les alertes e‑mail (mettre la valeur à 1) :

email_alert="1"- Saisissez votre adresse e‑mail (ligne email_addr) :

email_addr="[email protected]"- Utilisez clamscan comme moteur de scan par défaut :

scan_clamscan="1"- Activez la mise en quarantaine automatique :

quarantine_hits="1"- Activez la quarantaine des injections basées sur la détection de fichiers propres :

quarantine_clean="1"Enregistrez et quittez.

Note : ajustez les chemins et options selon votre politique de rétention et de sauvegarde.

Étape 4 - Installer ClamAV

ClamAV est disponible dans EPEL (déjà installé à l’étape 1). Installez ClamAV et les fichiers de développement :

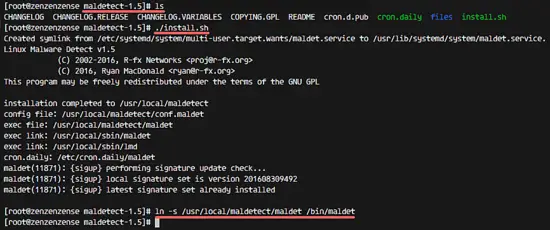

yum -y install clamav clamav-develAprès l’installation, mettez à jour les bases de signatures ClamAV avec freshclam :

freshclam

Étape 5 - Tester LMD et ClamAV

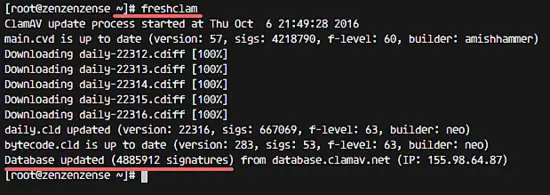

Testez une analyse manuelle avec maldet. Ici, nous scannons le répertoire web /var/www/html/.

Téléchargez des fichiers de test EICAR :

cd /var/www/html

wget http://www.eicar.org/download/eicar.com.txt

wget http://www.eicar.org/download/eicar_com.zip

wget http://www.eicar.org/download/eicarcom2.zipLancez l’analyse :

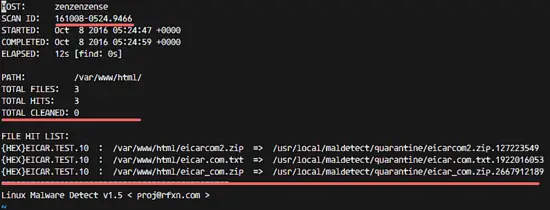

maldet -a /var/www/html

Vous devriez voir que LMD utilise ClamAV comme moteur et que les fichiers malveillants détectés sont déplacés vers la quarantaine.

Pour consulter le rapport d’analyse, utilisez :

maldet --report 161008-0524.9466Remplacez SCANID par l’identifiant affiché dans la sortie de maldet.

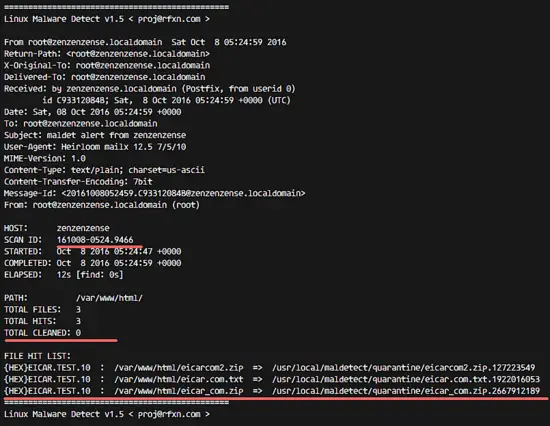

Vérifiez ensuite le rapport e‑mail envoyé par LMD :

tail -f /var/mail/root

Le message montre que le rapport a bien été envoyé à l’adresse configurée.

Étape 6 - Commandes courantes de LMD

Scannez uniquement les fichiers PHP dans un répertoire :

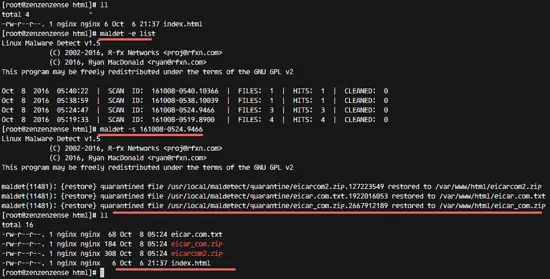

maldet -a /var/www/html/*.phpListez tous les rapports :

maldet -e listScannez les fichiers créés/modifiés dans les X derniers jours :

maldet -r /var/www/html/ 5(5 = les 5 derniers jours)

Restaurer un fichier depuis la quarantaine :

maldet -s SCANID

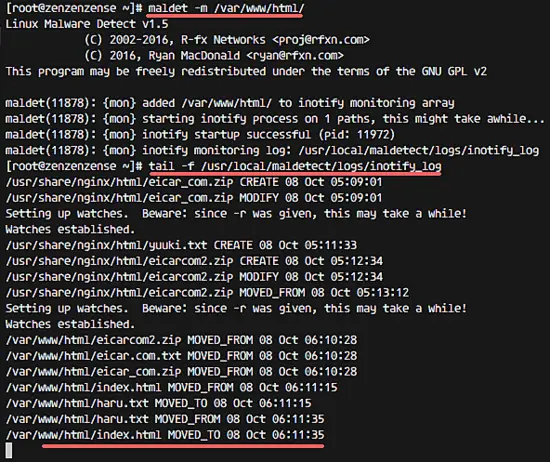

Activer la surveillance d’un répertoire (inotify) :

maldet -m /var/www/html/Consulter le fichier de log du moniteur :

tail -f /usr/local/maldetect/logs/inotify_log

Cas d’échec fréquents et alternatives

- Signatures obsolètes : si freshclam échoue, vérifiez la connectivité réseau et les permissions. Alternative : mettre à jour manuellement les bases de données ClamAV.

- Faux positifs en production : activez quarantine_clean avec prudence et testez d’abord sur une copie. Alternative : configurer la quarantaine en mode « notification » avant action automatique.

- Performances sur grands sites : pour de très grands volumes, combiner LMD/ClamAV avec des scans incrémentiels ou un système de fichier indexé (ex. inotify) réduit la charge.

Mini‑méthodologie de déploiement

- Préparer un environnement de test identique à la production.

- Installer EPEL, LMD et ClamAV sur l’environnement de test.

- Exécuter des analyses complètes et incrémentielles, valider les rapports et les quarantaines.

- Ajuster conf.maldet (alertes, moteurs, chemins exclus).

- Déployer en production hors heures de pointe, surveiller les logs 48–72 heures.

Checklist par rôle

Administrateur système:

- Installer EPEL, mailx

- Installer LMD et ClamAV

- Programmer les mises à jour des signatures

- Vérifier les logs et alertes e‑mail

Développeur / Responsable applicatif:

- Exclure les chemins temporaires légitimes

- Valider les fichiers restaurés depuis la quarantaine

- Signaler les faux positifs

Opérations / Sécurité:

- Définir la politique de quarantaine et sauvegarde

- Plan de rollback pour restaurer fichiers légitimes

- Revue régulière des règles et signatures

Critères d’acceptation

- LMD et ClamAV sont installés et à jour.

- Les analyses manuelles détectent et quarantinent les fichiers de test EICAR.

- Les rapports par e‑mail sont reçus à l’adresse configurée.

- La surveillance inotify fonctionne et consigne les événements.

Conseils de sécurité et bonnes pratiques

- Ne restaurez jamais un fichier quarantiné sans vérification.

- Conservez des sauvegardes hors ligne avant d’appliquer des actions automatiques.

- Limitez l’accès en écriture au répertoire de quarantaine.

- Mettez en place une rotation des logs et une rétention adaptée.

Quand préférer une autre solution

- Pour une protection en temps réel sur postes utilisateurs, préférez des solutions antivirus dédiées pour postes.

- Pour des environnements très critiques, complétez avec outils de détection d’intrusion (IDS) et solutions payantes à support commercial.

Résumé

- LMD + ClamAV forment une solution efficace, open source, pour détecter les malwares sur serveurs Linux, notamment dans l’hébergement partagé.

- Testez toujours sur un environnement non productif, configurez prudemment la quarantaine et surveillez les logs.

Référence

1‑ligne glossaire

- LMD : outil de détection de malwares pour Linux.

- ClamAV : moteur antivirus open source utilisant des signatures.

Matériaux similaires

Installer et utiliser Podman sur Debian 11

Guide pratique : apt-pinning sur Debian

OptiScaler : activer FSR 4 dans n'importe quel jeu

Dansguardian + Squid NTLM sur Debian Etch

Corriger l'erreur d'installation Android sur SD