N'utilisez pas cet outil de piratage Facebook — vous le regretterez

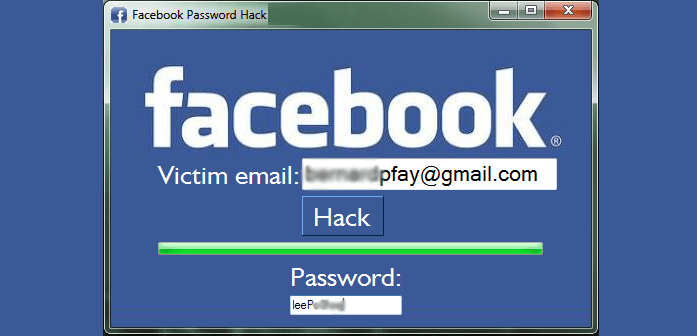

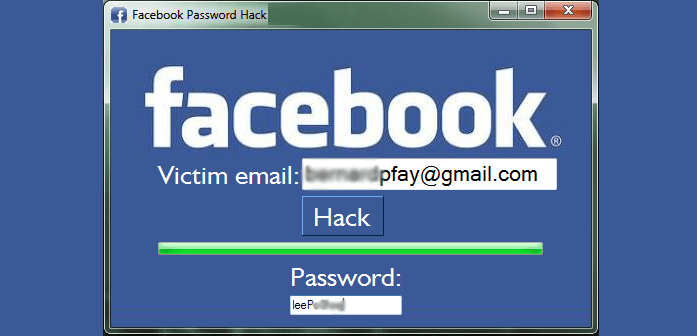

Important : l’image ci‑dessous montre une capture d’écran d’un faux outil Remtasu présenté comme un hack Facebook. Ne lancez rien de similaire.

Qu’est‑ce que Remtasu et pourquoi c’est dangereux

Remtasu est un cheval de Troie ciblant Windows. Il a été observé pour la première fois en Amérique latine en 2014 et s’est étendu à d’autres régions ces dernières années. Les auteurs le présentent comme un « outil de piratage Facebook » capable de récupérer des identifiants, mais sa finalité réelle est l’espionnage et le vol de données.

Le programme contient notamment un keylogger qui capture les frappes au clavier, collecte le contenu du presse‑papier et exfiltre ces informations vers un serveur de commande et contrôle (serveur C&C) contrôlé par l’attaquant. Les victimes pensent parfois qu’elles « testent » un outil, alors que l’outil compromet directement leur machine et leurs comptes.

Fonctionnement technique résumé

- Infection initiale : diffusion via téléchargements directs sur des sites douteux ou via des campagnes de phishing.

- Collecte des données : keylogger, copies du presse‑papier, listes de fichiers et informations système.

- Persistance : copie du binaire dans le dossier System32 sous un nom générique tel que InstallDir, puis création d’une clé de registre qui lance le processus à chaque démarrage.

- Exfiltration : envoi des données vers un serveur C&C distant.

Définition courte : keylogger — logiciel qui enregistre chaque frappe au clavier pour capturer mots de passe et messages.

Signes d’une infection Remtasu

- Lenteur inhabituelle au démarrage de Windows.

- Processus inconnus lancés depuis System32.

- Activité réseau vers des serveurs inconnus.

- Présence de fichiers ou de noms génériques (par exemple InstallDir) dans System32.

- Apparition de fichiers journaux contenant des frappes ou du texte copié.

Répartition géographique observée

Selon un rapport d’ESET, les infections recensées se concentraient majoritairement en Colombie (65 %), suivie de la Thaïlande (6 %), du Mexique (3 %) et du Pérou (2 %). Ces chiffres reflètent des observations de terrain et la localisation des victimes au moment des analyses.

Pourquoi les gens sont attirés par ces outils

La promesse d’accéder facilement à un compte Facebook séduit des personnes qui suspectent une infidélité ou qui cherchent à nuire à d’autres. Cette curiosité ou cette revanche potentielle alimente la propagation d’outils malveillants. Les utilisateurs sous‑estiment souvent le risque d’infection et la portée des données compromises, y compris les informations bancaires et les identifiants d’autres services.

Contre‑exemples et limites de l’outil

- Ce type d’outil ne fonctionne pas comme promis s’il est exécuté dans un environnement isolé ou analysé par un antivirus récent.

- Même si le programme « prétend » récupérer un mot de passe, il ne garantit pas un accès fiable et durable au compte Facebook ciblé.

- Si la victime utilise l’authentification à deux facteurs, l’exfiltration de simples identifiants est souvent insuffisante.

Alternatives légales et éthiques

- Confronter directement la personne concernée et chercher une médiation.

- Consulter les politiques et outils de récupération officiels de Facebook pour les comptes compromis.

- Recourir à des professionnels en cybersécurité pour enquêter légalement un incident.

- Si vous craignez pour votre sécurité personnelle, contacter les autorités locales.

Mini‑méthodologie pour vérifier une possible infection

- Déconnecter la machine d’internet immédiatement pour interrompre toute exfiltration.

- Analyser la machine avec un antivirus à jour et un scanner antimalware réputé.

- Examiner les processus et les clés de registre de démarrage pour repérer des noms suspects (par ex. InstallDir).

- Vérifier l’activité réseau historique et les connexions sortantes vers des IP ou domaines inconnus.

- Sauvegarder les données importantes sur un support externe sûr.

- Si l’infection est confirmée, envisager une réinstallation propre du système d’exploitation après avoir extrait les fichiers essentiels.

Playbook d’incident simplifié pour un poste infecté

- Isoler la machine du réseau.

- Informer l’équipe sécurité ou un professionnel compétent.

- Collecter des logs et copies d’écran sans modifier l’état pour l’analyse.

- Scanner avec plusieurs outils antimalware et noter les détections.

- Sauvegarder les données métiers sur un support hors ligne.

- Réinstaller le système depuis une image propre si la persistance est confirmée.

- Changer tous les mots de passe sur un appareil sain et activer l’authentification à deux facteurs.

- Surveiller les comptes pour détections de compromissions supplémentaires.

Checklist rôle‑basée

Pour la personne curieuse tentée d’utiliser l’outil :

- Ne téléchargez rien depuis des sites non vérifiés.

- Ne testez pas des moyens illégaux pour accéder à un compte.

- Considérez les conséquences juridiques et personnelles.

Pour la victime présumée :

- Coupez la connexion internet du PC affecté.

- Changez les mots de passe depuis un appareil sûr.

- Contactez un professionnel si vous avez des doutes.

Pour l’administrateur système :

- Corrigez les postes compromis et communiquez la procédure à l’équipe.

- Mettre à jour les signatures antivirus et déployer des règles réseau bloquant les domaines malveillants.

Renforcement de la sécurité recommandé

- Activer l’authentification à deux facteurs partout où c’est possible.

- Maintenir le système et les applications à jour.

- Installer une solution antivirus/EDR reconnue et surveiller les alertes.

- Utiliser des gestionnaires de mots de passe pour éviter la réutilisation.

- Éviter les téléchargements de logiciels dits « miracles » proposés par des sites non officiels.

Notes confidentialité et conformité

Si des données personnelles sont exfiltrées, cela peut engager des obligations de notification selon le droit local ou le règlement applicable (par ex. RGPD en Europe). Les personnes et organisations doivent évaluer l’impact et notifier les autorités compétentes si nécessaire.

Faits clés

| Élément | Détail |

|---|---|

| Type de menace | Cheval de Troie Windows avec keylogger |

| Vecteurs de diffusion | Téléchargements directs, phishing |

| Persistance | Copie dans System32, clé de registre (InstallDir) |

| Zones affectées (rapport ESET) | Colombie 65 %, Thaïlande 6 %, Mexique 3 %, Pérou 2 % |

Quand et comment agir

Si vous avez déjà lancé un tel outil : arrêtez la machine, isolez‑la, changez immédiatement vos mots de passe depuis un autre appareil sain, et faites analyser la machine par des professionnels. Si vous n’avez rien installé, ne cédez pas à la tentation. Les outils qui promettent de pirater des comptes sont très souvent des pièges.

Résumé

- Remtasu n’est pas un « outil de piratage utile », c’est un cheval de Troie conçu pour voler des données.

- Les conséquences incluent la compromission d’identifiants, de données financières et la perte de contrôle de la machine.

- Priorisez les solutions légales et la sécurité technique plutôt que des raccourcis dangereux.

1‑ligne glossaire : keylogger — programme qui enregistre les frappes clavier pour capturer des mots de passe et messages.

Résumé final : N’installez pas d’outils de piratage. Si vous suspectez une infection, isolez la machine et suivez un plan d’intervention structuré.

Matériaux similaires

Installer et utiliser Podman sur Debian 11

Guide pratique : apt-pinning sur Debian

OptiScaler : activer FSR 4 dans n'importe quel jeu

Dansguardian + Squid NTLM sur Debian Etch

Corriger l'erreur d'installation Android sur SD