Comment trouver les applications cachées sur un téléphone

Si vous suspectez la présence d applications cachées sur un téléphone, suivez une démarche structurée : vérifiez les paramètres du système, utilisez la recherche et Siri sur iPhone, inspectez la bibliothèque d applications et les dossiers, et pour Android pensez à un outil de surveillance légitime comme Cocospy en respectant toujours la loi et la vie privée. Ce guide détaille méthodes manuelles, outils d investigation, listes de contrôle par rôle, risques et étapes pratiques pour conduire un audit sûr et reproductible.

Introduction

Ce guide vous explique comment détecter des applications cachées sur n importe quel téléphone moderne, avec des instructions séparées pour Android et iPhone. L objectif est de vous donner une méthode claire, légale et reproductible. Si vous avez besoin d une procédure rapide pour iPhone, allez directement à la section dédiée à iPhone.

Nos téléphones peuvent masquer des applications pour des raisons d organisation, de confidentialité ou pour dissimuler des activités. Certaines applications sont supprimées de l écran d accueil mais restent installées. D autres utilisent des modes invisibles ou des comptes web pour échapper à la vue directe.

Important

- Toute investigation doit respecter la loi, les droits à la vie privée et les politiques internes si l appareil ne vous appartient pas.

- Agissez avec proportionnalité et documentez vos étapes si vous envisagez une confrontation ou une action formelle.

Pourquoi il est important de repérer les applications cachées

Les raisons de rechercher des applications cachées sont variées : protection d un enfant, contrôle d un appareil professionnel, soupçons d infidélité ou recherche de logiciels malveillants. Trouver ces applications peut révéler des communications, des transferts de fichiers ou des comportements non autorisés.

Avant d aller plus loin, rappelez vous que certains usages sont légitimes. Des personnes utilisent des fonctions de confidentialité pour protéger leur vie privée. L enjeu est d identifier des usages abusifs ou dangereux, puis d adapter la réponse.

Vue d ensemble des techniques

Nous présentons d abord les méthodes intégrées au système, puis des méthodes assistées par outils. Enfin, vous trouverez des annexes pratiques : checklist par rôle, matrice des risques, critères d acceptation et un arbre de décision pour choisir la méthode adaptée.

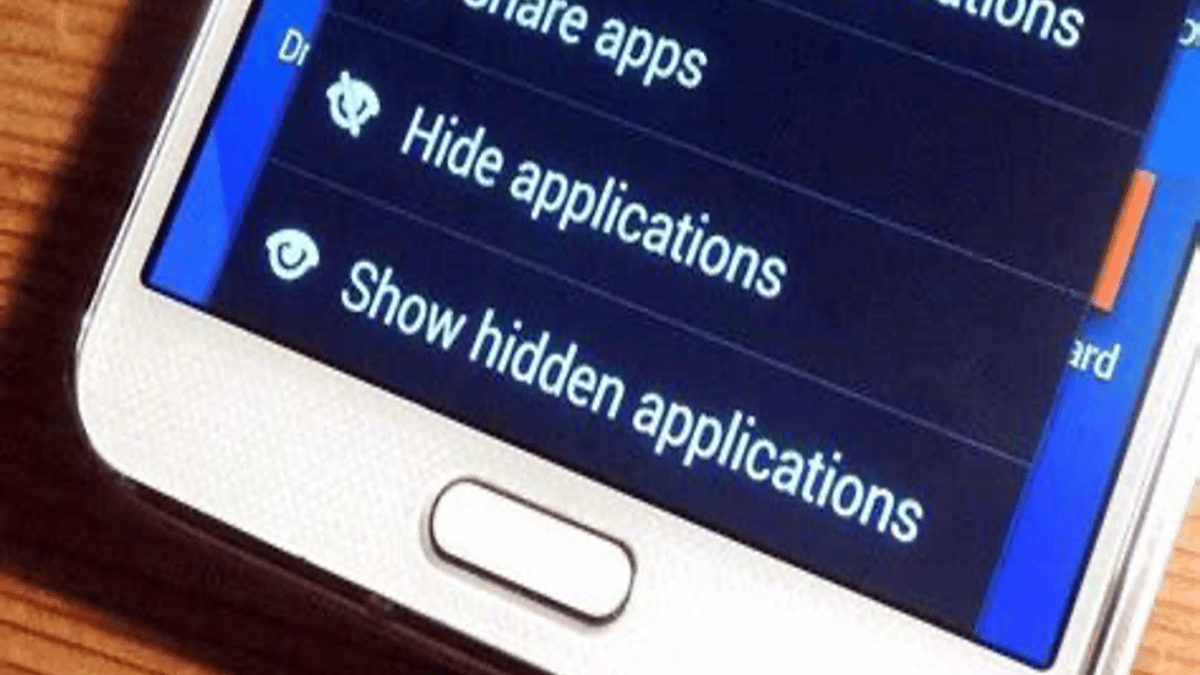

Que faut il savoir sur les applications cachées sur Android

Sur Android, il existe plusieurs manières de cacher ou rendre difficile l accès à une application :

- Masquage via le lanceur d applications. Certains lanceurs permettent d exclure des apps de l écran d accueil et du tiroir d applications.

- Applications qui se renommant ou changent d icône pour ressembler à un utilitaire système.

- Applications « parental control » ou applications de surveillance qui s exécutent en arrière plan et masquent leur présence.

- Composants web ou services qui n apparaissent pas comme des applications traditionnelles mais fournissent des accès distants.

Méthode basique dans les paramètres

- Ouvrez Paramètres > Applications ou Applications et notifications.

- Parcourez la liste des applications installées. Certaines interfaces proposent un filtre ou une option « Afficher les applications système ».

- Recherchez des noms inhabituels, des applications sans icône, ou des services qui consomment des ressources même si aucune icône n est visible.

Si vous doutez des informations fournies par le système, un audit plus approfondi est nécessaire. Des outils spécialisés peuvent aider à révéler des composants cachés et l activité réseau.

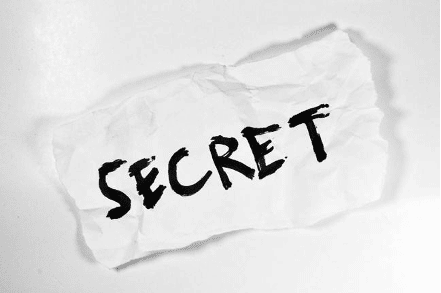

Cocospy pour Android : aperçu et cas d usage

Cocospy est évoqué ici comme exemple d outil commercial qui propose des fonctions de supervision destinées à des usages parentaux et de gestion d appareils. Les outils de ce type exigent généralement une installation sur le terminal cible pour collecter des données et les afficher ensuite depuis un tableau de bord distant.

Fonctions courantes proposées par ce type d outil

- Inventaire des applications installées, y compris celles qui peuvent être cachées.

- Accès à l historique des appels, aux messages, aux fichiers médias et à l activité des réseaux sociaux, selon les permissions.

- Mode furtif pour limiter l affichage d une icône sur l appareil cible.

- Journalisation de frappe sur certains systèmes, suivant la version et les conditions d installation.

Points de vigilance

- Ces solutions requièrent généralement un accès physique initial au téléphone pour l installation.

- Leur utilisation sur un appareil qui ne vous appartient pas peut être illégale selon le pays et le contexte.

- Vérifiez les conditions d utilisation et respectez la législation locale et les droits fondamentaux des personnes.

Guide pratique : accès et configuration basique

- Souscrivez au service depuis le site officiel et choisissez la version Android.

- Vous recevrez une confirmation et un lien d installation par courriel.

- Installez l application sur le téléphone cible. Suivez la procédure fournie par l éditeur.

- Activez le mode furtif si vous avez une justification et si la loi l autorise.

- Depuis votre compte en ligne, accédez au tableau de bord et consultez la section Applications.

Processus d analyse

- Comparez la liste d applications visibles depuis l écran d accueil et celle remontée par l outil.

- Inspectez les applications sans icône ou avec un nom générique.

- Activez la collecte des journaux réseau si disponible pour voir les connexions sortantes suspectes.

Exemple de scénario

Un parent veut vérifier si un enfant utilise une application de messagerie non autorisée. Après installation légale de l application de supervision et synchronisation, le tableau de bord montre des applications installées qui ne figurent pas dans l écran d accueil. Le parent peut alors archiver ou sauvegarder les preuves et avoir une discussion éclairée.

Fonctionnalité de keylogger sous Android

Certains outils proposent une capture des frappes saisies sur l appareil. Cette fonction permet de retrouver des mots de passe ou des messages tapés. Il s agit d une fonctionnalité intrusive qui peut mettre en jeu des obligations légales strictes.

Conséquences pratiques

- Les mots de passe et autres données sensibles peuvent être capturés.

- Cette technique crée des enjeux de sécurité importants si les données sont stockées sans chiffrement.

Recommandation

N activez une telle fonction que si vous avez un motif légal clair et la compétence pour stocker et protéger les données collectées.

Pourquoi choisir une solution assistée

Les solutions de supervision peuvent accélérer la découverte d applications cachées et fournir un contexte (messages, photos, activités réseau). Elles sont utiles quand les vérifications manuelles n ont rien donné ou que vous devez surveiller plusieurs appareils.

Avantages

- Inventaire rapide et centralisé.

- Accès distant depuis un tableau de bord.

- Historique des activités pour une analyse chronologique.

Limites

- Installation requise et besoin d autorisations.

- Risques juridiques et éthiques en cas d usage abusif.

- Dépendance à un service tiers pour la conservation des données.

Localiser des applications cachées sur le téléphone d un partenaire

Si vous suspectez un comportement inapproprié chez un partenaire, suivez une démarche prudente :

- Évaluez l urgence et le risque. En cas de danger immédiat, priorisez la sécurité.

- Préparez des preuves avant toute confrontation. Les preuves numériques doivent être collectées de façon fiable.

- Si vous ne parvenez pas à trouver d informations via les paramètres, une solution assistée peut révéler des éléments cachés.

Conseil relationnel

La découverte d applications cachées n est pas toujours synonyme d infidélité. Discutez des faits avant d en tirer des conclusions. Si nécessaire, faites appel à un professionnel pour une médiation.

Trouver des images cachées sur Android

Les photos peuvent être cachées dans des albums masqués, des dossiers renommés ou gérées par une application qui offre un coffre fort chiffré.

Procédure manuelle

- Ouvrez l application Photos ou Galerie.

- Cherchez une option Albums ou Dossiers.

- Recherchez des noms de dossiers inhabituels, des fichiers dont la date ou la taille ne concorde pas.

- Considérez les dossiers nommés par l application de coffre fort.

Utilisation d un outil

Depuis le tableau de bord d un outil de supervision, la section Photos peut afficher les images présentes sur l appareil, même si elles sont masquées par l utilisateur.

Conservation des preuves

Si vous enregistrez des images pour une action future, conservez une copie horodatée et documentez comment et quand vous avez effectué la collecte.

Repérer les applications cachées sur iPhone

Sur iPhone, Apple offre plusieurs mécanismes pour organiser ou masquer des apps : la recherche Spotlight, Siri, la Bibliothèque d applications, les pages masquées d écran d accueil et les achats masqués dans l App Store.

Utiliser la recherche iPhone

La recherche Spotlight indexe la plupart des applications installées. C est la méthode la plus rapide pour savoir si une app est présente.

- Sur un iPhone déverrouillé, balayez vers le bas depuis le centre de l écran d accueil.

- Tapez le nom de l application dans la barre de recherche.

- Si l application est installée, elle apparaîtra dans les résultats, même si elle n est pas visible sur l écran d accueil.

Utiliser Siri pour ouvrir une application

Siri peut lancer une application installée même si elle est masquée de l écran d accueil.

- Activez Siri en maintenant le bouton latéral ou en disant « Hey Siri » si la fonction est activée.

- Dites « Ouvre » suivi du nom de l application.

- Siri lancera l application si elle est installée.

Parcourir la Bibliothèque d applications

La Bibliothèque d applications regroupe toutes les applications installées. C est la source ultime pour retrouver une app cachée.

- Balayez de droite à gauche sur l écran d accueil jusqu à atteindre la Bibliothèque d applications.

- Utilisez la barre de recherche en haut ou parcourez les catégories.

- Pour remettre une application sur l écran d accueil, appuyez longuement et choisissez Ajouter à l écran d accueil.

Dévoiler les pages d écran d accueil masquées

Les pages elles mêmes peuvent être masquées.

- Appuyez longuement sur un espace vide de l écran d accueil pour entrer en mode édition.

- Touchez la bande de points en bas qui représente les pages.

- Activez ou désactivez l affichage des pages en cochant ou décochant les cercles correspondants.

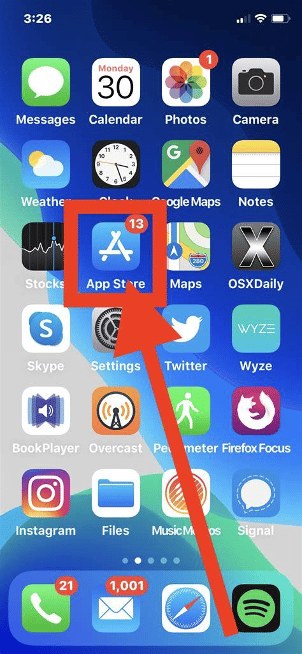

Vérifier les achats masqués dans l App Store

Des applications supprimées puis masquées dans l historique d achat peuvent être réinstallées depuis l App Store.

- Ouvrez l App Store.

- Touchez l icône de profil en haut à droite.

- Accédez à votre compte puis à Achats masqués.

- Si l application y figure, vous pouvez la retélécharger.

Explorer les dossiers d applications

Les dossiers peuvent contenir plusieurs pages d applications, jusqu à douze par dossier.

- Ouvrez chaque dossier et balayez vers la gauche pour révéler d éventuelles pages supplémentaires.

- Vérifiez les points de pagination en bas du dossier pour savoir s il existe plusieurs pages.

Méthodologie d investigation pas à pas

Voici une méthode reproductible applicable à la plupart des situations. Adaptez les étapes selon la propriété de l appareil et la contrainte légale.

- Préparation

- Vérifiez que vous avez le droit d inspecter l appareil.

- Notez l heure et les circonstances de la vérification.

- Si possible, travaillez sur une copie ou en présence d un témoin.

- Vérifications rapides (moins de 10 minutes)

- Utilisez la recherche et Siri (iPhone) ou Paramètres > Applications (Android).

- Inspectez la Bibliothèque d applications et les dossiers.

- Analyse approfondie

- Installez un outil d audit si l usage est légal et justifié.

- Recherchez les applications sans icône, à noms génériques, ou consommant des ressources.

- Examinez l historique du navigateur, les photos et les fichiers téléchargés.

- Conservation des preuves

- Faites des captures d écran horodatées.

- Exportez des logs si disponible.

- Décision et action

- Selon vos découvertes, choisissez la suite : discussion, réinitialisation, mesures disciplinaires ou action judiciaire.

Checklists par rôle

Checklist Parent

- Consentement et règles claires avec l enfant.

- Vérification de la bibliothèque d applications et des profils.

- Surveiller les applications de messagerie et la galerie.

- Préparer un dialogue basé sur des preuves factuelles.

Checklist Responsable IT

- Contrôler la conformité avec la politique d usage acceptable.

- Inventorier les applications installées et les versions.

- Vérifier les connexions réseau et les services d administration à distance.

- Mettre à jour et verrouiller les comptes administrateur.

Checklist Partenaire

- Documenter toute preuve avant confrontation.

- Évaluer les conséquences relationnelles et légales.

- Faire appel à un médiateur si nécessaire.

Matrice des risques et mesures d atténuation

- Risque : violation de la vie privée. Mesure : vérifier la légalité, documenter l autorisation.

- Risque : fuite de données sensibles capturées. Mesure : chiffrer les sauvegardes et limiter l accès.

- Risque : contestation des preuves. Mesure : horodater et expliquer la méthode de collecte.

- Risque : dommage relationnel. Mesure : privilégier le dialogue assisté par preuves et médiation.

Arbre de décision pour choisir une méthode

flowchart TD

A[Doute sur la présence d une app cachée] --> B{L appareil est il à moi ?}

B -- Oui --> C[Faire vérifications système]

B -- Non --> D{J ai une autorisation légale ?}

D -- Non --> E[Ne pas poursuivre, chercher conseil légal]

D -- Oui --> F[Procéder avec méthode reproducible et témoins]

C --> G{Résultat clair ?}

F --> G

G -- Oui --> H[Action appropriée: discuter, supprimer, restaurer, signaler]

G -- Non --> I[Installer outil d audit si autorisé]

I --> HCritères d acceptation et cas de test simples

Critères d acceptation

- Pouvoir lister toutes les applications installées sur l appareil testé.

- Pouvoir démontrer la présence d une application cachée par capture d écran horodatée.

- Pouvoir expliquer la provenance des preuves et la méthode utilisée.

Cas de test

- Installer une application et la masquer via le lanceur. Résultat attendu : l application apparaît dans la recherche Spotlight (iPhone) ou dans la liste Applications (Android).

- Utiliser une application de coffre fort pour cacher des images. Résultat attendu : les images sont visibles via l outil d audit ou par l export depuis l application.

Considérations légales et éthiques

- Vérifiez la législation locale avant toute installation d un logiciel de supervision.

- Informez les utilisateurs si la politique interne l exige.

- Ne collectez pas plus de données que nécessaire.

- Conservez les données sensibles de façon sécurisée et limitez l accès.

Note importante

Les règles varient selon les pays et les contextes. En cas de doute, consultez un conseiller juridique.

Modèles et templates utiles

Template de journal d audit

- Date et heure de l intervention

- Appareil (modèle, OS, version)

- Propriété de l appareil

- Étapes réalisées

- Découvertes principales

- Captures d écran horodatées (références de fichiers)

- Décision prise

Template de message pour une discussion après découverte

- Exposer calmement les faits découverts

- Montrer les preuves collectées

- Expliquer les conséquences et les attentes

- Proposer des solutions ou un accompagnement

Sécurité et bonnes pratiques techniques

- N installez que des applications provenant de sources fiables.

- Gardez le système et les applications à jour.

- Activez un verrouillage d écran solide et la vérification en deux étapes sur les comptes importants.

- Évitez de stocker des preuves non chiffrées sur des dispositifs accessibles sans contrôle.

Vie privée et conformité RGPD

Si vous traitez des données personnelles de personnes situées dans l Espace économique européen, appliquez les principes de minimisation et de finalité. Documentez la base juridique du traitement et la durée de conservation. Assurez la sécurité des données et respectez les droits d accès et d effacement si requis.

Foire aux questions

Est il légal de chercher des applications cachées sur le téléphone d un proche ?

Cela dépend du propriétaire de l appareil et de la juridiction. Si l appareil vous appartient, vous pouvez l inspecter. Pour un appareil appartenant à une autre personne, demandez conseil légal avant toute action intrusive.

Une application cachée peut elle être totalement invisible ?

Certaines applications utilisent des techniques pour réduire leur visibilité mais un audit complet, incluant l inspection des paramètres, des logs et de l activité réseau, peut généralement révéler leur présence.

Que faire si je trouve des preuves d usage abusif ?

Conservez les preuves de façon sécurisée, documentez votre démarche et choisissez l action adaptée : discussion, interventions techniques, démarches administratives ou judiciaires selon la gravité.

Conclusion

Découvrir des applications cachées implique une approche méthodique, respectueuse des règles et centrée sur les preuves. Commencez par les vérifications intégrées au système, passez aux outils d audit si cela est légalement permis, et suivez une procédure documentée. Les checklists, la matrice des risques et l arbre de décision fournis dans ce guide vous aident à choisir la bonne stratégie selon votre situation.

Résumé final

- Respectez la loi et la vie privée.

- Documentez chaque étape.

- Utilisez des outils d audit seulement si vous avez une justification légale.

- Favorisez le dialogue et la médiation quand cela est possible.

Foire aux questions supplémentaires

Peut on supprimer une application cachée sans autorisation ?

Non, la suppression d une application sur un appareil qui ne vous appartient pas peut constituer une atteinte à la propriété et à la vie privée. Agissez toujours dans le cadre légal.

L installation d un outil d audit peut elle alerter la cible ?

Certains outils proposent un mode furtif. Toutefois, toute installation peut laisser des traces. Documentez votre action et sachez que l usage de telles fonctions peut être réglementé.

Pour toute situation complexe ou à risque, consultez un professionnel juridique ou un expert en sécurité informatique.

Matériaux similaires

Installer et utiliser Podman sur Debian 11

Guide pratique : apt-pinning sur Debian

OptiScaler : activer FSR 4 dans n'importe quel jeu

Dansguardian + Squid NTLM sur Debian Etch

Corriger l'erreur d'installation Android sur SD