Activer et utiliser la protection contre les rançongiciels dans Windows 11

Sommaire

- Comment activer la protection contre les rançongiciels dans Windows 11

- Utiliser un PC avec la protection activée

- 3 raisons d’activer la protection

- Pourquoi la protection est désactivée par défaut

- Alternatives et durcissement

- Méthodologie d’activation en entreprise

- Runbook d’incident et critères de test

- FAQ

Important: ces instructions supposent que vous êtes administrateur local ou avez les privilèges nécessaires. Les utilisateurs invités ne peuvent pas modifier ces paramètres.

Comment activer la protection contre les rançongiciels dans Windows 11

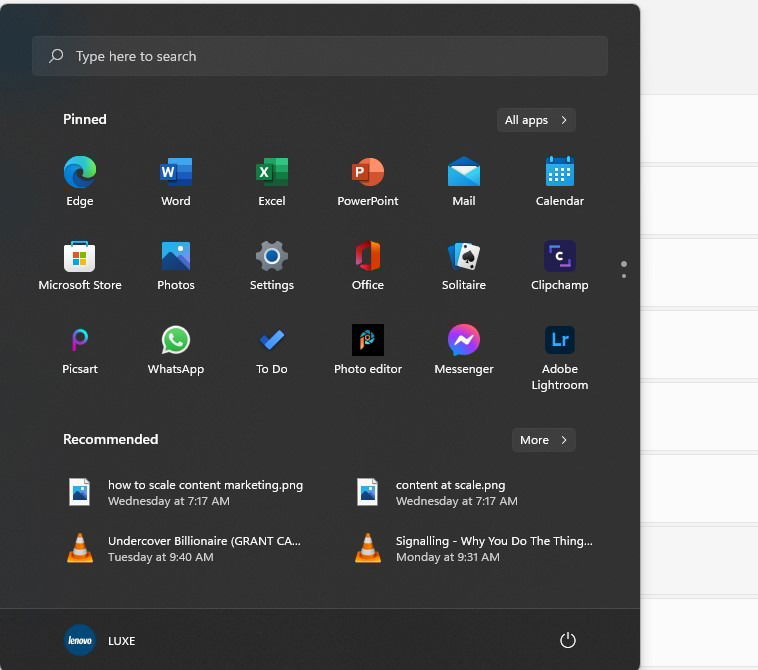

Avant tout, connectez-vous avec un compte disposant des droits d’administrateur.

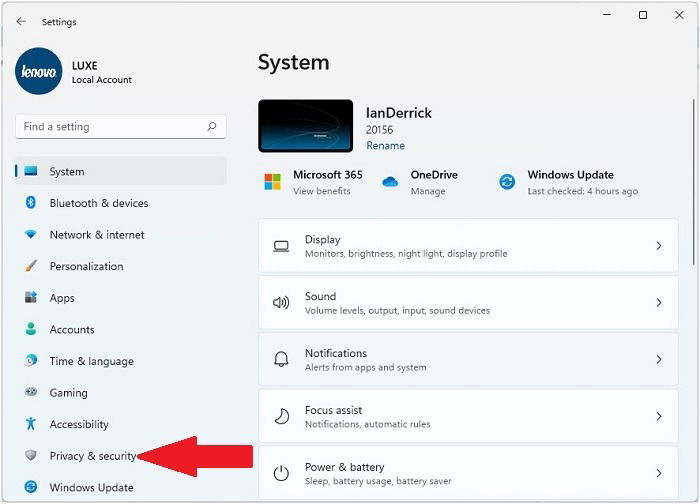

- Cliquez sur le bouton Windows (Win) et ouvrez Paramètres. Vous pouvez aussi utiliser la recherche pour taper « Paramètres ».

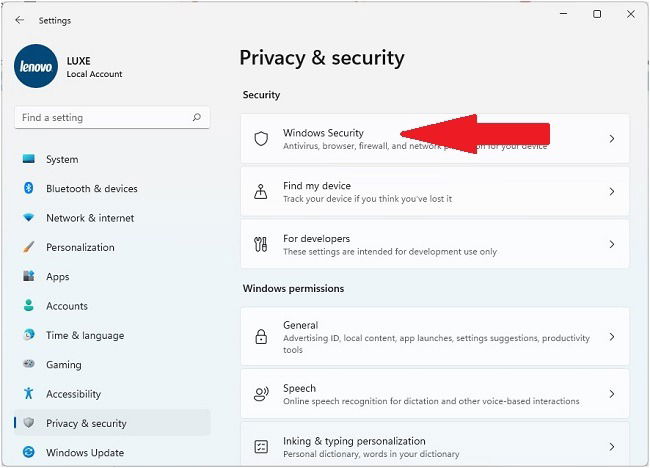

- Dans Paramètres, ouvrez Confidentialité et sécurité.

- Sélectionnez Windows Sécurité.

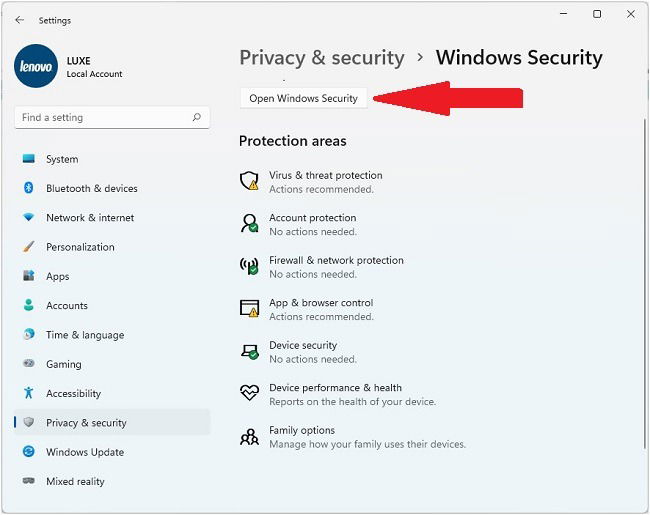

- Cliquez sur Ouvrir Windows Sécurité.

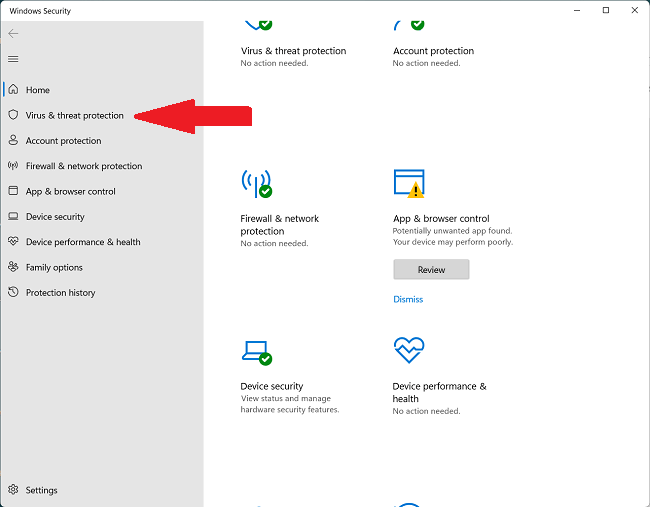

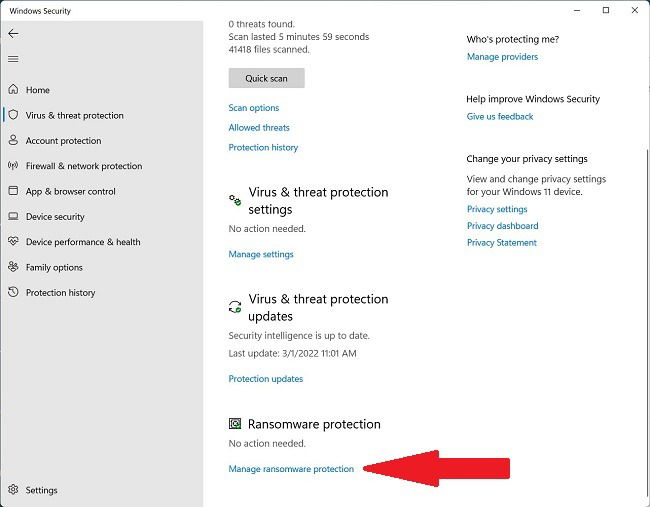

- Dans la fenêtre Windows Sécurité, allez à Virus et menaces, puis descendez jusqu’à Protection contre les rançongiciels et cliquez sur Gérer la protection contre les rançongiciels.

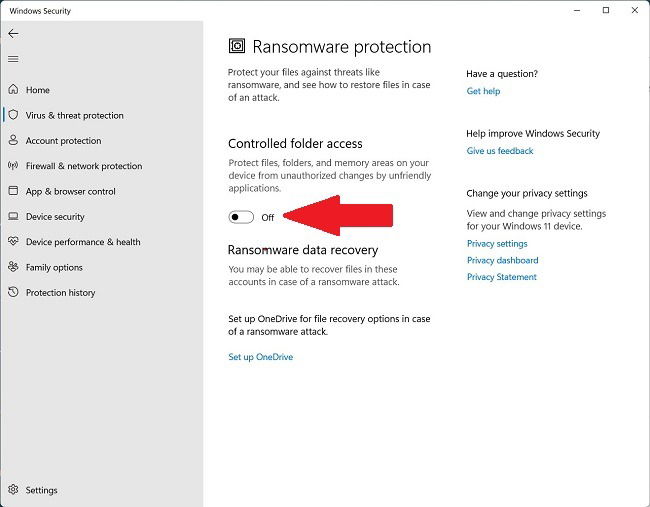

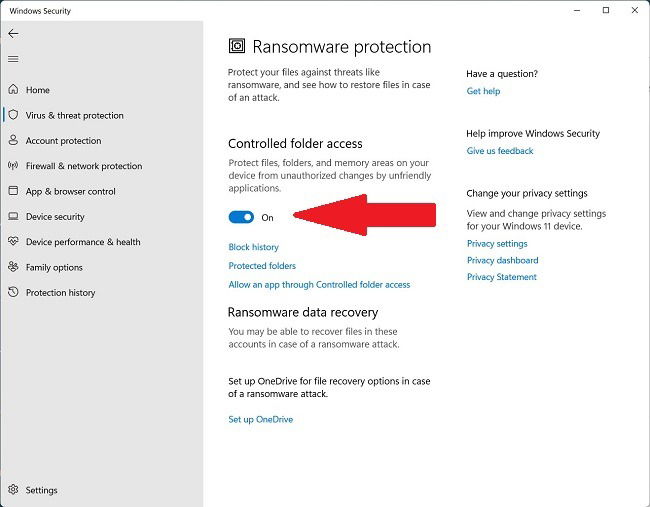

- Activez l’option Accès contrôlé aux dossiers (Controlled Folder Access) en basculant l’interrupteur sur Activé.

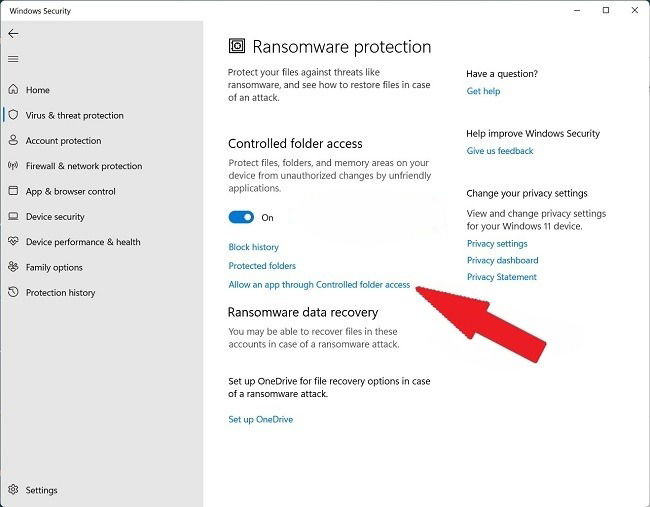

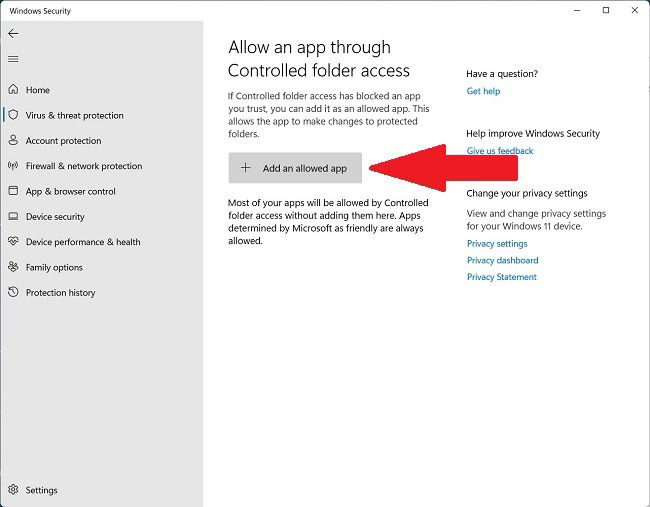

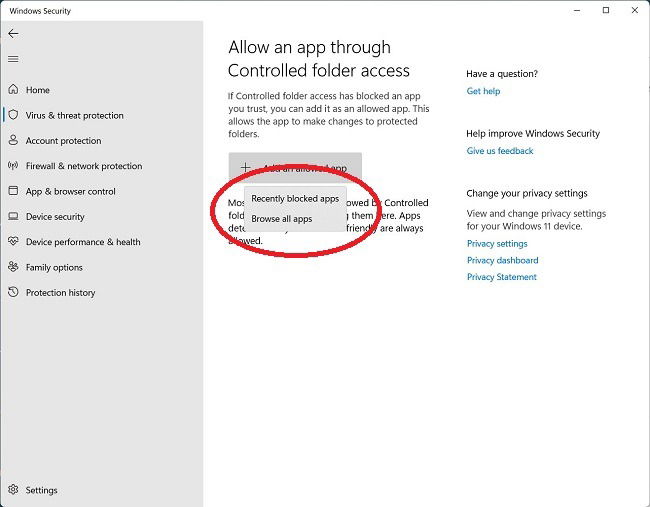

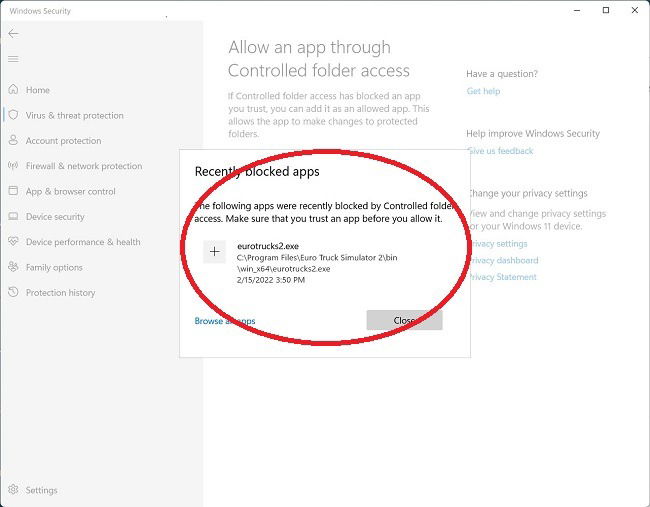

- Une fois activé, ajoutez les applications de confiance via Autoriser une application par l’accès contrôlé aux dossiers, puis Ajouter une application autorisée → Parcourir toutes les applications ou Applications récemment bloquées pour restaurer.

Notes pratiques:

- Ajoutez uniquement des exécutables (.exe) signés ou provenant de sources fiables.

- Conservez une liste d’exceptions documentée pour tests et audits.

Utiliser un PC avec la protection active

Avec l’Accès contrôlé aux dossiers activé, certaines applications légitimes peuvent être bloquées par défaut. Voici la procédure pour gérer ces cas:

- Dans la page Accès contrôlé aux dossiers, cliquez sur Autoriser une application par l’accès contrôlé aux dossiers.

- Cliquez sur Ajouter une application autorisée.

- Choisissez Parcourir toutes les applications pour sélectionner manuellement un fichier .exe ou Applications récemment bloquées pour restaurer un programme bloqué par Windows Security.

- Pour éviter des blocages futurs, ajoutez les chemins applicatifs ou dossiers nécessaires dans Dossiers protégés (Protected Folders).

Conseils d’utilisation:

- Testez toute nouvelle application dans un environnement isolé avant de la déployer à l’échelle.

- Conservez un carnet des modifications d’exceptions pour revenir en arrière si un problème survient.

3 raisons d’activer la protection contre les rançongiciels

1. Prévenir l’extorsion et l’exploitation

Les rançongiciels chiffrent ou verrouillent les données, puis exigent une rançon. L’Accès contrôlé aux dossiers limite les processus pouvant modifier des dossiers critiques, réduisant l’impact d’un binaire malveillant.

2. Protéger vos données contre la perte et la corruption

En bloquant l’écriture non autorisée sur des répertoires sensibles, vous réduisez le risque de chiffrement, suppression ou exfiltration des fichiers.

3. Compléter une stratégie de sécurité en couches

La protection intégrée fait partie d’une approche multi-couches (sensoriel, prévention, détection, réponse). Elle ne remplace pas de bonnes sauvegardes, mais diminue la probabilité d’un incident réussi.

Pourquoi la protection est désactivée par défaut

Prévenir les faux positifs

En laissant cette protection désactivée par défaut, Microsoft évite que des applications légitimes soient interrompues lors d’un premier démarrage ou d’un déploiement logiciel massif.

Présence d’un antivirus tiers

Si un antivirus tiers est installé, Windows Security se met en retrait pour éviter les conflits. Votre solution tierce peut gérer l’accès contrôlé aux dossiers.

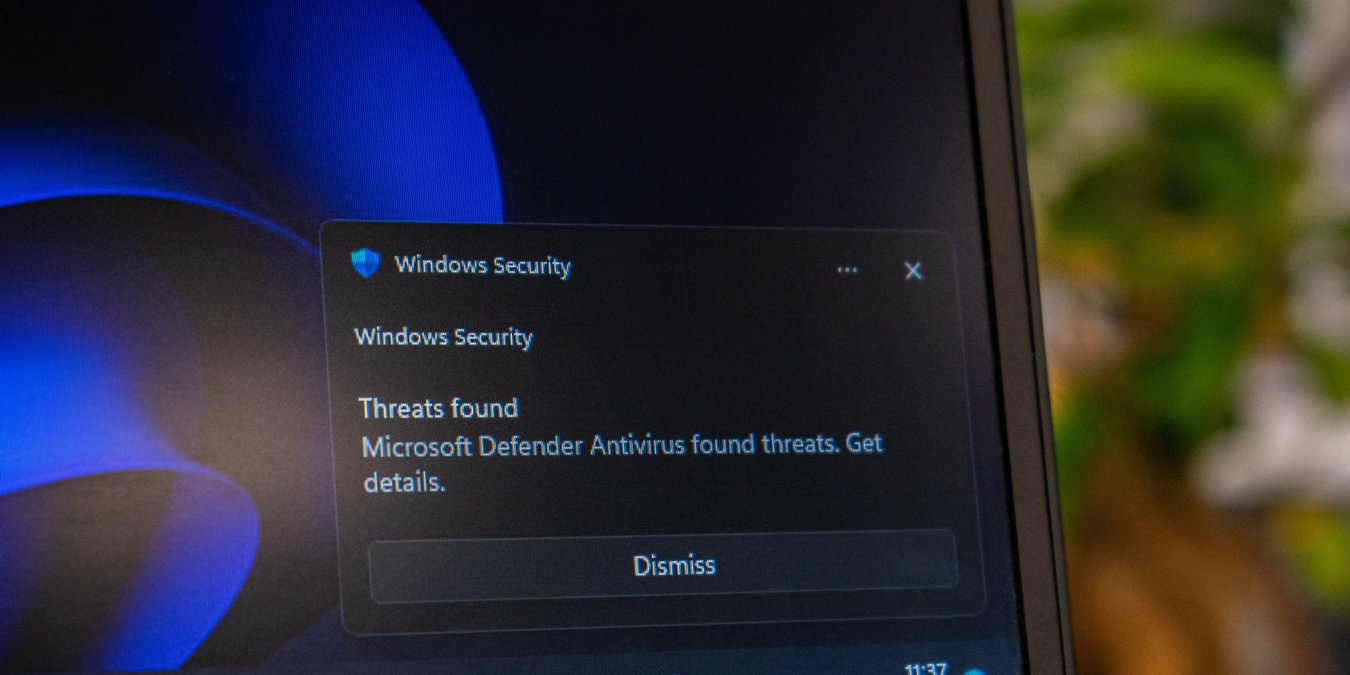

Système déjà compromis

Un malware déjà actif peut désactiver Windows Security. Si vous suspectez une compromission, réalisez d’abord une analyse hors-ligne et suivez un runbook de réponse.

Alternatives et stratégies complémentaires

Activer l’Accès contrôlé aux dossiers est une bonne première étape. Voici d’autres approches à combiner:

- Solutions EDR/XDR (détection et réponse) pour actions post-compromission.

- Sauvegardes hors ligne ou immuables (WORM) et vérifiables régulièrement.

- Segmentation du réseau et limitation des privilèges (principe du moindre privilège).

- Politiques de gestion des correctifs et durcissement des services exposés.

Contre-exemples / quand ça échoue:

- Si l’attaquant a déjà des privilèges administrateur, il peut contourner certaines protections.

- Rançongiciels ciblant les sauvegardes accessibles en écriture (synchronisées) peuvent contourner la défense si les sauvegardes ne sont pas immuables.

Durcissement et bonnes pratiques (checklist rapide)

- Activer Accès contrôlé aux dossiers pour postes sensibles.

- Autoriser uniquement les applications nécessaires.

- Mettre en place sauvegardes immuables et tests de restauration réguliers.

- Appliquer les correctifs Windows et logiciels critiques.

- Restreindre les comptes administrateurs et utiliser MFA.

- Activer la journalisation et la supervision centralisée (SIEM).

Important: documentez chaque exception et automatisez les règles d’audit.

Méthodologie d’activation en entreprise (mini-playbook)

- Inventaire: recensez applications et services qui écrivent sur dossiers sensibles.

- Test: activez Accès contrôlé aux dossiers sur un groupe pilote (10–50 postes) et concentrez-vous sur métiers critiques.

- Exceptions documentées: collectez les chemins et autorisations nécessaires.

- Déploiement: via Intune/GPO, activez progressivement en surveillant les tickets support.

- Revue: après 30 jours, réévaluez exemptions et signalez anomalie.

Administration centrale et automatisation

- Intune / Microsoft Endpoint Manager: déployez la configuration via profils de sécurité et scripts.

- GPO: chemin typique — Configuration ordinateur > Modèles d’administration > Composants Windows > Microsoft Defender Antivirus > Accès contrôlé aux dossiers.

- PowerShell (pour inventaire et contrôles): utilisez Get-MpPreference pour vérifier l’état de Defender. Pour des changements, préférez des scripts validés et testés dans votre environnement pilote.

Runbook d’incident : réponse rapide à une détection de rançongiciel

- Isolation: couper le poste du réseau (désactiver Wi‑Fi, débrancher câble) pour limiter la propagation.

- Collecte: préserver journaux (Event Viewer, Defender, SIEM), photographier l’écran si nécessaire.

- Analyse: identifier le vecteur d’entrée et processus impliqués.

- Restauration: restaurer depuis sauvegarde immuable si chiffrement avéré.

- Révision: patch, corriger la vulnérabilité et revoir les droits d’accès.

- Communication: informer la hiérarchie et, si applicable, le DPO pour les aspects de notification légale.

Rollback: si un changement d’exception provoque un comportement dégradé, retirez l’exception et restaurez la machine depuis la dernière sauvegarde saine.

Tests et critères d’acceptation

Cas de test principaux:

- Activer Accès contrôlé aux dossiers et vérifier que seules les applications autorisées modifient les fichiers protégés.

- Installer une application légitime non autorisée: elle doit être bloquée et visible dans Applications récemment bloquées.

- Restaurer une application via l’interface: l’application doit retrouver l’accès après autorisation.

Critères d’acceptation:

- Aucune interruption de service critique détectée après déploiement pilote.

- Tickets utilisateur liés aux blocages inférieurs au seuil établi (ex. < X tickets/1000 postes — définissez votre seuil interne).

- Procédure de rollback testée et fonctionnelle.

Rôles et responsabilités (checklist par rôle)

Administrateur système:

- Déployer et documenter exceptions.

- Surveiller alertes et journaux.

- Effectuer restaurations test.

Support utilisateur (helpdesk):

- Gérer demandes d’autorisation d’applications.

- Appliquer procédures de rollback documentées.

Responsable sécurité / DPO:

- Valider politique de protection des données.

- Coordonner notification en cas d’incident.

Compatibilité et migrations

- Windows 10 (versions récentes) propose des fonctionnalités similaires; testez les paramètres avant migration.

- Si vous utilisez un antivirus tiers, vérifiez l’intégration et la prise en charge de l’accès contrôlé.

- Pour postes hors-ligne, planifiez un processus d’autorisation manuel et des mises à jour de signatures antivirus locales.

Confidentialité et conformité (GDPR)

- Si des données personnelles sont concernées par une compromission, impliquez le DPO pour évaluer les obligations de notification.

- Conservez des journaux d’accès et d’exceptions pendant la durée nécessaire aux enquêtes (conformément à vos politiques internes et exigences légales).

Exemples d’approches alternatives

- Remplacement partiel: déployer une solution EDR en complément pour une meilleure détection comportementale.

- Approche minimale: limiter l’Accès contrôlé aux dossiers aux postes à risque élevé seulement (finance, RH).

Modèle mental pour décider des exemptions

Règle simple: si une application a besoin d’écrire dans un dossier sensible et que son éditeur est reconnu et signé, créez d’abord une exception temporaire dans le pilote, documentez et surveillez pendant 14–30 jours avant d’appliquer globalement.

Templates utiles (extrait)

Checklist d’onboarding d’application:

- Nom de l’application

- Éditeur et signature

- Chemin(s) à autoriser

- Responsable métier

- Date d’autorisation

- Durée d’essai

Journal d’exceptions (format CSV): application, chemin, date, motif, durée, approbateur.

Questions fréquentes

Faut-il activer la protection contre les rançongiciels ?

Oui. Elle réduit le risque d’extorsion et de perte de données. Combinez-la avec des sauvegardes fiables et la limitation des privilèges.

Comment savoir si j’ai un rançongiciel ?

Signes fréquents: fichiers renommés ou chiffrés, messages de demande de rançon, ralentissements extrêmes, fichiers manquants. Utilisez Windows Security → Historique des protections pour voir les fichiers bloqués.

Les rançongiciels volent-ils les données ?

Certains acteurs exfiltrent des données avant de chiffrer les systèmes pour ensuite faire pression. La protection locale aide, mais la prévention d’exfiltration nécessite des contrôles réseau et des sauvegardes immuables.

Résumé et prochaines étapes

- Activez l’Accès contrôlé aux dossiers et autorisez seulement les applications nécessaires.

- Mettez en place des sauvegardes immuables et testez les restaurations.

- Déployez d’abord en pilote, documentez les exceptions et automatisez la surveillance.

- Préparez un runbook d’incident et attribuez clairement les responsabilités.

Crédit image: Unsplash

Matériaux similaires

Installer et utiliser Podman sur Debian 11

Guide pratique : apt-pinning sur Debian

OptiScaler : activer FSR 4 dans n'importe quel jeu

Dansguardian + Squid NTLM sur Debian Etch

Corriger l'erreur d'installation Android sur SD