Créer une clé USB chiffrée sous Ubuntu

Pourquoi chiffrer une clé USB

Le chiffrement chiffre le contenu du périphérique de façon à ce qu’il soit illisible sans la clé (mot de passe ou fichier de clé). C’est recommandé lorsque vous transportez des données personnelles ou professionnelles. Définition rapide: LUKS (Linux Unified Key Setup) est un format standard de chiffrement de disque sous Linux.

Important: le chiffrement protège contre l’accès non autorisé au contenu, mais ne remplace pas une bonne politique de sauvegarde.

Ce dont vous avez besoin (prérequis)

- Une clé USB avec suffisamment d’espace.

- Ubuntu (version récente recommandée).

- Droits sudo sur la machine.

- Option GUI: utilitaire Disques installé (fournit l’interface décrite ci‑dessous).

- Option CLI: paquet cryptsetup.

Installez cryptsetup si vous préférez la ligne de commande:

sudo apt-get update

sudo apt-get install -y cryptsetupNote: adaptez la commande à votre gestionnaire de paquets si vous n’utilisez pas apt.

Méthode A — Interface graphique (Disques)

- Branchez la clé USB.

- Ouvrez l’application “Disques” depuis le tableau de bord.

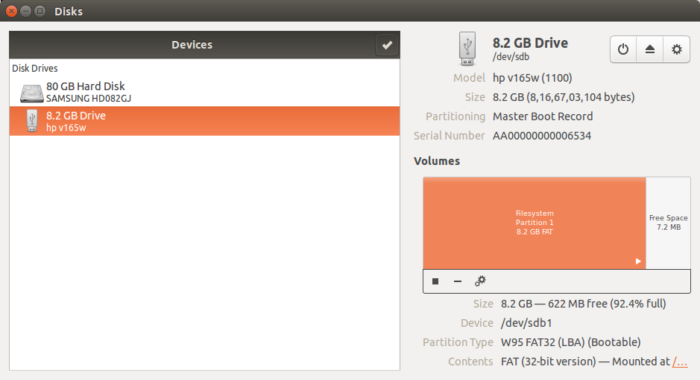

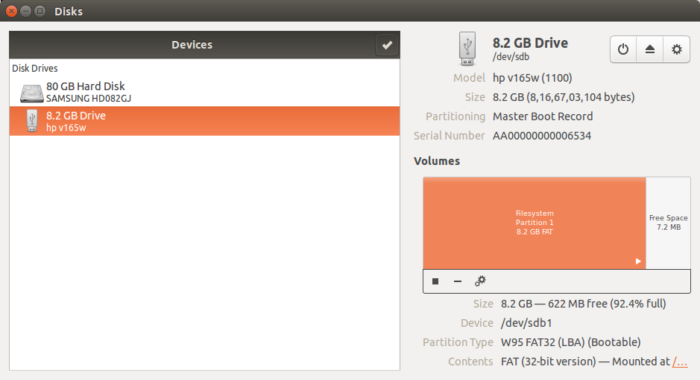

- Dans la colonne de gauche, sélectionnez la clé USB, puis la partition correspondante à droite.

- Cliquez sur l’icône «Arrêter» (ou «Démonter la partition») juste sous la partition sélectionnée. L’icône deviendra un bouton de lecture.

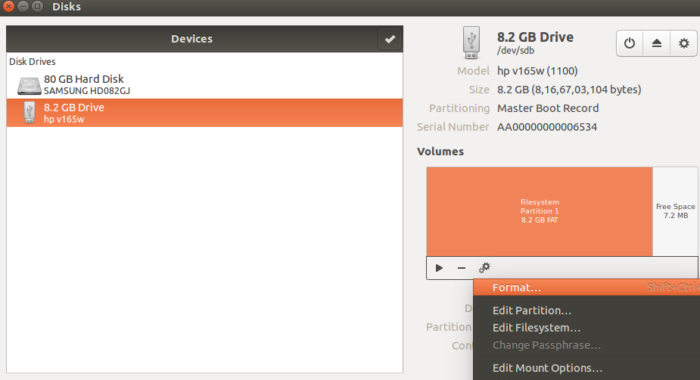

- Cliquez sur l’icône en forme d’engrenage sur la même ligne et choisissez “Formater”.

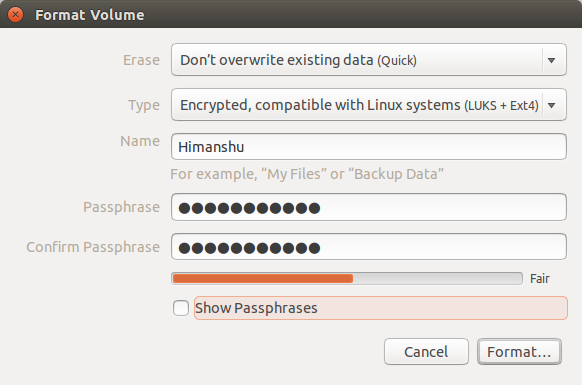

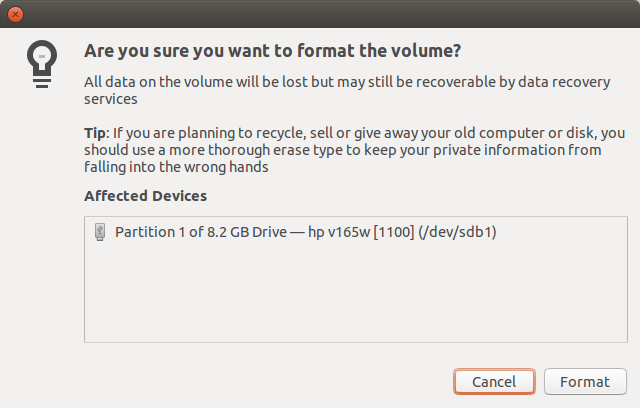

- Dans la fenêtre de formatage, choisissez une option d’effacement (l’effacement lent est plus sûr si vous voulez rendre les données irrécupérables). Pour Type, sélectionnez “Encrypted, compatible with Linux systems (LUKS + Ext4)”.

- Donnez un nom au volume et entrez un mot de passe fort dans les deux champs. Cliquez sur «Formater» et confirmez.

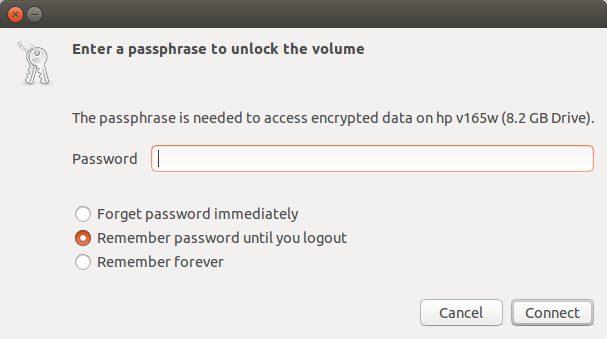

- Attendez la fin du formatage. Retirez la clé et rebranchez‑la. Vous verrez une invite demandant le mot de passe pour déverrouiller le volume.

Félicitations — votre clé est maintenant chiffrée et montable après saisie du mot de passe.

Notes:

- L’option GUI est simple et adaptée aux utilisateurs non techniques.

- Le format Ext4 est recommandé pour une utilisation principalement sous Linux. Pour compatibilité Windows/macOS, voyez la section “Alternatives”.

Méthode B — Ligne de commande (cryptsetup)

- Identifiez le périphérique (ex : /dev/sdb) avec:

lsblk

sudo fdisk -l- Si nécessaire, démontez la partition:

sudo umount /dev/sdX1- Créez un conteneur LUKS (remplacez /dev/sdX1 par votre partition):

sudo cryptsetup luksFormat /dev/sdX1Acceptez l’avertissement et entrez un mot de passe robuste.

- Ouvrez le conteneur avec un nom mappé (ex : secureusb):

sudo cryptsetup open /dev/sdX1 secureusb- Formatez le volume mappé en ext4:

sudo mkfs.ext4 /dev/mapper/secureusb- Montez-le ou utilisez les outils graphiques pour y accéder:

sudo mkdir -p /mnt/secureusb

sudo mount /dev/mapper/secureusb /mnt/secureusb- Quand vous avez fini, démontez et fermez:

sudo umount /mnt/secureusb

sudo cryptsetup close secureusbCette méthode est plus contrôlable et scriptable pour des administrateurs.

Alternatives et scénarios d’utilisation

- VeraCrypt: permet des volumes chiffrés compatibles multi‑plateformes (Windows/macOS/Linux). Utile si vous partagez la clé entre systèmes.

- Conteneur chiffré (file container) plutôt que chiffrement de partition: créez un fichier chiffré sur la clé si vous voulez conserver d’autres partitions non chiffrées.

- Utiliser une clé matérielle avec chiffrement intégré (USB sécurisé) si vous avez besoin d’une solution plug-and-play.

Contre‑exemple: ne chiffrer que des fichiers sensibles avec GPG si vous ne souhaitez pas reformater la clé.

Sécurité et bonnes pratiques

- Choisissez un mot de passe long et unique (phrase de passe recommandée).

- Préférez LUKS2 si possible pour tirer parti d’améliorations (algorithmes, header protection).

- Conservez une sauvegarde non chiffrée et une copie chiffrée des données importantes (selon la politique de sécurité de votre organisation).

- Ne stockez pas le mot de passe en clair sur la même clé.

- Pensez à ajouter une clé d’authentification (keyfile) stockée séparément pour récupération automatisée dans des environnements contrôlés.

Sécurité supplémentaire (durcissement):

- Augmentez le paramètre de PBKDF (iterations) pour ralentir les attaques par force brute.

- Sauvegardez le header LUKS si la récupération devient critique.

Impact sur les performances

Le chiffrement ajoute un coût CPU: la lecture/écriture peut être légèrement plus lente, surtout sur clés USB vieillissantes ou sur CPU peu puissants. Sur la plupart des machines modernes, l’impact est faible pour un usage bureau. Testez les performances si la vitesse est critique.

Scénarios d’incident et reprise (runbook rapide)

Mot de passe oublié:

- Vous ne pouvez pas déchiffrer sans mot de passe ni keyfile. Restaurez depuis une sauvegarde si vous en avez une.

- Si vous avez sauvegardé le header LUKS, une restauration du header ne récupèrera pas le mot de passe perdu, mais peut aider en cas de corruption.

Volume corrompu:

- Ne reformatez pas immédiatement. Tentez de cloner la partition (dd) avant de faire des réparations.

- Consultez les logs et outils de réparation LUKS/cryptsetup.

Checklist rôle‑basée

Utilisateur final:

- Sauvegarder les données avant chiffrement

- Créer une phrase de passe sûre

- Tester le montage après chiffrement

Administrateur système:

- Documenter la procédure et les paramètres cryptsetup

- Planifier sauvegardes régulières

- Automatiser le déploiement si nécessaire

Mini‑méthodologie (3 étapes)

- Sauvegarder — Exportez tout ce que contient la clé.

- Chiffrer — Utilisez Disques ou cryptsetup pour formater en LUKS.

- Vérifier — Réinsérez, déverrouillez et copiez un fichier test.

Arbre de décision (Mermaid)

graph TD

A[Voulez‑vous compatibilité multi‑OS ?] -->|Oui| B[VeraCrypt ou conteneur chiffré]

A -->|Non| C[Utiliser LUKS 'cryptsetup/Disques']

C --> D{Nécessite automatisation ?}

D -->|Oui| E[CLI cryptsetup + scripts]

D -->|Non| F[Disques 'GUI']FAQ

Est‑ce que je peux lire la clé chiffrée sur Windows ?

Pas directement si vous utilisez LUKS/Ext4. Utilisez VeraCrypt pour une compatibilité multi‑plateformes ou montez la partition LUKS sous Windows avec des outils tiers, ce qui n’est pas recommandé pour la sécurité.

Le chiffrement protégera‑t‑il mes fichiers contre les malwares ?

Non. Le chiffrement protège contre l’accès physique non autorisé. Il ne remplace pas un antivirus ni des sauvegardes régulières.

Puis‑je réutiliser la clé après suppression du chiffrement ?

Oui. Reformatez la clé en supprimant le conteneur LUKS pour la réutiliser sans chiffrement.

Confidentialité et conformité

Le chiffrement aide à respecter les obligations de protection des données personnelles (par exemple RGPD) en cas de perte d’un support contenant des données identifiables. Il ne remplace pas les procédures de consentement ou les autres mesures de conformité.

Résumé

- Chiffrer une clé USB sous Ubuntu est simple via Disques ou cryptsetup.

- Sauvegardez d’abord, choisissez un mot de passe fort et testez.

- Considérez VeraCrypt pour partager entre systèmes et LUKS pour un usage Linux natif.

Important: le chiffrement augmente la sécurité physique des données mais exige une gestion prudente des mots de passe et des sauvegardes.

Matériaux similaires

Installer et utiliser Podman sur Debian 11

Guide pratique : apt-pinning sur Debian

OptiScaler : activer FSR 4 dans n'importe quel jeu

Dansguardian + Squid NTLM sur Debian Etch

Corriger l'erreur d'installation Android sur SD