Phishing sur téléphone portable : méthodes et défenses

Le phishing sur téléphone portable n’est pas une nouveauté, mais il évolue rapidement. Les escrocs ne se contentent plus de copier l’apparence de sites web : ils ciblent les comptes sociaux, interceptent les codes à usage unique et exploitent des failles humaines et procédurales chez les opérateurs et services en ligne.

Définition en une ligne : le phishing mobile désigne toute tentative de récupérer des informations ou un accès via SMS, appels, applications ou manipulation du numéro/du SIM.

Attaques de phishing traditionnelles sur mobile

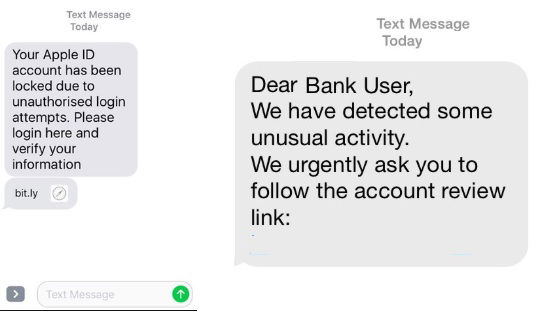

SMS phishing

Les attaques par SMS (souvent appelées smishing) utilisent des messages qui appellent à une action urgente — clic sur un lien, rappel d’un paiement, menace de fermeture de compte. Outre les coordonnées bancaires, les attaquants cherchent des identifiants Apple ID, des comptes PayPal et des accès à des wallets de crypto-monnaies. Ces identifiants sont fréquemment revendus sur des marchés clandestins; par exemple, un Apple ID est parfois proposé à 15 $ US sur ces places.

Conseils pratiques :

- Ne cliquez pas sur des liens qui imposent une action immédiate. Les entreprises légitimes ne pressent pas.

- Vérifiez l’URL en la tapant manuellement ou en passant par le site officiel.

- Si le message mentionne une transaction, contrôlez directement depuis l’application officielle de la banque.

- Activez la vérification biométrique ou par application d’authentification (OTP hors SMS) quand c’est possible.

Appels automatisés (robocalls)

Les appels automatisés (vishing) peuvent usurper l’identité d’une entreprise grâce à la falsification d’identité d’appelant. Ils combinent scripts, accès à des bases de données et demandes d’actions (appuyer sur 1, fournir un code) pour obtenir des informations.

Conseils pratiques :

- Utilisez des applications anti-spam d’appels (Truecaller, Robokiller, ou celles recommandées par votre opérateur).

- Pour les demandes sensibles, dites que vous rappellerez le service via le numéro officiel et raccrochez.

- Ne fournissez jamais de codes ou numéros de carte à un appelant.

Hameçonnage via réseaux sociaux

Les réseaux sociaux offrent une mine d’informations publiques que les fraudeurs exploitent : photos, lieux, anniversaires, connexions. Ils peuvent usurper des profils d’amis, créer des faux concours ou diffuser des liens malveillants ciblés.

Conseils pratiques :

- Réduisez la quantité d’informations publiques (anniversaires, adresses, possessions de valeur).

- Méfiez-vous des messages privés proposant des investissements ou sollicitant des transferts d’argent.

- Activez l’authentification à deux facteurs et limitez les applications tierces connectées à vos comptes.

Aussi lire : 4 Most Common Cyber Attacks Used Against Older People in 2020

Attaques avancées sur téléphone portable

Portage frauduleux du numéro (port out)

Le “port out” consiste à transférer votre numéro vers un autre opérateur sous contrôle de l’attaquant. Une fois le numéro transféré, l’attaquant reçoit vos SMS et appels, y compris les codes OTP envoyés par SMS, ce qui permet de contourner beaucoup de protections basées sur le téléphone.

Mesures de prévention et réaction :

- Contactez votre opérateur pour demander un code PIN ou une restriction (port freeze) empêchant le portage sans vérification supplémentaire.

- Privilégiez les applications d’authentification et les clés de sécurité physiques (FIDO2/WebAuthn) plutôt que les SMS pour les comptes sensibles.

- Si vous perdez la capacité d’émettre ou de recevoir des appels/textes, prévenez immédiatement votre banque et votre opérateur et demandez le blocage du numéro.

- Surveillez vos comptes et placez une alerte auprès des agences de crédit si disponible.

Quand cette attaque échoue :

- Si l’attaquant n’a pas suffisamment d’informations personnelles, le portage sera souvent bloqué par un opérateur vigilant.

- Si la banque utilise un challenge supplémentaire (question secrète, code supplémentaire), le simple contrôle des SMS ne suffit pas.

Clonage et accès à distance

Le clonage moderne peut exploiter des vulnérabilités Bluetooth, des appareils de proximité mal configurés ou des applications malveillantes qui transmettent des activités de clavier et des notifications. Certains outils de parentalité ou de gestion à distance, mal configurés, peuvent aussi être détournés.

Mesures de prévention :

- Installez des applications uniquement depuis les boutiques officielles.

- Passez en revue les autorisations d’app : refuser l’accès au microphone, aux SMS ou aux contacts si l’application n’en a pas besoin.

- Maintenez le Bluetooth désactivé quand il n’est pas utilisé et refusez les appariements inconnus.

- Activez le verrouillage SIM (PIN SIM) et le chiffrement de l’appareil.

Approches et alternatives pour se protéger

- Préférez les applications d’authentification (Authy, Google Authenticator, Microsoft Authenticator) ou les clés de sécurité plutôt que les codes SMS.

- Activez les notifications par e-mail et surveillez les sessions actives dans vos comptes importants.

- Segmentez vos usages : une adresse e-mail / numéro pour la banque, une autre pour les inscriptions moins sensibles.

- Utilisez un gestionnaire de mots de passe pour éviter la réutilisation d’identifiants.

Modèles mentaux et heuristiques rapides

- Traitez toute demande urgente comme suspecte. Le temps pressant est un déclencheur d’arnaque.

- Si on vous demande un code, un mot de passe ou un transfert immédiat, interrompez la communication.

- Plus une information est publique, plus elle réduit la barrière pour une attaque ciblée.

Mini-méthodologie : comment réagir en cas de compromission

- Vérifier la perte de service : tenter d’appeler ou d’envoyer un SMS depuis le téléphone pour confirmer si le numéro est encore actif.

- Contacter l’opérateur pour déclarer le vol/portage et demander le blocage immédiat du numéro.

- Contacter les institutions financières et demander le gel des comptes ou la réinitialisation des méthodes d’authentification.

- Révoquer et réinitialiser les accès depuis un autre appareil sécurisé (changer mots de passe, supprimer sessions actives).

- Signaler l’incident aux autorités compétentes et, si pertinent, aux plateformes où la fraude a eu lieu.

Checklists adaptées aux rôles

Consommateur :

- Activer verrouillage SIM et PIN

- Installer gestionnaire de mots de passe

- Passer aux applications d’authentification ou clés de sécurité

- Vérifier autorisations d’apps

Aidant / proche d’une personne âgée :

- Centraliser les informations de compte critique

- Expliquer les signes d’un hameçonnage

- Mettre en place des numéros d’urgence et contacts de confiance

Administrateur IT :

- Interdire l’usage d’authentification SMS pour les accès sensibles

- Fournir des clés FIDO2 pour comptes critiques

- Surveiller les logs d’authentification et les tentatives de transfert de numéro

Fiche pratique (faits et repères)

- Mode d’alerte le plus courant : SMS ou appel urgent demandant une action.

- Protection recommandée : authentification hors SMS (applications ou clés matérielles).

- Indicateur de compromission du numéro : impossibilité soudaine d’appeler ou d’envoyer des SMS.

Important : même si une méthode semble lourde (clés physiques, authentificateur), elle réduit significativement l’impact d’un portage ou d’un clonage.

Contre-exemples et limites

- Si votre opérateur propose une protection de portage solide et vérifie l’identité en magasin, le port out est moins probable.

- Les protections matérielles échouent si l’attaquant a accès physique prolongé à l’appareil ou aux dispositifs de secours (codes imprimés, sauvegardes non sécurisées).

Glossaire en une ligne

- OTP : code à usage unique envoyé par SMS ou application pour vérifier une connexion.

- Portage : transfert d’un numéro de téléphone vers un autre opérateur.

- SIM swap : échange frauduleux de la carte SIM pour contrôler un numéro.

Dernier mot

La meilleure défense contre le phishing mobile combine comportement prudent, configuration technique et préparation opérationnelle. Adoptez des méthodes d’authentification modernes, limitez les informations publiques et établissez une procédure de réponse rapide en cas d’incident.

Avez-vous déjà été victime d’une attaque de phishing téléphonique ? Partagez votre expérience pour aider les autres à reconnaître les signaux d’alerte.

Résumé

- Restez méfiant face aux messages/ appels urgents.

- Préférez l’authentification hors-SMS et sécurisez votre SIM.

- Mettez en place une procédure immédiate pour bloquer un numéro compromis.

Matériaux similaires

Installer et utiliser Podman sur Debian 11

Guide pratique : apt-pinning sur Debian

OptiScaler : activer FSR 4 dans n'importe quel jeu

Dansguardian + Squid NTLM sur Debian Etch

Corriger l'erreur d'installation Android sur SD