Capture des données réseau (URL sniffing) sur Android

Qu’est-ce que le « URL sniffing » et la capture de paquets ?

Définition courte : le « URL sniffing » (ou capture de paquets) consiste à observer les paquets de données envoyés et reçus par un appareil afin de savoir quelles informations transitent sur le réseau.

En une ligne : un paquet est une unité de données envoyée entre deux machines sur un réseau. Le sniffing capture ces paquets pour les analyser.

Pourquoi c’est utile : pour vérifier la confidentialité, dépanner des connexions, analyser des APIs ou détecter des permissions excessives d’applications.

Pourquoi capturer le trafic réseau sur Android ?

- Vérifier la confidentialité : savoir si des informations sensibles (emails, tokens, identifiants) sont envoyées en clair.

- Détecter des fuites de données : repérer les transferts vers des domaines inconnus ou des services publicitaires.

- Tester des applications : valider que les appels réseau respectent les spécifications API.

- Sécurité et conformité : vérifier que les apps chiffrent correctement les données (HTTPS/TLS) et qu’elles respectent la vie privée.

Important : évitez de capturer le trafic d’autres personnes sans leur consentement. L’analyse de paquets doit respecter la loi et la vie privée.

Outils cités (aperçu rapide)

- Packet Capture (Android) : application sans root qui crée un VPN local et installe un certificat SSL utilisateur pour déchiffrer le trafic HTTPS dans la mesure du possible.

- mitmproxy, Charles Proxy, Fiddler : proxys de bureau pour intercepter et analyser le trafic quand vous contrôlez l’appareil ou pouvez configurer un proxy.

- Wireshark : analyseur réseau puissant, généralement utilisé sur PC avec capture sur interface réseau.

Tutoriel : comment capturer le trafic réseau sur Android avec Packet Capture

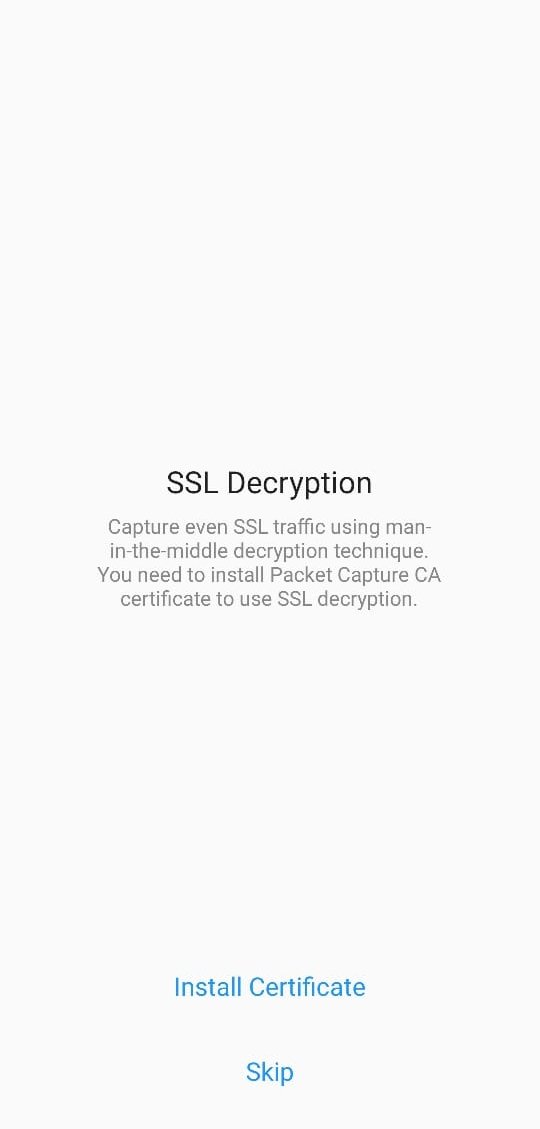

Remarque rapide : Packet Capture crée une connexion VPN locale sur votre appareil. Le trafic sortant passe par cette interface locale pour permettre l’analyse. L’app peut vous proposer d’installer un certificat utilisateur afin d’inspecter le contenu HTTPS.

- Téléchargez « Packet Capture » depuis le Google Play Store.

- Lancez l’application.

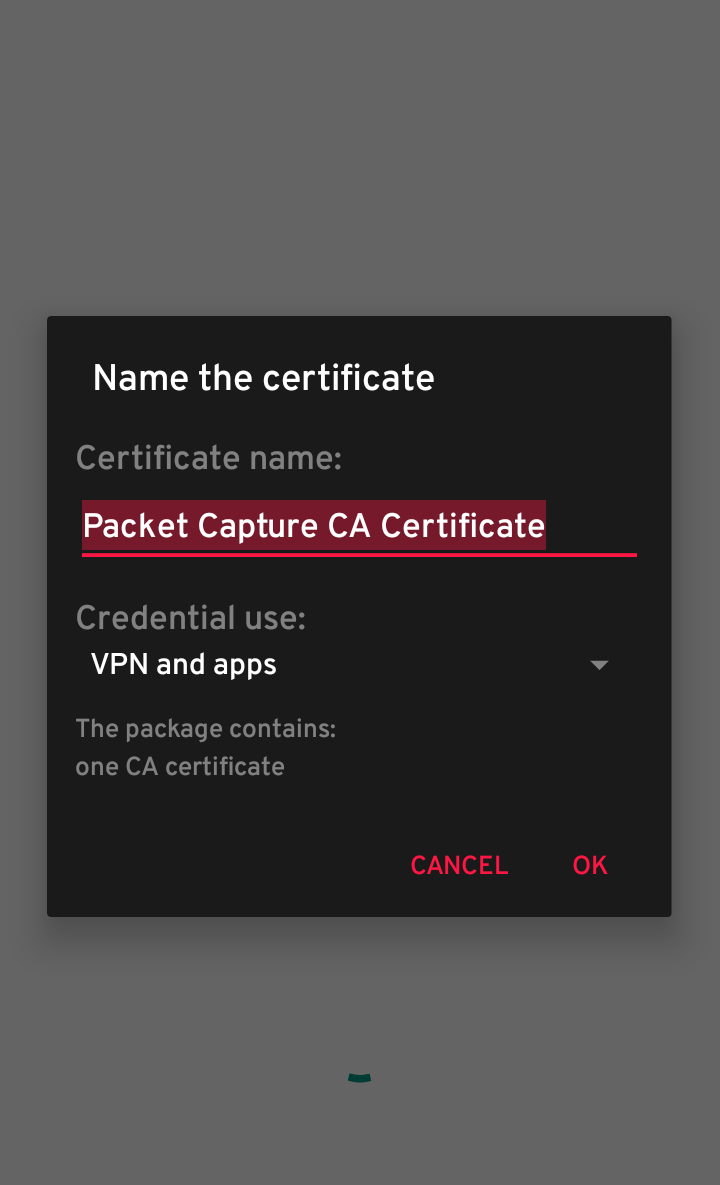

- Acceptez l’installation du certificat SSL utilisateur si vous voulez inspecter les requêtes HTTPS. Ce n’est pas strictement nécessaire pour voir les connexions, mais sans certificat vous verrez moins de détails sur le contenu chiffré.

- Si l’app demande un code PIN ou un schéma de verrouillage, suivez les instructions : Android exige un verrouillage d’écran pour installer certains certificats utilisateur.

- Dans Packet Capture, appuyez sur le bouton de démarrage (flèche verte) pour lancer la capture. L’application vous demandera d’autoriser la connexion VPN locale : acceptez.

- Une fois active, lancez l’application cible (celle dont vous voulez inspecter le trafic).

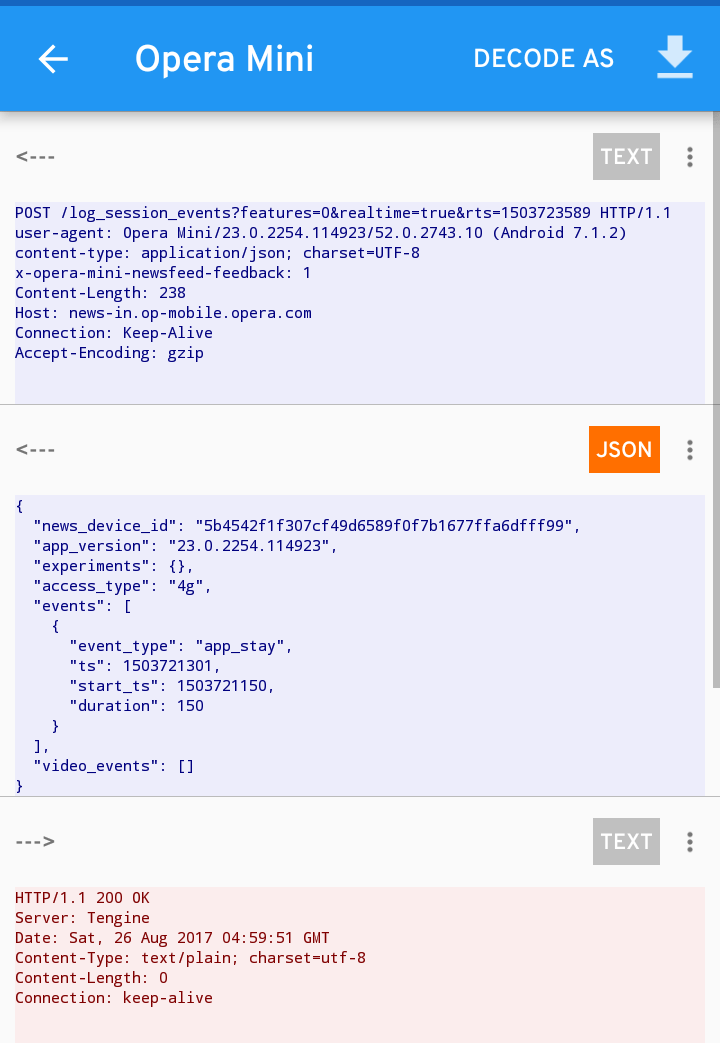

- Revenez à Packet Capture et regardez la liste d’applications et les requêtes enregistrées. Appuyez sur une entrée pour voir les headers, les URL, les paramètres et éventuellement le corps de la requête.

- Pour arrêter la capture, utilisez le bouton d’arrêt dans Packet Capture.

Étapes illustrées (captures d’écran)

Bonnes pratiques et sécurité

- N’installez que des certificats provenant d’applications de confiance.

- Désinstallez le certificat utilisateur et supprimez les identifiants temporaires quand vous avez fini.

- Évitez d’utiliser des outils d’interception sur des réseaux publics non sécurisés pour des opérations sensibles (banque, santé).

- Préférez un réseau privé ou utilisez un VPN de confiance si vous manipulez des données sensibles.

Important : après désinstallation d’une app d’interception, Android peut conserver des « credentials » (certificats). Pour les supprimer : Paramètres → Sécurité → Effacer les identifiants/credentiels.

Quand cette méthode échoue ou est limitée

- Applications utilisant le « certificate pinning » : certaines apps vérifient explicitement le certificat du serveur et bloquent les proxys/mitm. Dans ce cas Packet Capture ne pourra pas déchiffrer le HTTPS.

- Traces chiffrées au niveau de l’application : si l’app chiffre les données avant l’envoi, la capture montrera uniquement des données illisibles.

- Restrictions Play Protect ou politiques d’entreprise : sur certains appareils gérés, l’installation de certificats utilisateur est bloquée.

Alternatives si la méthode échoue : utiliser un émulateur Android où vous contrôlez l’environnement, ou configurer un proxy sur un appareil de test avec certificate pinning désactivé (en environnement de test uniquement).

Approches alternatives (brefs scénarios)

- Wireshark sur PC : capture réseau au niveau interface (utile si l’appareil est connecté via USB tethering ou si vous capturez sur le point d’accès Wi‑Fi que vous contrôlez).

- mitmproxy/Charles Proxy/Fiddler : proxys de bureau puissants. Ils fournissent des déchiffrements avancés et des règles d’altération de trafic.

- Emulateur Android (Android Studio) : facilite l’installation de certificats et le debugging sans affecter un appareil réel.

Mini-méthodologie pour une analyse efficace

- Définir l’objectif : confidentialité, débogage, conformité.

- Préparer un environnement contrôlé (Wi‑Fi privé, appareil de test).

- Installer et configurer l’outil d’interception.

- Capturer une session représentative de l’utilisation.

- Rechercher : identifiants, tokens, URL inconnues, requêtes en clair.

- Documenter et corriger : pour un développeur, corriger les endpoints ou le chiffrement ; pour un utilisateur, changer d’app si nécessaire.

Fiche pratique — vérifications rapides (checklist)

Pour un utilisateur :

- Avez-vous téléchargé Packet Capture depuis le Play Store ?

- Avez-vous installé un verrouillage d’écran si demandé ?

- Avez-vous activé/désactivé l’installation du certificat selon vos besoins ?

- Avez-vous effacé les identifiants après usage ?

Pour un développeur / analyste :

- Les endpoints utilisent-ils HTTPS ?

- Les tokens sont-ils limités dans le temps ?

- L’application effectue-t-elle du certificate pinning ? Si oui, documenter la raison.

- Les données sensibles sont-elles chiffrées côté client avant envoi ?

Critères d’acceptation (tests simples)

- L’outil capture les requêtes HTTP et HTTPS (si certificat installé) d’une application ciblée.

- Les headers et le corps (quand possible) sont lisibles et consultables.

- Après suppression du certificat, l’appareil n’affiche plus le certificat dans les identifiants.

Scénarios d’incident et actions recommandées (runbook)

Symptôme : vous trouvez des identifiants en clair.

- Étape 1 : documentez la requête (URL, time, appli).

- Étape 2 : alertez le développeur ou le support de l’application.

- Étape 3 : changez vos identifiants (mot de passe, tokens) si nécessaire.

- Étape 4 : désinstallez l’application suspecte et recherchez une alternative plus sûre.

Symptôme : trafic vers des domaines inconnus.

- Étape 1 : vérifier la réputation du domaine via un service publique (VirusTotal, WHOIS).

- Étape 2 : isoler l’app (désinstaller ou restreindre les permissions).

Compatibilité et limites selon les versions Android

- Android 7+ : installation de certificats utilisateur possible mais l’OS et certaines applications peuvent restreindre leur usage.

- Appareils gérés (politiques MDM) : l’installation de certificats utilisateur peut être bloquée.

- Certaines versions récentes d’Android et applications modernes favorisent le certificate pinning. Sur ces configurations, l’inspection HTTPS est limitée.

Confidentialité et conformité (notes GDPR)

- L’analyse de paquets peut exposer des données personnelles. Traitez ces données de manière responsable.

- Si vous effectuez des tests pour une organisation, assurez-vous d’avoir une base légale et d’informer les personnes concernées.

- Pour la production, privilégiez les environnements de test et anonymisez les données lorsque c’est possible.

Dépannage courant

Problème : Packet Capture ne déchiffre pas le HTTPS.

- Vérifier que le certificat utilisateur est installé et actif.

- Confirmer que l’application cible n’utilise pas de certificate pinning.

- Redémarrer l’appareil et relancer la capture.

Problème : VPN local non autorisé.

- Vérifier les autorisations VPN dans les paramètres.

- Si un profil MDM bloque le VPN, travaillez sur un appareil de test non géré.

Recommandations pratiques (conclusion)

La capture de paquets sur Android est un outil puissant pour contrôler sa confidentialité et analyser le comportement des applications. Packet Capture offre une solution sans root adaptée aux utilisateurs et aux analystes. Toutefois, respectez les règles de confidentialité et retirez les certificats et traces après usage.

Faits clés

- La plupart des besoins d’inspection peuvent être couverts sans root.

- Le certificate pinning reste la limite principale à l’inspection HTTPS.

- Toujours utiliser un environnement de test pour des analyses approfondies.

Merci d’avoir lu. Si vous avez des questions pratiques ou rencontrez des erreurs spécifiques, décrivez le symptôme et le modèle d’appareil (fabricant, version Android) dans les commentaires et nous vous aiderons.

Articles liés

- How to Take TWRP Backup Directly on PC With ADB

- 12+ Best Android 10 Supported Substratum Themes

- How to Install Substratum Themes on Android 10/Q

Matériaux similaires

Installer et utiliser Podman sur Debian 11

Guide pratique : apt-pinning sur Debian

OptiScaler : activer FSR 4 dans n'importe quel jeu

Dansguardian + Squid NTLM sur Debian Etch

Corriger l'erreur d'installation Android sur SD