Capturer les données réseau sur Android — guide pratique

Introduction

La capture de paquets (packet capture) et le pistage d’URL (URL sniffing) sont deux façons de dire la même chose : observer les données envoyées et reçues par votre appareil sur le réseau. Sur Android, cela permet de vérifier si une application transmet des informations personnelles en clair ou vers des destinations inattendues.

Définition rapide

- Packet capture : en réseau, les données sont segmentées en paquets. La capture de paquets consiste à intercepter et analyser ces paquets.

- URL sniffing : repérer les requêtes HTTP/HTTPS et voir quelles URL sont sollicitées par les applications.

Pourquoi surveiller le trafic réseau

- Vérifier la confidentialité : savoir si des identifiants, e‑mails ou autres données personnelles circulent en clair.

- Détecter des fuites : repérer des connexions vers des domaines tiers ou malveillants.

- Auditer des applications : confirmer qu’une app se comporte comme annoncé et qu’elle n’envoie pas de métadonnées inutiles.

- Sécurité personnelle : éviter les opérations sensibles (banque, identifiants) sur des réseaux non sécurisés.

Important : la capture du trafic d’une tierce personne sans autorisation peut être illégale. N’utilisez ces techniques que sur vos propres appareils ou en accord explicite avec le propriétaire.

Comment fonctionne la capture sans root

Sur Android, certaines applications de capture créent un VPN local (une interface réseau virtuelle) qui redirige le trafic vers elles. Elles agissent comme intermédiaire : le trafic transite par l’application, qui peut alors l’inspecter et, si vous installez son certificat, déchiffrer le HTTPS pour afficher le contenu des requêtes.

Limites : les applications qui utilisent la certificate pinning ou des mécanismes de chiffrement supplémentaires peuvent empêcher la lecture du contenu même avec un certificat installé.

Application recommandée : Packet Capture (exemple)

Packet Capture est une application qui ne requiert pas le root. Elle installe un certificat local pour pouvoir afficher les contenus HTTPS lorsque possible.

Étapes simples pour capturer le trafic avec Packet Capture :

- Téléchargez Packet Capture depuis le Google Play Store.

- Ouvrez l’application.

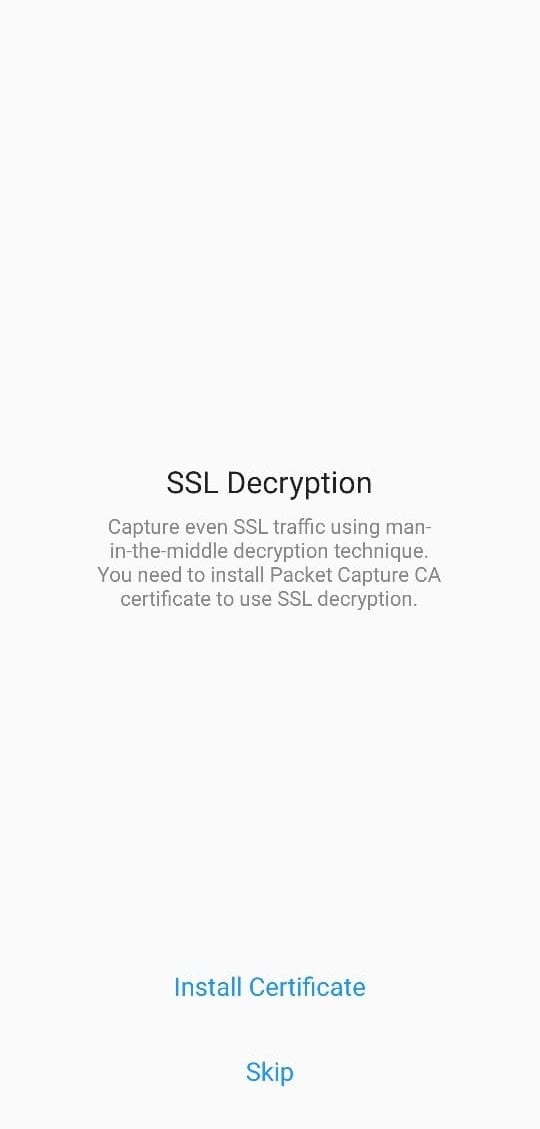

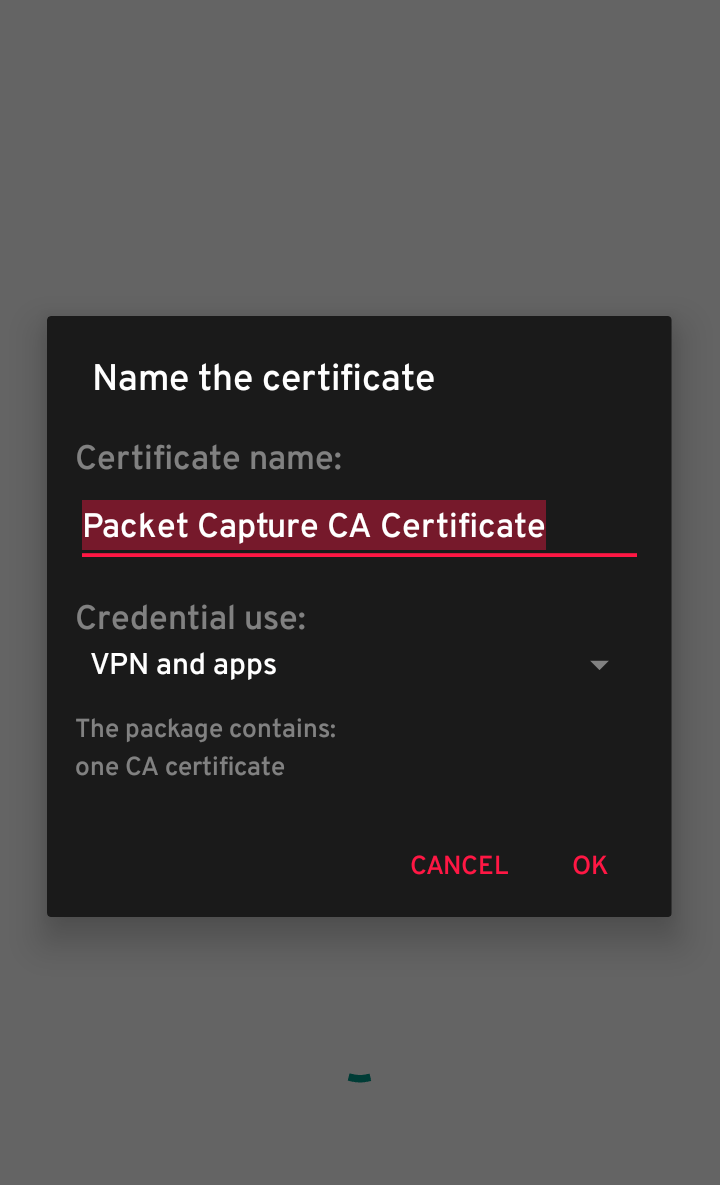

- Activez l’installation du certificat SSL lorsque l’application le propose (recommandé pour plus de détail). Si vous refusez, vous verrez moins d’informations chiffrées.

- Si l’app demande un code PIN ou un schéma d’écran de verrouillage, configurez‑le ou entrez‑le : Android exige souvent un verrouillage de l’écran pour installer un certificat.

- Appuyez sur le bouton de démarrage (flèche verte en haut à droite) pour lancer la capture. L’application va vous inviter à autoriser la connexion VPN locale : acceptez.

- Lancez l’application cible (celle que vous souhaitez auditer) et réalisez les actions à contrôler (connexion, navigation, formulaires).

- Revenez dans Packet Capture et sélectionnez l’application dans la liste pour voir les requêtes envoyées et les réponses reçues.

- Quand vous avez terminé, arrêtez la capture et, si besoin, supprimez le certificat depuis Paramètres > Sécurité > Effacer les identifiants.

Notes de sécurité : si vous supprimez l’application mais que l’écran continue d’afficher un PIN/ schéma lié à l’installation du certificat, allez dans Paramètres > Sécurité et effacez les identifiants ou certificats utilisateur.

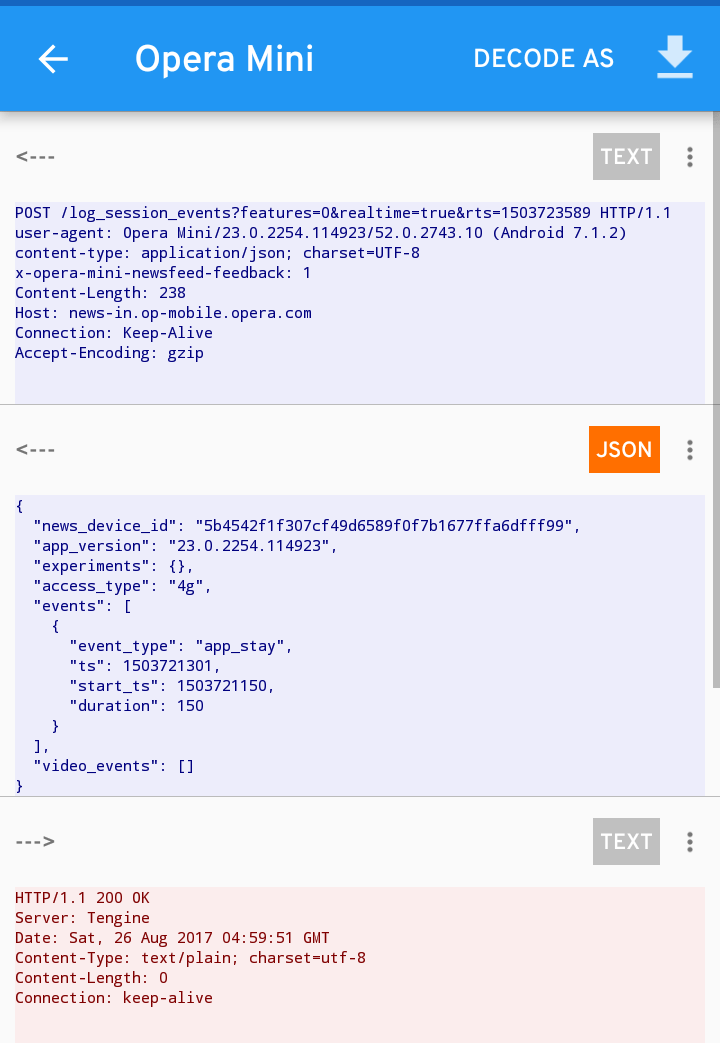

Images pas à pas

Que peut-on voir concrètement ?

- URL sollicitées (domaine et chemin)

- Méthode HTTP (GET, POST, PUT, DELETE)

- En‑têtes HTTP (User‑Agent, Accept, Cookie, Authorization lorsqu’elles ne sont pas chiffrées par pinning)

- Corps des requêtes (formulaires, JSON, tokens) si déchiffrables

- Réponses du serveur et codes d’état (200, 404, 500…)

Quand la méthode échoue

- Certificate pinning : l’application vérifie directement le certificat du serveur et refuse l’intermédiaire.

- Chiffrement applicatif (données chiffrées avant envoi) : vous verrez le flux, mais pas les données en clair.

- Trafics UDP non reconnus ou flux propriétaires encapsulés.

Contournements partiels : certaines approches avancées requièrent un proxy inverse, un appareil rooté ou un environnement de test instrumenté.

Alternatives et comparaisons rapides

- Wireshark (PC) : capture en branchant l’appareil au PC et en faisant passer le trafic par le PC. Nécessite souvent tethering ou proxy et plus de compétences techniques.

- Burp Suite / OWASP ZAP : proxy HTTP/HTTPS professionnel utilisé pour tests de sécurité. Exige que le trafic passe par le proxy et l’installation du certificat.

- tPacketCapture / NoRoot Firewall : autre apps sans root, avec variantes de fonctionnalités.

- Root + tcpdump : capture complète mais nécessite root et augmente les risques de sécurité.

Choisissez selon votre niveau technique et votre besoin de profondeur d’analyse.

Mini‑méthodologie d’audit de 10 minutes

- Installer Packet Capture.

- Installer le certificat utilisateur via l’app.

- Démarrer la capture et limpidez l’application cible.

- Réaliser les actions à auditer (login, achat simulé, navigation).

- Stopper la capture.

- Analyser les requêtes critiques (POST, Authorization, Cookies).

- Rechercher en clair des identifiants, emails, tokens.

- Noter les domaines vers lesquels les données sont envoyées.

- Effacer le certificat si nécessaire.

- Rédiger un rapport bref : vulnérabilités, recommandations.

Liste de vérification rapide (SOP pour utilisateur non technique)

- N’utiliser que des apps de confiance pour la capture.

- Installer un verrouillage d’écran avant l’installation du certificat.

- Activer le certificat SSL dans l’app de capture si vous voulez voir le HTTPS.

- Ne jamais entrer d’identifiants sensibles pendant un test sur réseau public.

- Supprimer le certificat utilisateur après inspection si vous ne l’utilisez plus.

Checklists par rôle

Utilisateur final :

- Confirmez que l’app de capture provient du Google Play.

- Activez uniquement pendant la session d’analyse.

- Ne partagez pas les captures contenant des mots de passe.

Administrateur/chercheur sécurité :

- Documentez la date, heure, réseau et configuration de test.

- Vérifiez certificate pinning et stratégie de chiffrement applicatif.

- Conservez les logs chiffrés et limitez l’accès.

Procédure d’incident : identifier et corriger une fuite de données

- Déterminer l’application responsable (regarder la liste des apps dans Packet Capture).

- Identifier les endpoints de destination et la nature des données transmises.

- Isoler l’app : restreindre les permissions, mettre hors ligne le device si nécessaire.

- Si données sensibles exposées : changer les mots de passe/ tokens compromis.

- Signaler au développeur de l’app et documenter la preuve (captures non‑altérées).

- Supprimer le certificat utilisateur et l’application de capture une fois l’enquête terminée.

Critères d’acceptation (pour une vérification réussie)

- Les requêtes critiques doivent être identifiées (login, envoi de données personnelles).

- Les données sensibles ne doivent pas être visibles en clair sur des réseaux publics.

- Les destinations externes doivent être justifiables (fournisseurs, CDN, analytics).

- Les mécanismes de chiffrement doivent être conformes aux bonnes pratiques (HTTPS, TLS moderne).

Sécurité et vie privée

- Ne capturez pas le trafic d’utilisateurs sans consentement.

- Traitez les captures comme des données sensibles : chiffrez les archives et limitez les accès.

- Après test, effacez les certificats d’utilisateur et retirez l’app de capture si vous n’en avez plus besoin.

- GDPR/Protection des données : si des données personnelles d’autres personnes apparaissent, traitez‑les conformément à la réglementation locale et signalez‑les suivant vos obligations.

Comment interpréter ce que vous voyez

- Requêtes répétées vers un domaine inconnu : vérifiez le WHOIS ou la réputation du domaine.

- Envois de longues chaînes base64/hex : souvent des tokens ou données chiffrées.

- Présence de headers Authorization ou Cookie : points d’entrée pour les sessions — protégez ces éléments.

Tests d’acceptation (cas pratiques)

- Test 1 : Connexion à une app de messagerie. Attendu : mot de passe non visible ; token d’authentification opaque.

- Test 2 : Utilisation d’un lecteur PDF gratuit. Attendu : l’app ne doit pas envoyer la liste de contacts ni accéder au micro.

- Test 3 : Navigation sur un site bancaire via Wi‑Fi public. Attendu : tout doit transiter via HTTPS et ne rien exposer en clair.

Bonnes pratiques et recommandations

- Préférez le test sur réseau privé ou tethering si possible pour éviter le bruit du trafic public.

- Documentez systématiquement vos observations (horodatage, étape testée, capture).

- Utilisez des outils professionnels pour un audit approfondi (Burp Suite, Wireshark) et pour automatiser la détection.

Limitations légales et éthiques

Ce guide décrit des techniques de diagnostic pour votre propre appareil ou dans un contexte de test autorisé. L’utilisation de ces outils sur des réseaux ou appareils sans autorisation peut violer la loi et les conditions d’utilisation des services.

Récapitulatif

La capture de données réseau sur Android est accessible sans root grâce aux applications qui créent un VPN local et installent un certificat utilisateur. C’est un outil utile pour vérifier la confidentialité des applications et détecter des fuites de données. Connaître les limites (certificate pinning, chiffrement applicatif) et suivre des procédures de sécurité permet d’utiliser cette capacité de manière responsable.

Résumé des actions immédiates :

- Installez Packet Capture ou équivalent.

- Activez le certificat SSL si vous souhaitez inspecter le HTTPS.

- Testez une application à la fois et analysez les requêtes.

- Supprimez le certificat et l’app si vous n’en avez plus besoin.

Si vous avez une situation particulière (une app qui semble envoyer des mots de passe en clair, ou un domaine inconnu recevant vos données), décrivez le comportement et la capture pour obtenir une aide plus ciblée.

Plus de ressources liées

- Comment faire une sauvegarde TWRP depuis un PC avec ADB

- Thèmes Substratum compatibles Android 10

- Installer Substratum sur Android 10/Q

Important : agissez de façon éthique et protégez toujours les données personnelles.

Matériaux similaires

Installer et utiliser Podman sur Debian 11

Guide pratique : apt-pinning sur Debian

OptiScaler : activer FSR 4 dans n'importe quel jeu

Dansguardian + Squid NTLM sur Debian Etch

Corriger l'erreur d'installation Android sur SD