Capturer le trafic réseau sur Android — sniffing d'URL

Ce guide explique comment capturer le trafic réseau sur un appareil Android sans root, en utilisant l’application Packet Capture. Vous apprendrez pourquoi c’est utile, les limites et plusieurs méthodes alternatives pour analyser les requêtes réseau. Suivez la procédure pas à pas et appliquez les bonnes pratiques de confidentialité.

Qu’est-ce que la capture de paquets et le sniffing d’URL

Définition rapide

La capture de paquets désigne l’observation des paquets de données échangés entre votre appareil et un serveur. Le sniffing d’URL est la même idée appliquée aux adresses et aux requêtes HTTP/HTTPS.

Contexte simple

Quand vous vous connectez à un service avec votre compte Google ou que vous envoyez un formulaire, votre appareil envoie des données au serveur. Ces échanges transitent par des paquets réseau. La capture permet de voir quelles données sont envoyées et reçues.

Importance en une phrase

La capture réseau aide à vérifier ce qui circule depuis votre appareil, à détecter des fuites de données et à déboguer des applications.

Pourquoi capturer le trafic réseau

- Sécurité et confidentialité : vérifier si vos identifiants ou données sensibles transitent en clair.

- Débogage : comprendre les appels réseau d’une application quand on développe ou teste.

- Audit : valider les permissions et comportements d’une application installée.

Important

Ne capturez pas le trafic d’une personne sans son consentement. L’utilisation abusive peut violer la loi ou les conditions d’utilisation.

Quand la capture échoue ou donne des informations partielles

- Chiffrement strict : les applications qui utilisent pinning d’certificate SSL/TLS empêchent les outils MITM d’inspecter le contenu.

- Protocoles propriétaires ou chiffrement supplémentaire : certains flux sont encapsulés et illisibles.

- VPN ou protections à l’échelle plateforme : si un VPN gère tout le trafic à un niveau bas, une app de capture locale peut ne rien voir.

Méthode principale sans root : Packet Capture

Description rapide

Packet Capture est une application Android qui crée une interface VPN locale pour rediriger et inspecter le trafic sans nécessiter l’accès root. Elle peut installer un certificat local pour déchiffrer le trafic HTTPS lorsque le pinning n’est pas présent.

Étapes pas à pas

- Télécharger Packet Capture depuis le Google Play Store.

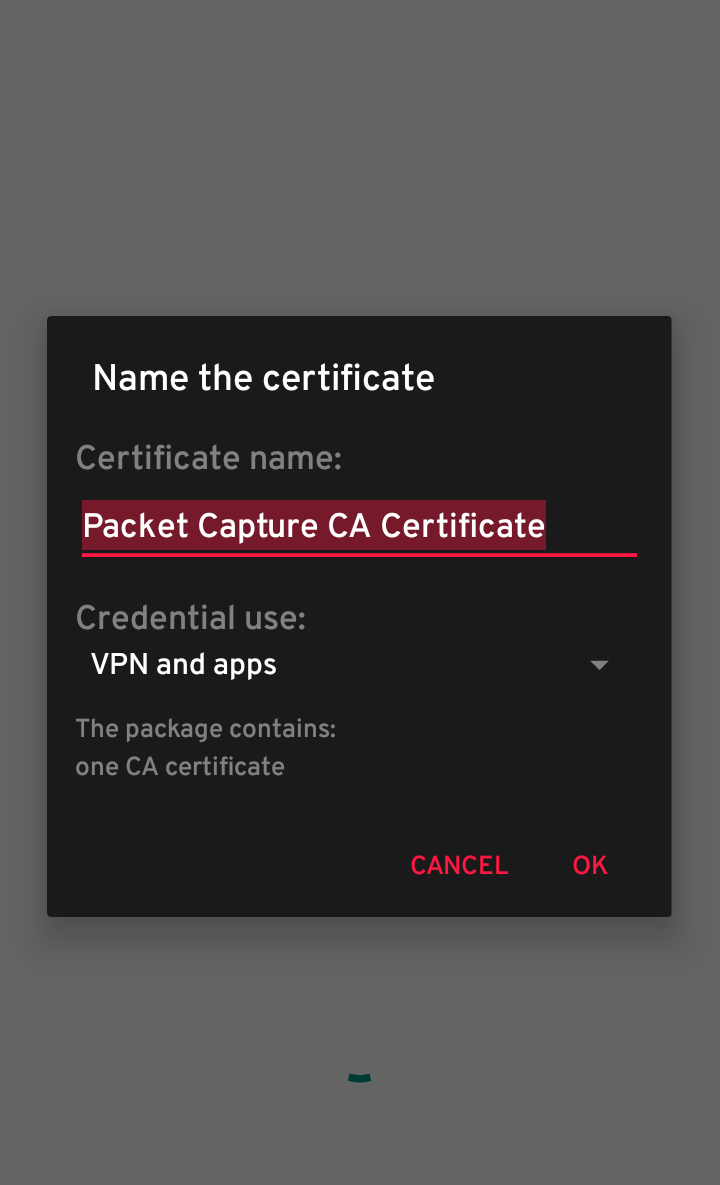

- Lancer l’application et accepter l’invite d’installation du certificat SSL si vous souhaitez analyser les contenus HTTPS. Le certificat permet de déchiffrer les réponses quand le pinning n’est pas actif.

- Si la configuration demande un code PIN ou un schéma, configurez-en un. Android exige souvent un verrouillage d’écran pour installer des certificats.

- Appuyer sur le bouton de démarrage (flèche verte) en haut à droite pour lancer la capture.

- Autoriser la configuration VPN proposée par l’app.

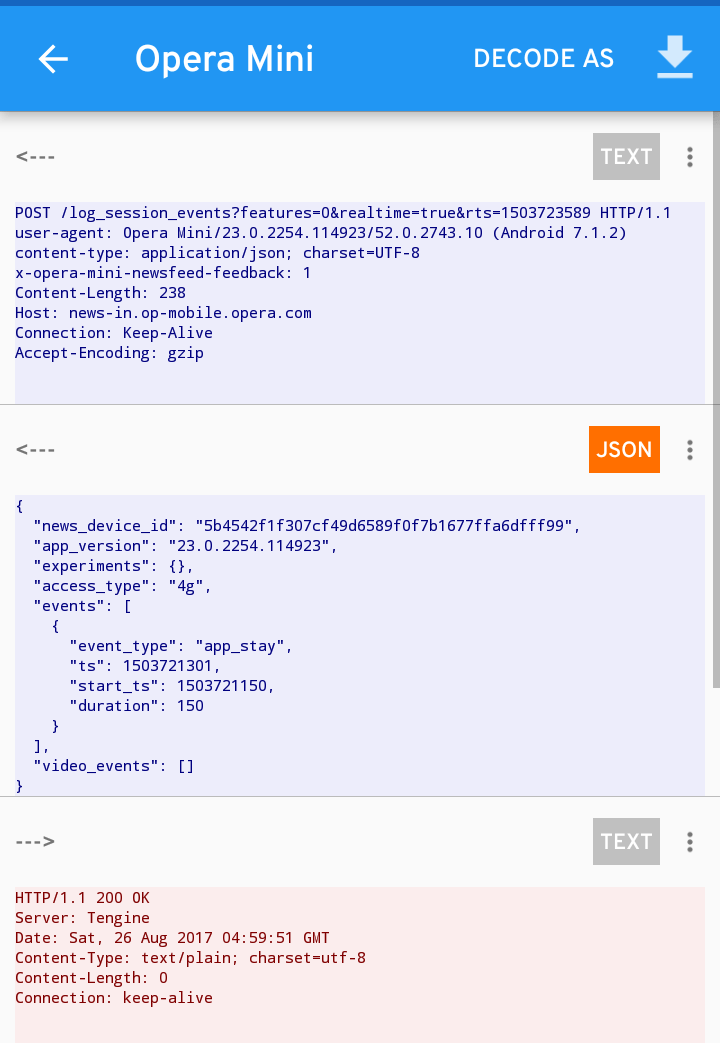

- Explorer la liste des applications affichées, puis taper sur une application pour voir ses requêtes et réponses.

Images pas à pas

Désinstallation et nettoyage

Si vous désinstallez Packet Capture et que l’écran de verrouillage affiche encore des invites liées aux certificats, allez dans Paramètres > Sécurité > Effacer les identifiants (ou Certificats) pour supprimer les certificats utilisateur.

Méthodes alternatives

- Utiliser un proxy HTTP(S) externe comme Charles Proxy ou mitmproxy en configurant votre appareil pour utiliser le proxy sur le même réseau. Avantage : plus de contrôle et logs détaillés. Inconvénient : configuration réseau requise.

- Utiliser un émulateur Android (Android Studio) et capturer via Wireshark ou tcpdump sur la machine hôte. Avantage : accès root sur l’émulateur, facile pour le dev. Inconvénient : pas représentatif d’un appareil physique.

- Tethering USB et capture sur l’ordinateur hôte avec Wireshark. Avantage : puissant et flexible. Inconvénient : configuration technique et parfois limitée par l’OS.

- Outils de sécurité mobiles professionnels et solutions EDR pour entreprises. Avantage : intégration et gestion centralisée. Inconvénient : coûts et déploiement.

Quand préférer une méthode plutôt qu’une autre

- Vous êtes développeur local : privilégiez l’émulateur et Wireshark.

- Vous voulez un contrôle ponctuel sans PC : Packet Capture ou apps VPN d’inspection.

- Vous faites un audit professionnel : utilisez des solutions dédiées et procédez avec autorisations écrites.

Modèle mental simple pour comprendre le flux

Imaginez un tuyau entre votre téléphone et le serveur. Les paquets sont des bouteilles d’information qui voyagent dans le tuyau. La capture, c’est comme poser un point d’observation sur le tuyau pour regarder quelles bouteilles passent et lire leurs étiquettes si elles ne sont pas scellées (chiffrées).

Bonnes pratiques et sécurité

- Ne pas analyser de données sensibles sans autorisation explicite.

- Supprimer les certificats utilisateur après usage si vous avez installé un certificat de confiance local.

- Préférer le Wi‑Fi privé ou la connexion mobile pour des opérations sensibles comme la banque.

- Vérifier les permissions des applications et éviter les applis qui demandent des accès inutiles.

Important

Le certificat local permet d’intercepter le trafic HTTPS quand l’application ne pratique pas le certificate pinning. Si l’application utilise le pinning, le certificat local sera rejeté et le contenu restera chiffré.

Checklist rôle par rôle

Utilisateur particulier

- Vérifier permissions d’une appli avant installation

- Ne pas utiliser de réseaux publics pour des opérations sensibles

- Supprimer les certificats utilisateurs après analyse

Développeur d’application

- Tester les appels réseau dans un environnement d’émulation

- Activer le certificate pinning si nécessaire pour protéger les secrets

- Logger seulement ce qui est nécessaire en debug

Analyste sécurité

- Obtenir autorisations écrites avant d’analyser le trafic

- Préférer des outils professionnels pour tests d’intrusion

- Documenter et signaler les fuites observées

Playbook rapide pour une session de capture (SOP)

- Définir l’objectif de la capture (debug, audit, vérification de fuite).

- Obtenir autorisations et définir la portée (quelle appli, quelle durée).

- Choisir la méthode (Packet Capture, proxy, émulateur).

- Installer le certificat utilisateur si nécessaire et noter la procédure pour le retirer.

- Lancer la capture, exécuter les scénarios utiles dans l’application.

- Exporter les logs, analyser les URLs, en-têtes et corps des requêtes.

- Appliquer remédiations ou recommandations.

- Supprimer certificat et nettoyer l’appareil.

Limitations et contre-exemples

- Si l’application utilise certificate pinning, Packet Capture ne pourra pas déchiffrer le contenu.

- Si le protocole est chiffré de bout en bout au-dessus de TLS, l’analyse ne montrera que métadonnées.

- Les appareils d’entreprise peuvent avoir des politiques MDM qui bloquent les certificats utilisateur.

Confidentialité et conformité

- Respecter la réglementation locale et le RGPD si des données personnelles d’autres utilisateurs sont impliquées.

- Anonymiser ou supprimer les logs contenant des identifiants avant de partager des résultats.

- Conserver les preuves seulement pour la durée nécessaire à l’audit.

Diagnostic et résolutions de problèmes fréquents

- L’application ne montre aucun trafic : vérifier que Packet Capture est en cours et que la bonne application est sélectionnée.

- HTTPS illisible : vérifier si le pinning est activé ou si le certificat local est installé.

- Impossible d’installer le certificat : configurer un verrouillage d’écran dans Paramètres > Sécurité puis recommencer.

Questions fréquentes

Est-ce légal de capturer mon propre trafic

Oui, tant que vous analysez uniquement vos appareils et que vous respectez la vie privée d’autrui. Pour un appareil tiers, obtenez l’autorisation.

Packet Capture nécessite-t-il le root

Non. Packet Capture utilise une interface VPN locale pour rediriger le trafic sans accès root.

Le contenu HTTPS est-il toujours lisible

Non. Si l’application applique le certificate pinning ou un chiffrement applicatif, le contenu restera chiffré.

Glossaire en une ligne

- Paquet : unité de données envoyée sur le réseau.

- Sniffing : observation passive du trafic réseau.

- PINning : technique liant un certificat précis à une application pour bloquer les MITM.

Résumé final

La capture réseau sur Android est accessible sans root grâce à des outils comme Packet Capture. C’est utile pour vérifier fuites, déboguer et auditer des applications. Respectez la confidentialité, supprimez les certificats installés après usage et préférez des solutions professionnelles pour les audits en profondeur.

Plus comme ceci

- How to Take TWRP Backup Directly on PC With ADB

- 12+ Best Android 10 Supported Substratum Themes

- How to Install Substratum Themes on Android 10/Q

Matériaux similaires

Installer et utiliser Podman sur Debian 11

Guide pratique : apt-pinning sur Debian

OptiScaler : activer FSR 4 dans n'importe quel jeu

Dansguardian + Squid NTLM sur Debian Etch

Corriger l'erreur d'installation Android sur SD