Audit de sécurité Linux avec Lynis

Pourquoi utiliser Lynis

Lynis collecte des informations système et teste la sécurité d’un système Unix/Linux. Il est simple à utiliser et adapté aux administrateurs, auditeurs et responsables de la sécurité. Sur une machine domestique, Linux est souvent sûr par défaut, mais pour des serveurs SSH, web ou en environnement professionnel, un audit régulier est indispensable.

Important: un audit ne remplace pas une politique de sécurité continue. Lynis fournit des recommandations; c’est à vous de les valider et d’appliquer les correctifs.

Installation

Sur Ubuntu/Debian, installez Lynis depuis la ligne de commande :

sudo apt-get update

sudo apt-get install lynisPour d’autres distributions, consultez la page officielle de Lynis pour les paquets non officiels (RPM, Debian, etc.).

Note: si vous gérez un système distant, utilisez SSH et un accès sudo sécurisé avant d’installer des outils.

Utilisation de base

Exécutez l’audit en une seule commande :

sudo lynis audit systemou, pour un contrôle interactif :

sudo lynis -cLe scan peut prendre quelques minutes selon la taille et la configuration du système. À la fin, Lynis écrit un rapport dans /var/log/lynis.log.

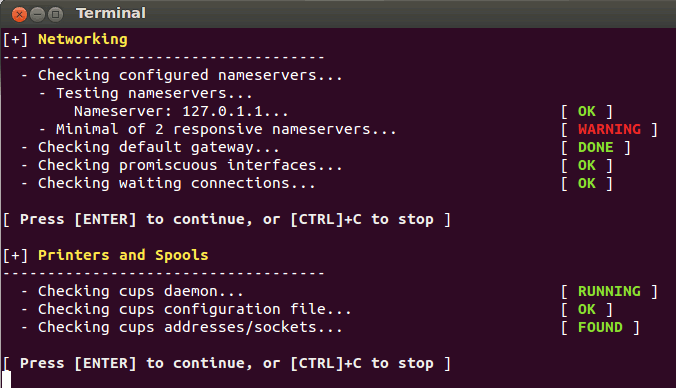

Que vérifie Lynis

Lynis passe en revue de nombreux domaines :

- Outils système et utilitaires

- Charge de démarrage, services au démarrage

- Noyau : niveaux d’exécution, modules chargés, paramètres

- Mémoire et processus : processus zombies, IO en attente

- Utilisateurs et authentification : sudoers, PAM, vieillissement des mots de passe

- Systèmes de fichiers : points de montage, /tmp, système de fichiers root

- Stockage : support USB, FireWire

- Services réseau : DNS, BIND, NFS

- Ports et paquets : paquets vulnérables, dépôts de sécurité

- Logiciels serveurs : pare-feu (iptables), serveurs web (Apache, nginx)

- SSH : configuration et bonnes pratiques

- Bases de données : MySQL, LDAP

- PHP : options de configuration

- Tâches planifiées : cron, atd

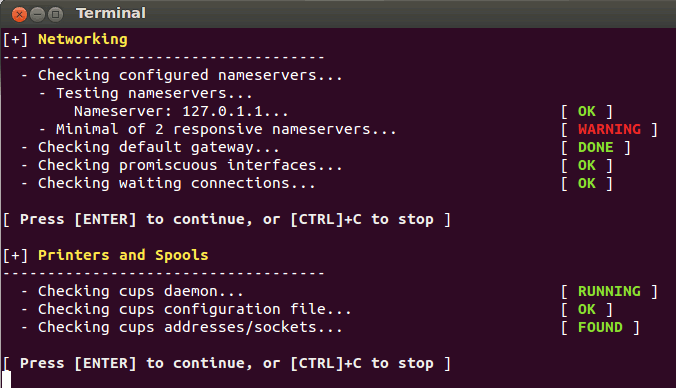

- Temps et synchronisation : daemon NTP

- Cryptographie : validité des certificats SSL

- Cadres de sécurité : AppArmor, SELinux

- Intégrité des fichiers et scanners anti-malware

- Répertoires personnels : fichiers d’historique de shells

- Et plus encore

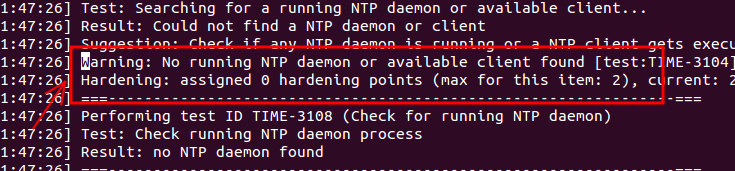

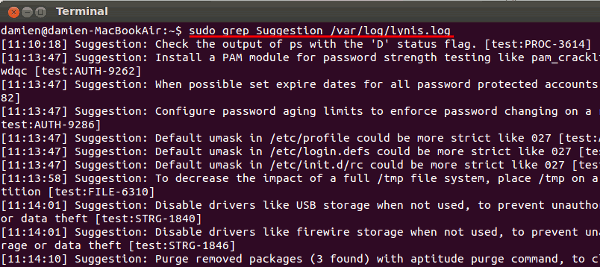

Lire et filtrer le rapport

Le rapport complet est sauvegardé ici :

sudo nano /var/log/lynis.logPour repérer rapidement les éléments qui demandent une action, cherchez “Warning” ou “Suggestion”. Exemple :

sudo grep Warning /var/log/lynis.log

sudo grep Suggestion /var/log/lynis.log

Interpréter les résultats

- Warning: priorité élevée. Exige une analyse et une correction rapide.

- Suggestion: amélioration recommandée. À planifier selon votre politique de sécurité.

- Info: indicateur d’état, pas nécessairement une vulnérabilité.

Note: certaines recommandations peuvent ne pas s’appliquer selon le rôle du serveur. Validez chaque changement dans un environnement de test avant déploiement.

Méthodologie d’audit rapide (mini-méthode)

- Sauvegardez la configuration et les données critiques.

- Exécutez un scan Lynis complet.

- Filtrez les Warnings puis les Suggestions.

- Priorisez par impact et exploitabilité.

- Appliquez les correctifs sur un environnement de test.

- Déployez en production et relancez l’audit.

- Documentez les changements et mettez en place une fréquence d’audit.

Checklist pour administrateurs (actionnable)

- Mettre à jour le système et les paquets vulnérables

- Vérifier la configuration SSH (désactiver root login, utiliser clés)

- Activer et configurer un pare-feu (ufw/iptables)

- Vérifier les règles AppArmor/SELinux et les appliquer

- Examiner les utilisateurs sudo et supprimer les comptes inutiles

- Mettre en place la rotation des logs et protéger /var/log

- Scanner l’intégrité des fichiers (AIDE, tripwire)

- Vérifier la validité des certificats SSL/TLS

Limites et cas où Lynis peut échouer

- Environnements très personnalisés : des recommandations peuvent être inapplicables.

- Services internes non standards : faux positifs possibles.

- Systèmes sans accès root : Lynis ne peut pas vérifier tous les items.

Contremesure: exécutez Lynis en mode verbose et complétez par des scans spécialisés (ex. OpenVAS, Nessus) si nécessaire.

Outils complémentaires et alternatives

- OpenVAS / Greenbone : scanner de vulnérabilités réseau

- Tiger, Rootkit Hunter : détection de rootkits et vérification d’intégrité

- Auditd : audit du noyau et traçage des événements système

Durcissement rapide (règles d’or)

- Appliquez les mises à jour automatiques pour les correctifs critique.

- Limitez les services exposés au minimum nécessaire.

- Utilisez l’authentification à clés pour SSH.

- Activez la journalisation centralisée et la rotation des logs.

Important: chaque modification doit être testée pour éviter les interruptions de service.

Vie privée et conformité

Les logs d’audit peuvent contenir des informations sensibles. Limitez l’accès aux fichiers de rapport et chiffrez les sauvegardes. Conformité RGPD: si les audits incluent des données à caractère personnel, documentez la finalité et la conservation des logs.

Glossaire (une ligne chacun)

- Audit: vérification systématique des paramètres et configurations.

- Warning: alerte indiquant un risque important.

- Suggestion: recommandation d’amélioration.

- Hardening: processus de renforcement de la sécurité.

Exemple de playbook d’audit (rapide)

- Planifier la fenêtre d’audit et prévenir les équipes.

- Sauvegarder les configurations.

- Lancer Lynis et collecter le rapport.

- Filtrer les résultats et prioriser.

- Appliquer correctifs en test puis prod.

- Consigner et planifier le prochain audit.

Résumé

Lynis est un outil pratique et rapide pour détecter des failles de configuration et des mauvaises pratiques sur un système Linux. Il fournit des recommandations exploitables. Intégrez Lynis dans un processus d’audit régulier et combinez-le avec d’autres outils pour une couverture complète.

Image credit: Up, Tight

Matériaux similaires

Installer et utiliser Podman sur Debian 11

Guide pratique : apt-pinning sur Debian

OptiScaler : activer FSR 4 dans n'importe quel jeu

Dansguardian + Squid NTLM sur Debian Etch

Corriger l'erreur d'installation Android sur SD