SlopAds : comment vérifier et nettoyer un Android infecté

Qu’est‑ce que la campagne de fraude publicitaire SlopAds

HUMAN (Satori Threat Intelligence and Research Team) a découvert une campagne de fraude publicitaire à grande échelle intitulée SlopAds. Les éléments vérifiables publiés indiquent que 224 applications ont été supprimées du Play Store. Ces applications étaient présentées comme des utilitaires, des outils d’IA ou des jeux, mais elles incluaient des mécanismes cachés pour générer de fausses impressions publicitaires.

Faits clés

- Applications retirées : 224 (chiffre publicisé par les chercheurs)

- Téléchargements cumulés : plus de 38 millions

- Requêtes d’enchères publicitaires générées : environ 2,3 milliards par jour

Définitions rapides

- C2 : serveur de commande et contrôle; serveur distant contrôlant le malware.

- Webview invisible : composant qui charge des pages HTML sans afficher d’interface visible à l’utilisateur.

- Identifiant publicitaire : ID lié au profil publicitaire d’un appareil Android.

Comment SlopAds opérait (chaîne d’infection simplifiée)

- Évasion des contrôles : les applications vérifiaient si l’installation venait directement du Play Store ou via une publicité. Elles restaient discrètes lors d’un téléchargement direct pour ne pas éveiller les soupçons.

- Chargement d’images malveillantes : si l’installation provenait d’une campagne publicitaire, l’application contactait son C2 pour télécharger des images contenant un payload chiffré. Ces images semblent inoffensives et passent les contrôles statiques.

- Décryptage et assemblage : le code caché dans les images était déchiffré puis injecté comme module malveillant (rapporté sous le nom FatModule). Ce module collecte des informations appareil/navigateur.

- Webviews et automatisation : le module crée des webviews invisibles qui affichent des pages HTML bourrées d’annonces. Du code d’automatisation exécute des clics programmés pour générer des revenus frauduleux.

Pourquoi c’est dangereux

- Difficulté de détection humaine : les applications conservent des fonctions normales, rendant l’analyse manuelle moins évidente.

- Consommation de ressources et risques de vie privée : l’infection peut épuiser batterie et données et exposer des informations d’appareil.

Important

Si vous avez installé une application après avoir cliqué sur une publicité, surveillez-la en priorité : ces applications exploitent précisément ce vecteur.

Signes indiquant qu’un téléphone peut être infecté

Même si les publicités sont invisibles, plusieurs signes indicateurs existent. Cherchez ces symptômes et suivez les vérifications ci‑dessous.

Vérifier la liste officielle des applications supprimées

HUMAN a publié une liste d’applications supprimées. Comparez cette liste avec les applications installées sur votre appareil.Forte décharge de batterie

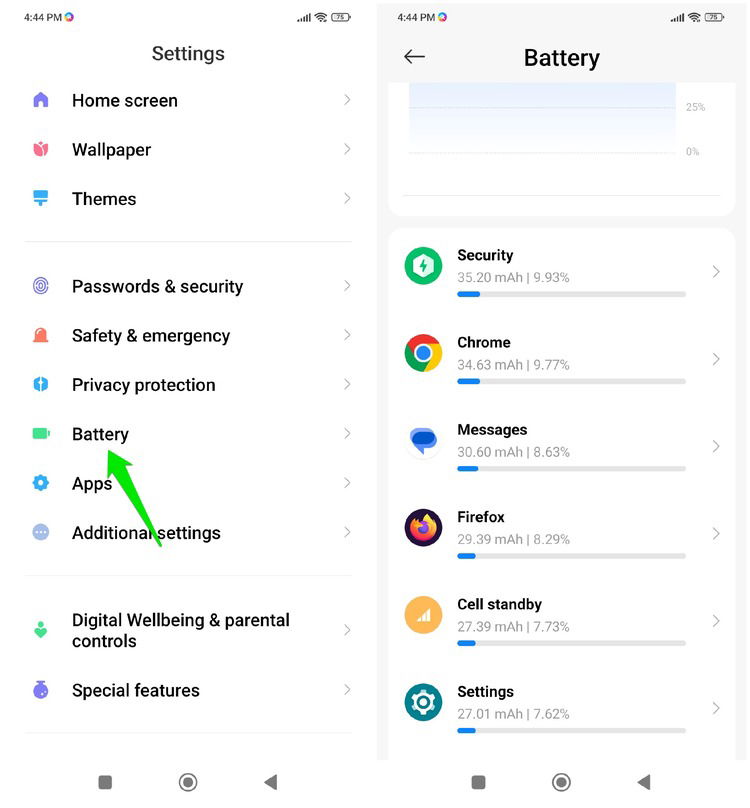

Un drain de batterie soudain et non expliqué est un signe courant d’activité en arrière‑plan. Allez dans Paramètres → Batterie et surveillez les applications qui consomment le plus, surtout si elles n’ont pas d’activité au premier plan.

Actions ou fenêtres inattendues

Si des pages web s’ouvrent seules, si des invites d’installation apparaissent sans action de votre part, ou si des applications se lancent de façon aléatoire, cela peut indiquer la présence de webviews invisibles automatisés.Utilisation anormale des données

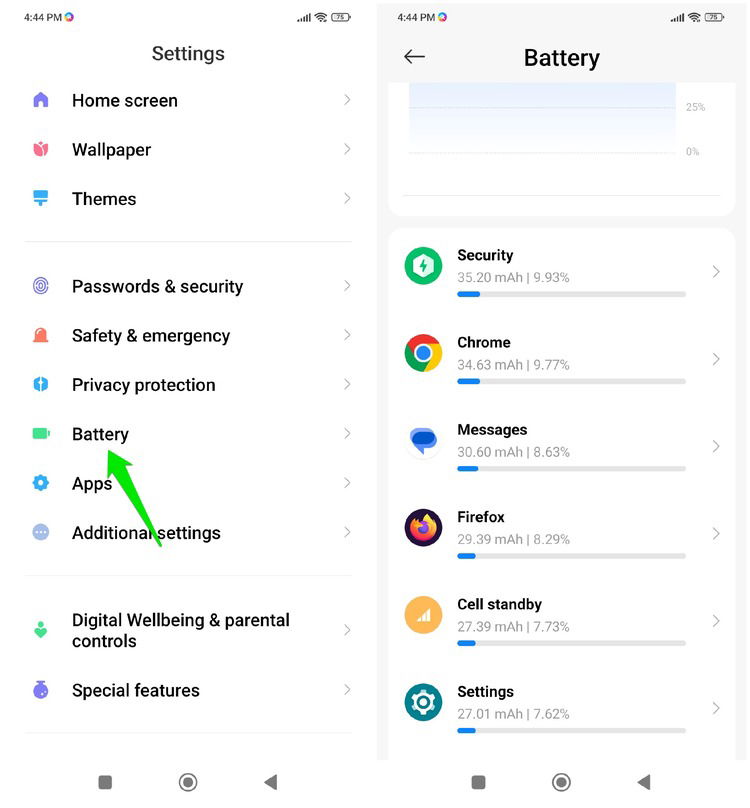

Les publicités et le téléchargement d’assets génèrent beaucoup de trafic. Vérifiez Paramètres → Connexions et partage → Utilisation des données pour repérer les applications consommant un volume excessif en arrière‑plan.

Notifications ou installations inconnues

Les modules malveillants peuvent lancer des installations ou redirections. Soyez attentif aux nouvelles applications ou aux fenêtres d’autorisation imprévues.Avis et évaluations d’autres utilisateurs

Consultez la section Avis sur la fiche Play Store de l’application et filtrez par avis « critique ». Les utilisateurs qui suppriment une application après comportements malveillants laissent souvent des avertissements.

Procédure de nettoyage pas à pas (playbook)

Suivez cet ordre d’actions. Ne sautez pas d’étapes : cela réduit le risque que des composants malveillants restent actifs.

Sauvegarde rapide (optionnelle mais recommandée)

- Sauvegardez vos photos, contacts et documents importants sur un cloud de confiance ou un ordinateur. N’incluez pas d’APK ou fichiers d’applications suspects.

Scan Play Protect

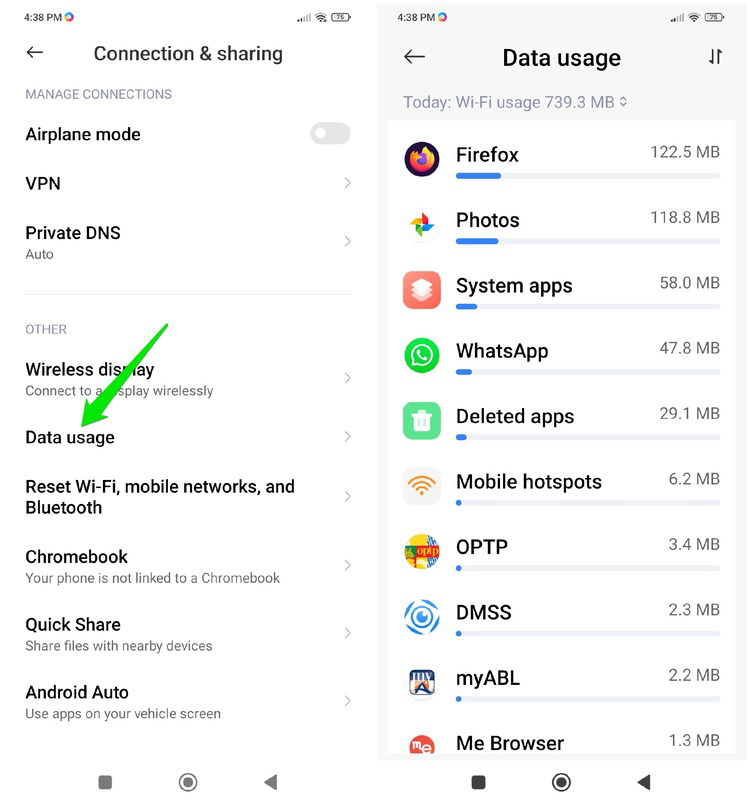

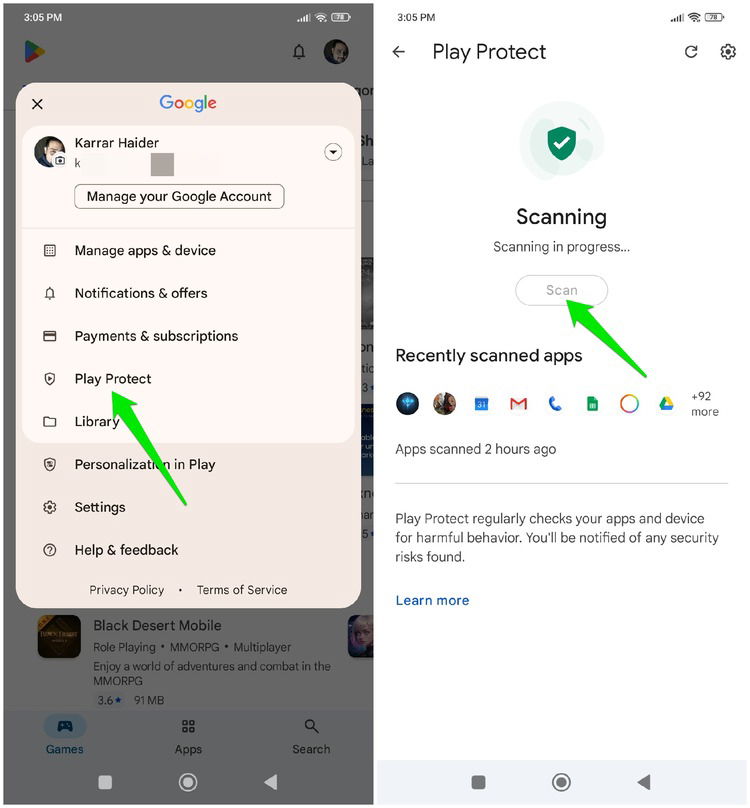

- Ouvrez l’application Play Store → appuyez sur votre profil → Play Protect → Analyser.

- Play Protect est mis à jour par Google et peut détecter des applications déjà retirées du store.

Désinstaller les applications suspectes

- Désinstallez d’abord toute application listée comme compromise par HUMAN ou listée dans Play Protect comme dangereuse.

- Si l’application refuse la désinstallation, passez en Mode sans échec (voir étape 5) pour la supprimer.

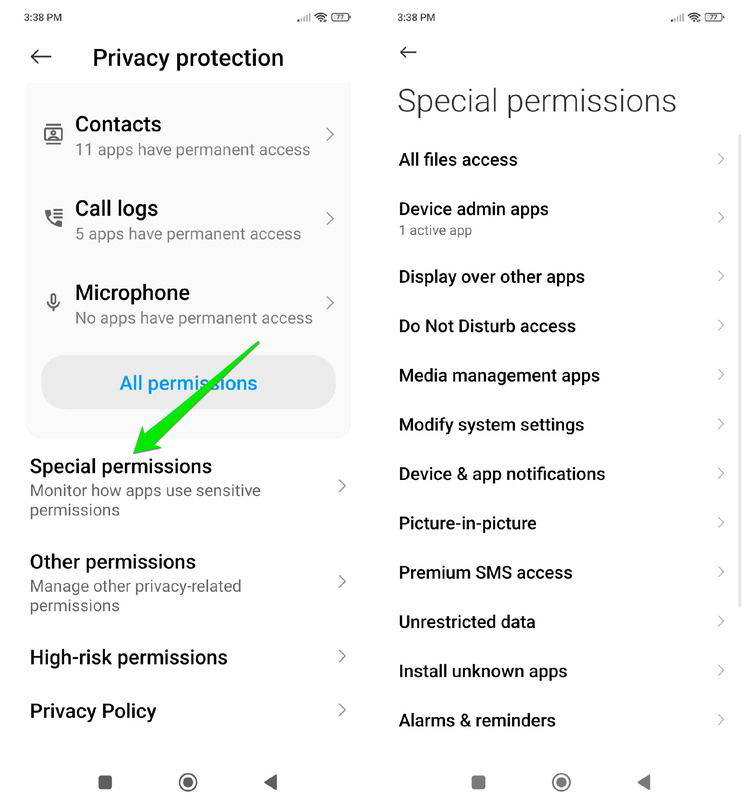

Révoquer les autorisations sensibles

- Allez dans Paramètres → Confidentialité → Autorisations spéciales. Révoquez les autorisations élevées (Accès rendu possible, Administration de l’appareil, Affichage sur d’autres applications) pour les applications dont vous ne faites pas confiance.

- Vérifiez Paramètres → Accessibilité → Applications installées, et désactivez l’accès Accessibilité pour toute app inconnue.

Mode sans échec et désinstallation forcée

- Démarrez le téléphone en Mode sans échec (appui long sur le bouton Marche/Arrêt → appuyez longuement sur Éteindre → redémarrer en mode sans échec).

- En Mode sans échec, seules les applications système se lancent; désinstallez les applications suspectes depuis Paramètres → Applications.

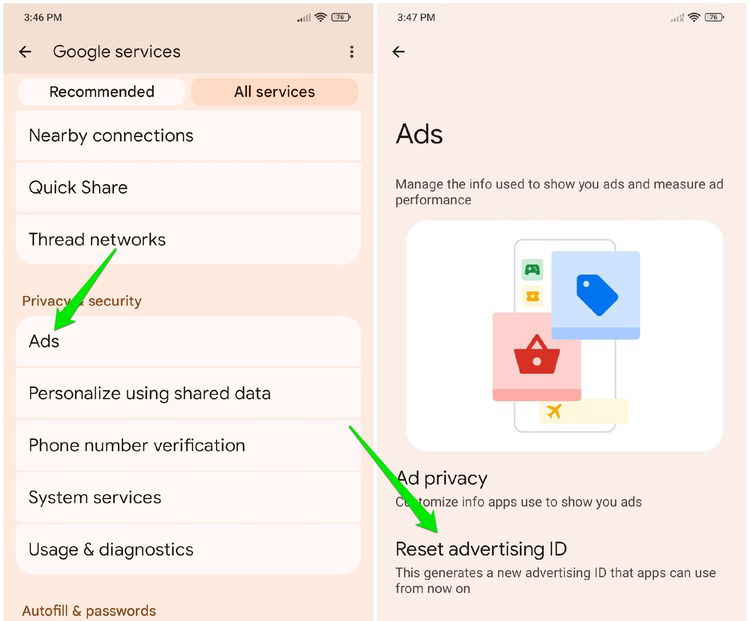

Réinitialiser l’identifiant publicitaire

- Paramètres → Google → Annonces → Réinitialiser l’identifiant publicitaire. Cela rompt le profil publicitaire associé aux impressions frauduleuses et peut réduire les publicités personnalisées indésirables.

Vérifier et limiter les autorisations après nettoyage

- Après suppression, vérifiez que les autorisations sensibles ont été supprimées et que l’application n’apparaît plus dans la liste des applications installées.

Réinitialisation d’usine (dernier recours)

- Si le comportement persiste après toutes les étapes ci‑dessus, sauvegardez vos données et effectuez une réinitialisation d’usine via Paramètres → Système → Options de réinitialisation → Effacer toutes les données. Cela supprime toutes les applications et restaure l’appareil à son état initial.

Important

La réinitialisation est efficace mais contraignante. Faites‑la seulement si vous n’arrivez pas à supprimer le composant malveillant autrement.

Checklist rapide utilisateur (à suivre dans l’ordre)

- Consulter la liste d’apps compromises (HUMAN).

- Lancer Play Protect → Analyser.

- Rechercher et désinstaller les applications inconnues ou signalées.

- Révoquer toutes les autorisations spéciales pour les apps douteuses.

- Réinitialiser l’identifiant publicitaire.

- Démarrer en Mode sans échec si une app refuse d’être désinstallée.

- Réinitialisation d’usine si le problème persiste.

Checklist responsable IT / Administrateur mobile

- Rechercher installations groupées d’apps listées dans les parc‑mobiles (MDM).

- Forcer la désinstallation via console MDM pour appareils gérés.

- Bloquer domaines C2 et domaines d’assets connus dans le filtrage réseau.

- Piloter communication aux utilisateurs et demandes de réinitialisation si nécessaire.

Modèles mentaux et heuristiques pour l’avenir

- Méfiez‑vous des applications installées après un clic publicitaire : le vecteur publicitaire est la signature commune de SlopAds.

- Heuristique rapide : si une app demande des autorisations qui ne correspondent pas à sa fonction, considérez‑la suspecte.

- Sécurité multicouche : combinez détection locale (Play Protect), bonnes pratiques d’installation, et filtrage réseau pour réduire la surface d’attaque.

Contre‑exemples et situations où les vérifications échouent

- Un drain de batterie n’implique pas toujours un malware : une mise à jour légitime ou une mauvaise optimisation peut produire le même symptôme.

- Play Protect peut mettre du temps à détecter de nouvelles variantes. Ne comptez pas uniquement sur un seul outil.

Mesures de durcissement et bonnes pratiques

- Activez les mises à jour automatiques d’Android et du Play Store.

- N’installez pas d’applications en cliquant sur des publicités. Préférez rechercher l’application par son nom dans le Play Store.

- Limitez les permissions au strict nécessaire.

- Utilisez un verrou d’écran fort et, pour les entreprises, gérez les appareils avec une solution MDM qui peut bloquer l’installation d’APKs inconnues.

Notes de confidentialité et conformité (GDPR / CNIL style)

- Les composants malveillants peuvent collecter des identifiants et données d’appareil. Si des données personnelles sensibles ont été exposées, informez les parties impactées selon vos obligations légales locales.

- Pour les utilisateurs européens, évaluez si une violation de données personnelles a eu lieu et suivez les procédures de notification applicables.

Diagramme de décision pour savoir si réinitialiser (Mermaid)

flowchart TD

A[Symptômes suspects détectés] --> B{Play Protect a détecté une app compromise ?}

B -- Oui --> C[Désinstaller l'app signalée]

B -- Non --> D{Mode sans échec permet de désinstaller ?}

D -- Oui --> C

D -- Non --> E[Révoquer autorisations + Réinitialiser ID publicitaire]

E --> F{Comportement résiduel ?}

F -- Non --> G[Surveiller / Fin]

F -- Oui --> H[Réinitialisation d'usine]

H --> GCritères d’acceptation après nettoyage

- L’application compromise n’apparaît plus installée.

- Aucun processus anormal ne consomme en permanence batterie ou données.

- Play Protect ne signale plus d’avertissement.

- Pas de fenêtres d’installation ou de redirections imprévues pendant 48 heures.

Tests simples à réaliser après nettoyage

- Redémarrer l’appareil et surveiller la batterie pendant 24–48 heures.

- Suivre l’utilisation des données pendant 48 heures.

- Vérifier les logs d’événements MDM ou d’outils EDR si disponibles.

Résumé et recommandations finales

SlopAds illustre comment des campagnes sophistiquées peuvent abuser du modèle publicitaire mobile et échapper à des analyses simples. Agissez rapidement si vous observez les signes listés : lancez Play Protect, supprimez les applications suspectes, révoquez les autorisations sensibles et, en dernier recours, effectuez une réinitialisation d’usine. Pour les administrateurs, renforcez le filtrage réseau et la gestion centralisée des appareils.

Important

Si vous pensez avoir des données sensibles sur un appareil compromis (comptes bancaires, identifiants professionnels), changez les mots de passe depuis un appareil propre et activez l’authentification à deux facteurs.

Fin

Matériaux similaires

Installer et utiliser Podman sur Debian 11

Guide pratique : apt-pinning sur Debian

OptiScaler : activer FSR 4 dans n'importe quel jeu

Dansguardian + Squid NTLM sur Debian Etch

Corriger l'erreur d'installation Android sur SD