Sécurité Wi‑Fi public : comment rester protégé

Les aéroports, cafés et restaurants offrent souvent du Wi‑Fi gratuit. C’est pratique : vous économisez des données et vous travaillez en déplacement. Mais ces réseaux ne sont pas toujours sûrs. Certains sont installés pour collecter vos données. Même un réseau apparemment légitime peut être vulnérable. Si vous utilisez régulièrement du Wi‑Fi public, il est probable que quelqu’un ait déjà tenté d’intercepter vos communications.

Comprendre les menaces principales

Voici les attaques les plus courantes sur les réseaux Wi‑Fi publics, expliquées simplement.

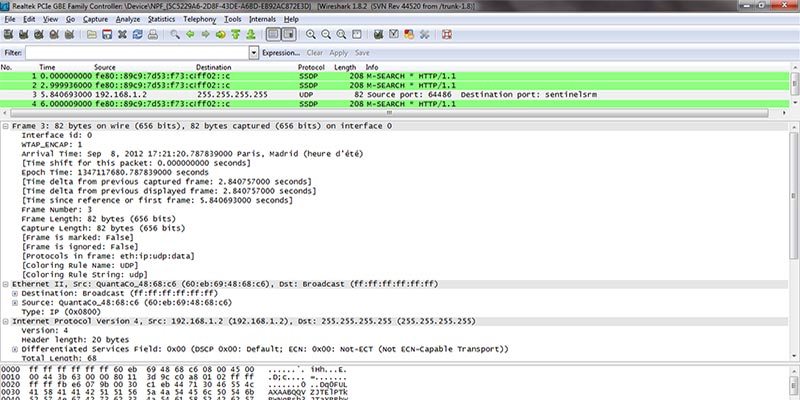

Capture de paquets (packet‑sniffing)

Un « packet‑sniffer » est un logiciel qui collecte les données non chiffrées envoyées et reçues sur un réseau. Sur un réseau Wi‑Fi ouvert, sans chiffrement, tout ce que vous faites peut apparaître sur l’ordinateur d’un attaquant. Le réseau peut être légitime — le café du coin, par exemple — mais n’importe qui connecté peut lancer un programme gratuit et commencer l’espionnage.

Les visites de sites, les frappes au clavier, les cookies et les identifiants peuvent être récupérés sans que vous le sachiez. L’exception est tout site qui utilise le chiffrement SSL/TLS de bout en bout. Si l’adresse commence par https://, un sniffer ne peut généralement pas lire le contenu. Attention : il existe des outils et des techniques pour compromettre ou contourner HTTPS dans certains cas.

Même les réseaux protégés par WEP restent dangereux : WEP se casse très rapidement. Les réseaux WPA et WPA2 offrent un chiffrement plus robuste, mais un attaquant déjà présent sur le même réseau peut observer les connexions et, avec des méthodes actives, récupérer des clés d’encryption uniques. Il peut pousser votre appareil à se déconnecter, forçant une reconnexion qui lui permettrait d’intercepter la clé.

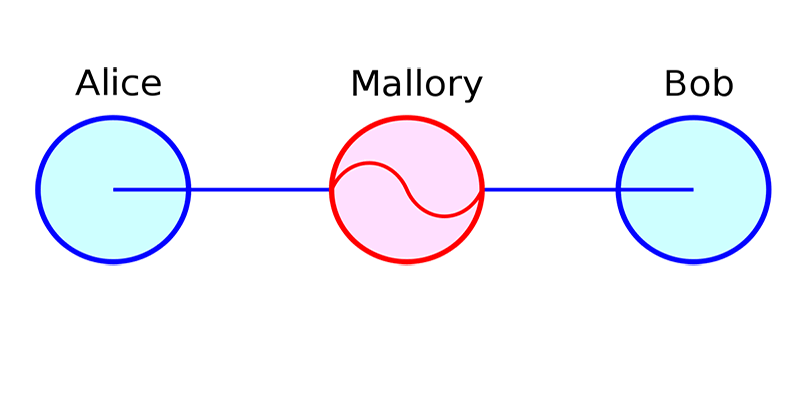

Usurpation de réseau, jumeaux maléfiques et homme du milieu

« Spoofer » un réseau Wi‑Fi signifie en créer une copie. Un « Evil Twin » ressemble beaucoup à un réseau légitime. Si un attaquant configure un routeur avec le même nom (SSID) et éventuellement le même mot de passe que votre réseau habituel, votre appareil peut s’y connecter automatiquement.

L’attaquant peut aussi se connecter d’abord au réseau légitime, forcer les appareils à se déconnecter, puis proposer un faux réseau. Une fois des victimes connectées au jumeau malveillant, l’attaquant devient un homme au milieu (Man‑in‑the‑Middle). Il voit tout le trafic et peut modifier les réponses. Par exemple, il peut rediriger votre connexion de votre banque vers un site factice qui ressemble au site réel pour voler vos identifiants.

Notez que l’attaque « homme du milieu » ne nécessite pas toujours un Evil Twin sophistiqué. Dans les lieux très fréquentés, une personne peut créer un réseau ouvert nommé « Free Airport WiFi » et attendre des connexions. Si on vous demande un numéro de carte pour « payer » l’accès au réseau, vérifiez les informations avant de fournir quoi que ce soit.

Comment rester en sécurité sur le Wi‑Fi public

Se priver complètement du Wi‑Fi public n’est pas nécessaire. Adoptez plutôt des précautions simples et reproductibles.

- Obtenez un VPN (réseau privé virtuel). Un VPN chiffre vos données et les redirige via un serveur distant. Il n’offre pas une garantie absolue contre tous les attaquants déterminés, mais il vous protège généralement contre la plupart des écoutes passives et des snoopers occasionnels.

- Forcez le chiffrement HTTPS. Installez une extension telle que Https Everywhere ou activez les options du navigateur qui privilégient HTTPS. Le chiffrement empêche la lecture du contenu des paquets, même si certains éléments (comme le nom de domaine) restent visibles.

Vérifiez le SSID et demandez au personnel. Avant de vous connecter, confirmez le nom exact du réseau auprès d’un employé. Méfiez‑vous des réseaux aux noms proches ou avec des fautes d’orthographe subtiles.

Évitez les transactions sensibles sur un réseau ouvert. Si possible, utilisez vos données mobiles pour les opérations bancaires, virements ou achats.

Mettez à jour vos appareils et activez le pare‑feu. Les correctifs logiciels corrigent des vulnérabilités exploitables par des attaquants locaux.

Désactivez le partage de fichiers et la connexion automatique. Configurez vos appareils pour qu’ils ne se reconnectent pas automatiquement à des réseaux inconnus et n’exposent pas de dossiers partagés.

Checklist rapide avant et pendant une connexion

- Confirmez le SSID auprès d’un employé.

- Activez le VPN puis connectez‑vous au Wi‑Fi.

- Vérifiez que l’URL commence par https:// pour les sites sensibles.

- Ne répondez jamais à une demande d’identité sur une page non chiffrée.

- Désactivez la connexion automatique et le partage de fichiers.

- Fermez les onglets et déconnectez‑vous du réseau au départ.

Quand ces protections peuvent échouer

- VPN compromis : un VPN mal configuré ou d’un fournisseur non fiable peut exposer vos données. Choisissez un fournisseur réputé.

- Attaque active sur HTTPS : attaques de type SSL stripping ou certificats frauduleux peuvent contourner HTTPS si vous cédez aux avertissements du navigateur.

- Malware local : si votre appareil est déjà infecté, le VPN et HTTPS n’empêcheront pas toutes les exfiltrations.

- Réseaux d’entreprise configurés avec des certificats internes : l’interception avec un proxy TLS d’entreprise peut légitimement inspecter le trafic. Soyez conscient du contexte.

Approches alternatives

- Utilisez le partage de connexion 4G/5G de votre téléphone quand vous faites des opérations sensibles.

- Achetez une eSIM ou une carte prépayée locale si vous êtes en déplacement international.

- Pour les équipes, déployez une solution MDM (Mobile Device Management) qui impose des politiques VPN et des mises à jour.

Modèle mental simple

Pensez au Wi‑Fi public comme à une salle d’attente vitrée : tout le monde peut regarder par la fenêtre. Le VPN est une boite opaque dans laquelle vous placez vos documents ; HTTPS scelle les enveloppes à l’intérieur de la boîte. Les deux ensemble réduisent fortement les risques.

Fiche de procédure (SOP) pour connexion en mobilité

- Vérifier l’identité du réseau (SSID) avec le personnel.

- Ouvrir l’application VPN et se connecter au serveur recommandé.

- Activer le Wi‑Fi et se connecter au SSID vérifié.

- Ouvrir le navigateur ; vérifier https:// pour chaque site sensible.

- Faire les opérations nécessaires.

- Fermer les applications sensibles et déconnecter le VPN.

- Oublier le réseau dans les paramètres pour éviter la reconnexion automatique.

Critères d’acceptation (Kритерии приёмки)

- Le VPN se connecte avant toute communication réseau.

- Le navigateur affiche un cadenas de sécurité pour les sites sensibles.

- Aucun partage de fichiers n’est actif pendant la session.

- L’utilisateur peut confirmer le SSID auprès d’une source fiable (employé, panneau officiel).

Tests recommandés

- Test 1 : se connecter à un Wi‑Fi invité et vérifier qu’une page HTTP ne permet pas de saisir des identifiants sans HTTPS.

- Test 2 : activer le VPN, capturer le trafic local (en environnement contrôlé) et confirmer que le contenu utilisateur est chiffré.

- Test 3 : essayer la reconnexion automatique après avoir « oublié » un réseau pour vérifier qu’il n’y a pas de reprise automatique.

Plan d’action en cas d’incident

- Déconnectez immédiatement du réseau public.

- Changez les mots de passe des comptes sensibles depuis un réseau sûr (idéalement via données mobiles ou réseau privé).

- Scannez l’appareil avec un antivirus/malware réputé.

- Si des informations financières ont été exposées, contactez votre banque.

Conclusion

On ne peut jamais garantir une sécurité à 100 %. Un attaquant très déterminé peut toujours trouver une faille. En pratique, l’utilisation conjointe d’un VPN, du chiffrement HTTPS, d’une vigilance sur le SSID et de bonnes habitudes (désactiver le partage et les reconnects automatiques) réduit fortement les risques sur les réseaux Wi‑Fi publics.

Points clés : privilégiez le VPN et HTTPS, vérifiez le SSID, évitez les transactions sensibles sur des réseaux ouverts, et maintenez vos appareils à jour.

Image credit: Christoph Scholtz, JackPotte via Wikimedia, Miraceti via Wikimedia, RRZEIcons via Wikimedia, Zcool via FreeDesignFile, Sean MacEntee via Flickr

Matériaux similaires

Installer et utiliser Podman sur Debian 11

Guide pratique : apt-pinning sur Debian

OptiScaler : activer FSR 4 dans n'importe quel jeu

Dansguardian + Squid NTLM sur Debian Etch

Corriger l'erreur d'installation Android sur SD