Sécurité des 2FA par notification : attaques courantes et comment s'en protéger

Pourquoi ce guide

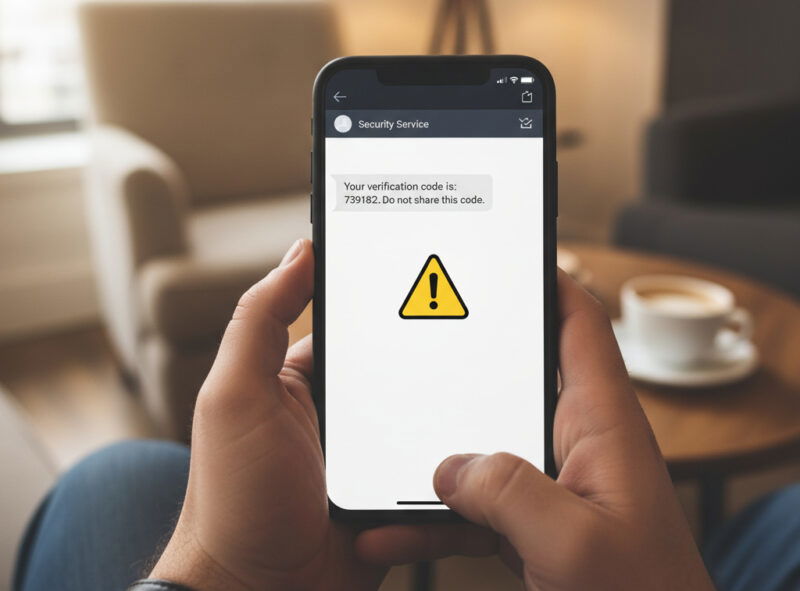

Les notifications push pour la double authentification (2FA) réduisent de nombreuses faiblesses du SMS. Toutefois, des techniques d’attaque ciblent précisément ce flux de connexion. Ce guide décrit les méthodes d’attaque principales, des contre-mesures pratiques et des procédures pour réagir si vous suspectez une compromission.

Important : une demande d’approbation non sollicitée signifie très souvent que votre mot de passe est compromis. Changez-le immédiatement.

1. Attaque par fatigue MFA

Description L’attaque par fatigue MFA consiste à envoyer des dizaines ou centaines de notifications d’approbation à une victime dont le mot de passe est compromis. L’objectif est d’épuiser, agacer ou embrouiller l’utilisateur pour qu’il/elle finisse par approuver par réflexe.

Comment ça marche

- L’attaquant connaît ou devine le mot de passe et déclenche des tentatives de connexion.

- Chaque tentative génère une notification push vers le téléphone de la victime.

- La victime, harcelée, approuve pour se débarrasser de la notification.

Signes d’alerte

- Notifications d’approbation fréquentes et inattendues.

- Tentatives de connexion depuis des emplacements ou appareils inconnus.

Contre-mesures pratiques

- Ne jamais approuver une demande non sollicitée.

- Activer l’option qui affiche un code ou un numéro visible uniquement sur la page de connexion (choix numérique) si le service le propose.

- Activer l’authentification biométrique pour pousser l’approbation vers une interaction physique.

- Utiliser des mots de passe uniques et un gestionnaire de mots de passe.

Quand cette méthode échoue

- Si l’utilisateur est formé et refuse d’approuver.

- Si l’organisation utilise des clés matérielles ou passkeys qui exigent un facteur physique.

2. Ingénierie sociale et demandes d’approbation

Description L’attaquant contacte la victime (appel, SMS, messagerie) et la convainc que l’approbation est nécessaire (support technique, RH, collègue). Souvent, l’attaquant a déjà le mot de passe et attend uniquement l’approbation pour ouvrir la session.

Bon réflexe Les représentants officiels ne demanderont jamais de partager des mots de passe, des codes TOTP ou d’approuver une notification pour vous. Toujours refuser et rappeler la procédure officielle.

Exemple Un attaquant se fait passer pour le support technique et dit : « Nous avons besoin que vous approuviez la notification pour vérifier votre compte. » Refusez. Raccrochez et appelez le support via le numéro officiel.

3. Exploit du basculement vers SMS

Description Si un compte autorise le SMS comme méthode de secours, un attaquant peut forcer le basculement vers le SMS. SMS est plus vulnérable (SIM swapping, recyclage de numéro, interception). Cela annule souvent l’avantage de la notification push.

Que faire

- Désactivez le SMS comme méthode de secours si possible.

- Si le numéro est requis, limiter son usage et activer des protections opérateur (code PIN SIM, verrou supplémentaire).

- Sur les comptes critiques, préférez les clés de sécurité ou passkeys.

4. Approbation automatique depuis un appareil infecté

Description Si un appareil (smartphone) est compromis par un malware ayant des permissions sensibles (administration du périphérique, accessibilité), le logiciel malveillant peut lire l’écran et simuler des taps pour approuver automatiquement une notification.

Prévention

- Évitez le sideloading d’applications hors stores officiels.

- Revue régulière des permissions d’applications (accessibilité, administration).

- Utilisez un antivirus mobile reconnu et tenez le système à jour.

- Activer la biométrie : cela demande une interaction physique et réduit l’automatisation.

5. Attaque par superposition (overlay)

Description Un malware affiche une fausse interface au-dessus d’une vraie notification. L’utilisateur croit répondre à une demande sans rapport, mais en réalité il approuve une connexion. Ces faux écrans peuvent ressembler à des invites système (mise à jour, optimisation batterie, etc.).

Détection et réaction

- Si une application demande des permissions inhabituelles, refusez et supprimez-la.

- Si vous pensez être infecté : mettez l’appareil en mode avion, changez vos mots de passe depuis un autre appareil sécurisé, puis réinitialisez l’appareil si nécessaire.

Exemple concret Une fausse invite « Activer l’optimisation batterie » recouvre la vraie notification d’authentification. L’utilisateur appuie sur « Autoriser » et donne accès sans le savoir.

Alternatives et options d’authentification plus fortes

- Passkeys (authentification sans mot de passe) : basées sur des clés publiques/privées, elles éliminent les mots de passe réutilisables.

- Clés de sécurité matérielles (FIDO2 / U2F) : exigent une présence physique et résistent aux attaques à distance.

- TOTP (applications générant des codes) : meilleures que le SMS mais vulnérables si l’appareil est compromis.

Conseil pratique : pour les comptes sensibles (email, gestion de domaine, financier), privilégiez les clés matérielles.

Mini-procédure : que faire si vous recevez une demande suspecte

- Ne pas approuver la demande.

- Mettre l’appareil hors ligne (mode avion).

- Depuis un appareil sécurisé, changer immédiatement le mot de passe.

- Révoquer les sessions actives et les appareils non reconnus.

- Vérifier les paramètres 2FA et enlever le SMS si possible.

- Scanner et nettoyer l’appareil approbateur; réinitialiser si nécessaire.

- Informer votre administrateur ou le support si le compte est professionnel.

Important : laisser une trace écrite (captures d’écran, horodatage) de la notification et de l’activité de connexion pour les équipes de sécurité.

Checklist de sécurité selon le rôle

Utilisateur final

- Ne jamais approuver une demande non sollicitée.

- Utiliser un gestionnaire de mots de passe.

- Ne pas installer d’apps depuis des sources non vérifiées.

- Activer biométrie si disponible.

Administrateur IT

- Forcer l’usage de méthodes d’authentification fortes pour accès sensibles.

- Bloquer le SMS si possible ou exiger vérifications supplémentaires.

- Déployer un canal officiel d’escalade (numéro/portail) pour signaler les demandes suspectes.

Équipe de sécurité

- Surveiller les tentatives d’authentification anormales (volume, géolocalisation).

- Implémenter des règles de détection MFA fatigue (pic de notifications).

- Procédures d’incident et communication aux utilisateurs.

Runbook d’incident (actions immédiates pour l’utilisateur et l’équipe)

- Étape 1 (utilisateur) : mettre l’appareil hors ligne et changer le mot de passe depuis un appareil sûr.

- Étape 2 (utilisateur) : révoquer les sessions et retirer les numéros de téléphone si possible.

- Étape 3 (équipe sécurité) : analyser les logs d’authentification, bloquer l’IP ou l’appareil source, forcer la réinitialisation 2FA.

- Étape 4 (équipe sécurité) : communiquer la consigne aux utilisateurs affectés et fournir instructions pas-à-pas.

Liste de vérification de durcissement (security hardening)

- Préférer clés matérielles ou passkeys pour comptes critiques.

- Interdire le SMS comme facteur principal pour les comptes à haut risque.

- Appliquer la MFA adaptative : exiger facteurs supplémentaires pour connexions à risque.

- Configurer alertes en cas de tentatives répétées d’authentification.

- Former régulièrement les utilisateurs sur l’ingénierie sociale et la fatigue MFA.

Heuristique rapide pour décider d’approuver

Si la réponse à toutes ces questions est « non », ne validez pas :

- Attendez-vous à une demande maintenant ?

- Avez-vous initié une connexion sur un nouvel appareil ?

- Le message précise un code ou un contexte que vous reconnaissez ?

Si une seule réponse est « oui », validez seulement après vérification indépendante (appel au support via un canal officiel).

Contre-exemples et limites

- Les notifications push restent utiles pour la plupart des utilisateurs, en particulier contre les attaques de type phishing par email.

- Elles échouent face à un appareil compromis ou à un opérateur complice d’une attaque SIM swap.

- Les solutions les plus robustes exigent un facteur matériel ou sans mot de passe (passkeys).

Recommandations pratiques récapitulatives

- Ne jamais approuver une demande non sollicitée.

- Préférer passkeys ou clés matérielles pour comptes critiques.

- Sécuriser, mettre à jour et surveiller l’appareil employé pour approuver.

- Former les utilisateurs sur la fatigue MFA et l’ingénierie sociale.

Mini-glossaire

- 2FA : authentification à deux facteurs.

- MFA : authentification multifactorielle.

- SIM swap : transfert frauduleux d’un numéro de téléphone vers une autre carte SIM.

- Passkey : méthode d’authentification basée sur clé publique/clé privée, sans mot de passe.

Résumé Les notifications push pour la 2FA apportent une bonne balance entre sécurité et commodité, mais elles ne remplacent pas une hygiène numérique solide ni des méthodes d’authentification physiques pour les comptes critiques. En cas de doute, ne validez pas, sécurisez votre appareil et changez votre mot de passe.

Notes

- Pour les organisations : documentez une procédure d’escalade claire et déployez des protections opérateur pour les numéros utilisés en 2FA.

- Pour les utilisateurs : si vous soupçonnez une infection, effectuez une réinitialisation d’usine après sauvegarde sécurisée des données essentielles.

Matériaux similaires

Installer et utiliser Podman sur Debian 11

Guide pratique : apt-pinning sur Debian

OptiScaler : activer FSR 4 dans n'importe quel jeu

Dansguardian + Squid NTLM sur Debian Etch

Corriger l'erreur d'installation Android sur SD