Ports in Windows Server öffnen — Schritt für Schritt

Wenn Anwendungen oder Dienste auf Netzwerkzugriff angewiesen sind, müssen die passenden Ports in der Windows-Server-Firewall freigegeben werden. Windows Server schützt standardmäßig durch die Windows Defender Firewall. Dieses Handbuch zeigt eine sichere, nachvollziehbare Methode, Ports zu öffnen, ergänzt durch Sicherheitschecks, Alternativen und Rollback-Schritte.

Schnellübersicht der Schritte

- Als Administrator am Server anmelden.

- Firewall-Einstellungen öffnen (

wf.msc) oder PowerShell verwenden. - Neue eingehende Regel für Port TCP/UDP anlegen.

- Protokoll, Portnummer und Scope (Quell-IP) festlegen.

- Verbindung erlauben, Profile auswählen, Regel benennen und fertigstellen.

- Testen und dokumentieren.

Schritt-für-Schritt-Anleitung mit GUI

Melden Sie sich mit einem Administrator-Konto am Windows Server an.

Öffnen Sie die Firewall-Konsole:

- Starten Sie PowerShell oder Eingabeaufforderung und geben Sie

wf.mscein, oder suchen Sie im Startmenü nach “Windows Defender Firewall mit erweiterter Sicherheit”.

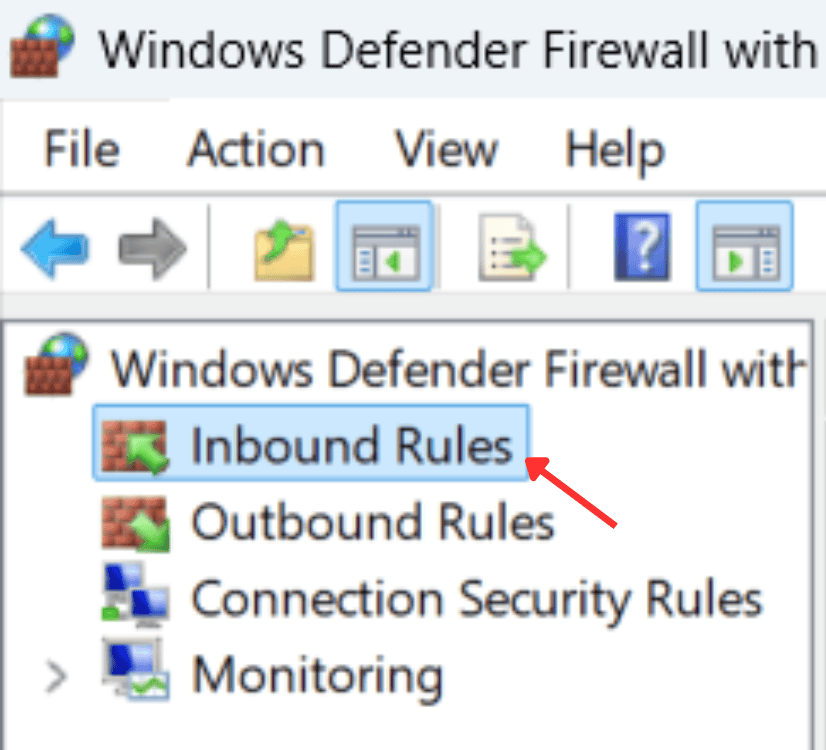

- Wählen Sie links “Inbound Rules”.

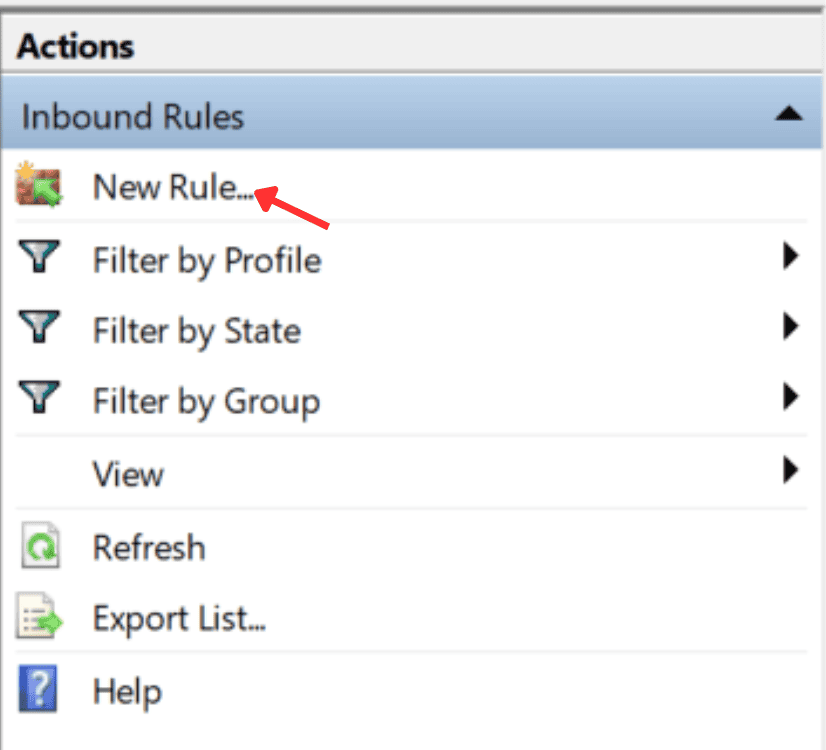

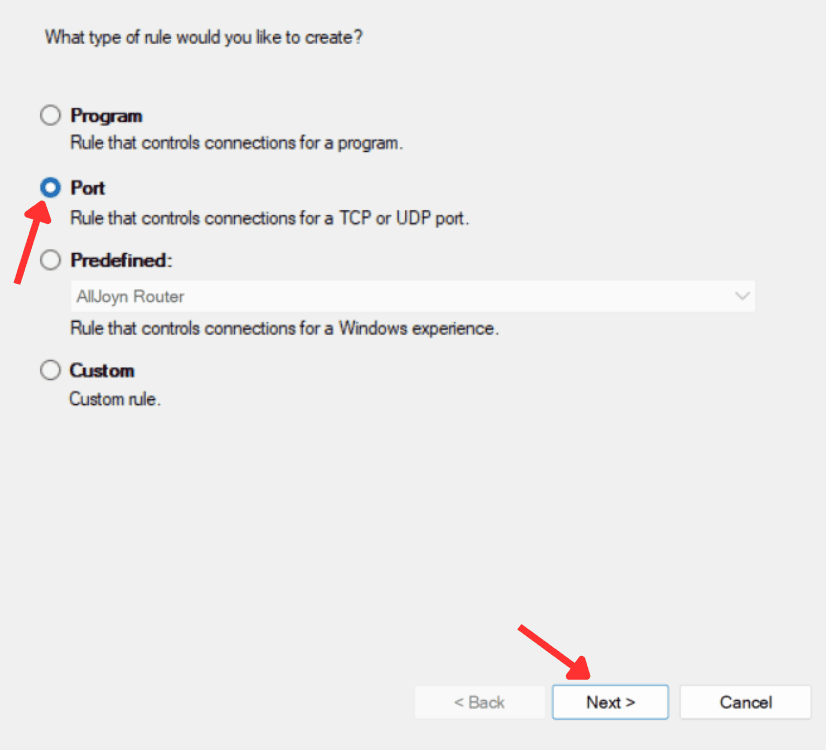

- Klicken Sie rechts auf “New Rule”.

- Wählen Sie als Regeltyp “Port” und klicken Sie auf Weiter.

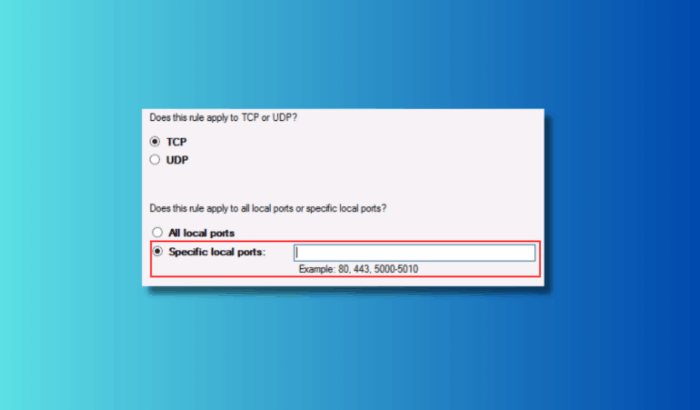

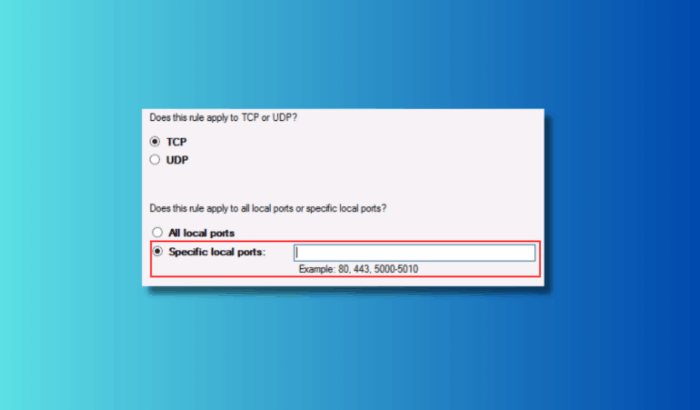

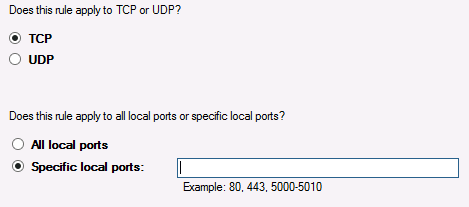

- Wählen Sie TCP oder UDP und geben Sie die Portnummer ein (z. B. 1433). Sie können auch Portbereiche angeben.

Wählen Sie “Allow the connection” und klicken Sie auf Weiter.

Wenden Sie die Regel nur auf benötigte Profile an: Domain, Private oder Public. Beschränken Sie Public, wenn möglich.

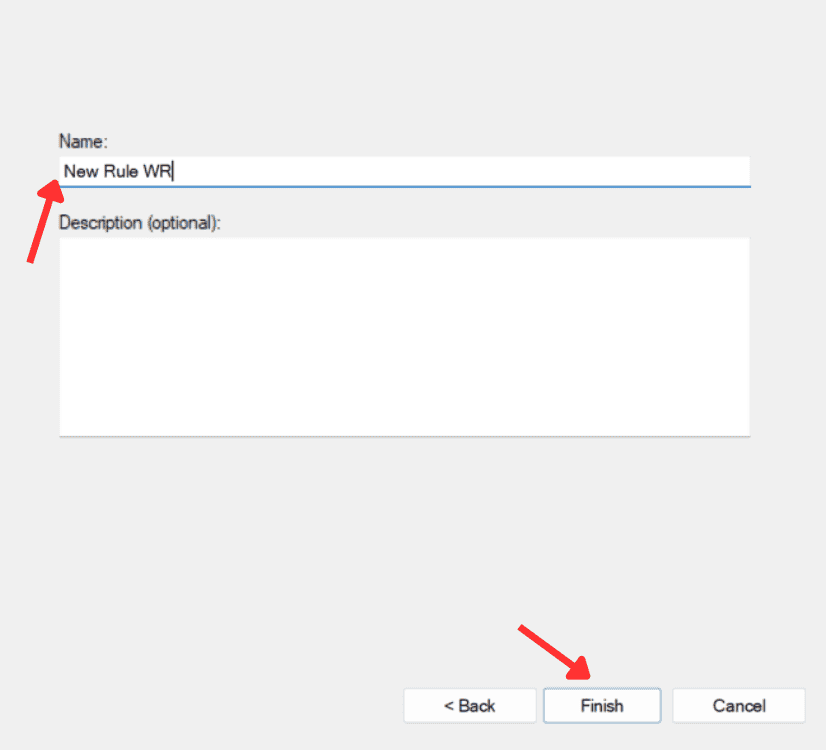

Geben Sie der Regel einen aussagekräftigen Namen (nur Buchstaben und Zahlen empfehlen sich) und optional eine Beschreibung. Klicken Sie auf “Finish”.

Wichtig: Testen Sie nach dem Erstellen, ob die Anwendung den Dienst erreicht. Entfernen oder deaktivieren Sie Regeln, die nicht benötigt werden.

Schritt-für-Schritt mit PowerShell (empfohlen für Automatisierung)

PowerShell erlaubt reproduzierbare Regeln und ist ideal für Skripte oder Konfigurationsmanagement:

# Beispiel: Port 1433 für SQL Server öffnen

New-NetFirewallRule -DisplayName "Allow-SQL-1433" -Direction Inbound -Protocol TCP -LocalPort 1433 -Action Allow -Profile Domain,Private -Description "Erlaubt SQL Server Remotezugriff" -Enabled True

# Beispiel: Regel entfernen

Remove-NetFirewallRule -DisplayName "Allow-SQL-1433"Alternativ mit netsh:

netsh advfirewall firewall add rule name="Allow-HTTP-80" dir=in action=allow protocol=TCP localport=80Wann das Öffnen von Ports fehlschlägt oder nicht ausreicht

- Der Server steht hinter einem NAT/Load-Balancer oder Cloud-Network-Security-Group (z. B. Azure NSG) — dort muss der Port zusätzlich offen sein.

- Lokale Host-basierte Firewalls oder Sicherheitssoftware blockieren zusätzlich.

- Zielapplikation hört nicht auf dem erwarteten Port oder auf allen Interfaces.

- Netzwerk ACLs auf dem Switch/Router verhindern die Verbindung.

Hinweis: Prüfen Sie die gesamte Netzwerkpfad-Kette, nicht nur die Windows-Firewall.

Alternative Ansätze (wenn Portfreigabe nicht gewünscht)

- VPN-Tunnel aufsetzen, damit Dienste nur über ein geschütztes Netz erreichbar sind.

- Reverse-Proxy (z. B. IIS ARR, Nginx) vor interne Dienste setzen, nur Port 443 exponieren.

- Bastion-Host für sichere Administrative Zugänge.

- Application Gateway / Load Balancer mit TLS-Termination.

Sicherheits-Hardening beim Öffnen von Ports

- Beschränken Sie die Quell-IP (Scope) auf spezifische Clients oder Subnetze.

- Nutzen Sie nur notwendige Profile (Domain/Private statt Public).

- Aktivieren Sie Logging für die Regel und überwachen Sie ungewöhnliche Verbindungen.

- Setzen Sie Time Windows oder Scheduled Tasks, um temporäre Regeln automatisch zu entfernen.

- Verwenden Sie IDS/IPS und Endpoint-Schutz, um erkannte Angriffe zu blockieren.

Fact Box: Häufig genutzte Ports

- 80 — HTTP (Webserver)

- 443 — HTTPS (Webserver)

- 22 — SSH (sichere Shell)

- 1433 — Microsoft SQL Server (Standard)

- 8080 — Alternative HTTP/Proxy

Rollback und Incident-Runbook

- Wenn eine Regel Probleme verursacht: Regel deaktivieren statt löschen, um schnell wiederherstellen zu können.

- Prüfen Sie Eventlogs unter “Windows Logs > Security” und Firewall-Logdateien.

- Wenn legitime Dienste nicht mehr erreichbar sind, schalten Sie die Regel schrittweise ein und testen nach jedem Schritt.

- Dokumentieren Sie Zeitpunkte, Change-Owner und Testresultate.

Rolle-basierte Checklisten

Systemadministrator

- Prüfen, ob der Port wirklich notwendig ist.

- Scope und Profile einrichten.

- Regel benennen und dokumentieren.

- Tests durchführen (telnet/nc/PowerShell Test-NetConnection).

Anwendungsentwickler

- Sicherstellen, dass die Anwendung auf dem richtigen Interface lauscht.

- Timeouts und Authentifizierung prüfen.

Security Engineer

- Logging aktivieren und Alerts konfigurieren.

- Alternative Absicherung (VPN/Proxy) evaluieren.

Minimaler Test-Workflow nach Öffnen eines Ports

- Lokalen Dienststatus prüfen (z. B. netstat -an | findstr 1433).

- Vom Client aus Verbindung testen: PowerShell

Test-NetConnection -ComputerName server.example.local -Port 1433. - Anwendungsspezifische Verbindung testen (z. B. SQL Client, Browser).

- Monitoring auf unerwartete Zugriffe prüfen.

Beispiele und Snippets

- Test vom Client:

Test-NetConnection -ComputerName 10.0.0.5 -Port 1433- Entfernen einer Regel per PowerShell:

Get-NetFirewallRule -DisplayName "Allow-SQL-1433" | Remove-NetFirewallRuleZusammenfassung

Öffnen Sie Ports in Windows Server nur gezielt und dokumentiert. Verwenden Sie PowerShell für Automatisierung und schränken Sie Regeln auf Profile und Quell-IP ein. Testen Sie nach jeder Änderung und behalten Sie Protokolle im Blick. Wenn möglich, bevorzugen Sie sichere Alternativen wie VPN oder Reverse-Proxy.

Wichtig: Ein offener Port ist eine Angriffsfläche — minimieren Sie Reichweite, Dauer und Sichtbarkeit.

FAQs

Wie öffne ich einen Port in Windows Server?

Öffnen Sie die Windows Defender Firewall-Konsole (wf.msc) oder verwenden Sie PowerShell. Erstellen Sie eine neue eingehende Regel, wählen Sie Port, geben Sie die Portnummer an, erlauben Sie die Verbindung und wählen Sie die Profile aus. Testen Sie anschließend die Verbindung.

Wie öffne ich die Ports 80 und 443 auf Windows Server?

Erstellen Sie jeweils eine eingehende TCP-Regel für Port 80 und Port 443, erlauben Sie die Verbindung und beschränken Sie die Profile. Für produktive Umgebungen sollten Sie TLS-Termination und Härtung prüfen.

Wie öffne ich Port 1433 in Windows Server?

Erstellen Sie eine eingehende TCP-Regel für Port 1433 in der Firewall-Konsole oder per PowerShell (New-NetFirewallRule). Stellen Sie sicher, dass der SQL Server auf diesem Port lauscht und der Zugriff nur zugelassenen Hosts gestattet ist.

Wie öffne ich Port 22 in Windows Server?

Erstellen Sie eine eingehende TCP-Regel für Port 22. Beschränken Sie die Quelle auf administrative IPs. Alternativ nutzen Sie einen Bastion-Host oder VPN für Administrationszugänge.

Wie öffne ich Port 8080 in Windows Server?

Legt eine eingehende TCP-Regel für Port 8080 an. Prüfen Sie, ob die Anwendung SSL benötigt oder ob ein Reverse-Proxy sinnvoller ist.

Ähnliche Materialien

Podman auf Debian 11 installieren und nutzen

Apt-Pinning: Kurze Einführung für Debian

FSR 4 in jedem Spiel mit OptiScaler

DansGuardian + Squid (NTLM) auf Debian Etch installieren

App-Installationsfehler auf SD-Karte (Error -18) beheben