Handy‑Phishing: Arten, Schutzmaßnahmen und Notfall‑Playbook

Handy‑Phishing reicht von einfachen SMS‑Betrugsversuchen bis zu ausgeklügelten SIM‑Portierungen und kabellosem Klonen. Schütze dich mit Zwei‑Faktor‑Authentifizierung über Hardware‑Tokens oder Authenticator‑Apps, misstraue dringlichen Links und halte Kontakte zu Bank und Anbieter bereit, falls deine Nummer kompromittiert wird. Verwende zusätzlich Anruf‑ und SMS‑Filter, überprüfe App‑Berechtigungen regelmäßig und befolge das Notfall‑Playbook weiter unten.

Handy‑Phishing ist kein neues Problem, aber die Angriffe werden immer raffinierter. Moderne Angreifer nutzen neben gefälschten Webseiten jetzt soziale Daten, OTP‑Übernahmen und SIM‑Portierungen, um Konten zu übernehmen. Dieser Artikel erklärt klassische und fortgeschrittene Angriffstypen, gibt leicht umsetzbare Schutzmaßnahmen und enthält ein kompaktes Playbook für den Ernstfall.

Übersicht der klassischen Angriffe

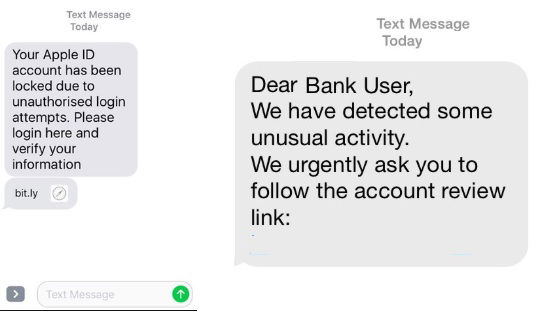

SMS‑Phishing (Smishing)

SMS‑Phishing wirkt oft harmlos: eine kurze Nachricht, die Eile, Belohnung oder Angst erzeugt, mit einem Link oder einer Telefonnummer. Ziele sind Bank‑ und Kreditkartendaten, Apple‑ID‑Zugangsdaten, Krypto‑Konten und PayPal‑Zugänge. Solche Daten werden auf illegalen Marktplätzen gehandelt; der Artikelautor berichtete, dass ein Apple‑ID‑Zugang zeitweise für 15 US‑Dollar gehandelt wurde.

Wie schützen?

- Klicke nicht vorschnell auf Links in SMS; tippe die offizielle Webadresse stattdessen manuell ein.

- Verdächtige Nachrichten: Screenshot machen, Absender speichern, dann löschen.

- Nutze einen SMS‑Filter und blockiere bekannte Betrüger.

- Verwende für sensible Konten keine alleinige SMS‑basierte Zwei‑Faktor‑Authentifizierung (OTP per SMS).

Wichtig: Links können auf Webseiten mit Schadsoftware oder auf gefälschte Login‑Formulare führen. Legitime Firmen verlangen keine sofortige Handlung per SMS.

Robocalls (Vishing)

Automatisierte Anrufe oder manipulierte Anrufer‑IDs (Caller‑ID‑Spoofing) versuchen, persönliche Daten oder Kreditkartennummern zu erlangen. Manche Anrufe simulieren Behörden, Banken oder Dienstleister.

Wie schützen?

- Nutze Anruf‑Filter Apps (z. B. Truecaller, Robokiller) oder integrierte Blockierfunktionen.

- Bei Forderung zur sofortigen Zahlung: auflegen und offizielle Nummern überprüfen.

- Teile keine Kreditkarten‑ oder Identifikationsdaten am Telefon, wenn du den Anrufer nicht verifizieren kannst.

Social Media Phishing

Soziale Netzwerke sind reich an persönlichen Informationen: Fotos, Standortangaben, Geburtstage, Freundeslisten. Betrüger nutzen diese Daten, um Vertrauen aufzubauen und gezielte Angriffe durchzuführen.

Wie schützen?

- Beschränke öffentliche Informationen; prüfe Privatsphäre‑Einstellungen regelmäßig.

- Akzeptiere keine Freundschafts‑ oder Kontaktanfragen von unbekannten Accounts.

- Teile keine Details zu finanziellen Besitztümern oder Krypto‑Beständen.

Hinweis: Social‑Engineering‑Angriffe werden häufig erst erfolgreich, wenn Opfer bereits viele persönliche Details öffentlich gemacht haben.

Fortgeschrittene Angriffe auf Mobilgeräte

SIM‑Portierung und Nummernübernahme

Die Portierung der Telefonnummer auf einen anderen Anbieter („Port‑Out“) zielt direkt auf SMS‑OTP und SMS‑basierte Wiederherstellungen. Angreifer sammeln persönliche Daten (Geburtsdatum, Adresse) und überzeugen Mobilfunkmitarbeiter, die Nummer zu übertragen.

Wie schützen?

- Frage bei deinem Mobilfunkanbieter nach einer Port‑Sperre oder einem zusätzlichen Passcode für Änderungen am Vertrag.

- Schalte Bankbenachrichtigungen auf E‑Mail und Authenticator‑Apps um.

- Wenn plötzlich keine Anrufe/SMS mehr empfangen werden: sofort Bank und Mobilfunkanbieter informieren und Konten vorübergehend sperren.

Wichtig: Eine Portierung kann nur wenige Stunden dauern, aber diese Zeit reicht oft für den Zugriff auf Konten.

Kabelloses Klonen und Bluetooth‑Angriffe

Moderne Angreifer nutzen Schwachstellen in Bluetooth‑Implementierungen oder Spyware‑Tools, um über die Nähe Daten zu extrahieren, Verbindungen zu übernehmen oder Eingaben zu überwachen. Manche Tutorials zeigen, wie ein Gerät aus der Ferne gescannt und manipuliert werden kann.

Wie schützen?

- Deaktiviere Bluetooth, wenn du es nicht brauchst, vor allem an öffentlichen Orten.

- Installiere Apps nur aus offiziellen Stores und prüfe Berechtigungen kritisch.

- Nutze Mobile‑Security‑Apps, die Anomalien erkennen können.

Entscheidungsbaum für den Sofortfall

Merke dir diesen einfachen Ablauf, wenn du denkst, deine Nummer oder dein Telefon wurde kompromittiert:

flowchart TD

A[Problemanzeichen: keine Anrufe/SMS oder unbekannte Aktivitäten] --> B{Prüfungen}

B --> |Sim funktioniert nicht| C[Kontaktiere Mobilfunkanbieter sofort]

B --> |Bank‑OTP kommt nicht an| D[Kontaktiere Bank: Konten einfrieren]

B --> |Unbekannte Apps| E[Deinstalliere, ändere Passwörter, Malware‑Scan]

C --> F[Fordere SIM‑Sperre und PIN‑Änderung an]

D --> F

E --> G[Setze Gerät zurück, wenn nötig]

F --> H[Überwache Kontobewegungen 48–72 Stunden]

G --> HCheckliste: Sofortmaßnahmen und präventive Schritte

Vorfall‑Checkliste (sofort):

- Sperre SIM über den Mobilfunkanbieter.

- Informiere Bank und sperre Zahlungsinstrumente.

- Ändere Passwörter von E‑Mail und wichtigen Konten.

- Aktiviere Authenticator‑App oder Hardware‑Token.

- Melde den Vorfall bei der Polizei, wenn finanzielle Schäden entstanden sind.

Präventive Checkliste:

- Nutze keine SMS als einzigen Faktor für Zwei‑Faktor‑Authentifizierung.

- Setze starke, eindeutige Passwörter und einen Passwortmanager ein.

- Halte Betriebssystem und Apps aktuell.

- Prüfe App‑Berechtigungen auf unnötigen Zugriff (Mikrofon, SMS, Kontakte).

- Aktiviere Kontowarnungen für ungewöhnliche Aktivitäten.

Playbook: Schritt‑für‑Schritt‑Vorgehen bei Verdacht

- Sofortmaßnahmen (erste Stunde):

- Flugmodus an, Gerät nach Möglichkeit offline nehmen.

- Screenshots von verdächtigen Nachrichten oder Anrufen sichern.

- Kommunikation:

- Bank anrufen, Konten vorübergehend einfrieren lassen.

- Mobilfunkanbieter informieren und SIM blockieren.

- Analyse:

- Prüfe installierte Apps, deinstalliere unbekannte oder verdächtige Apps.

- Führe einen Malware‑Scan mit einer vertrauenswürdigen Sicherheitsapp durch.

- Wiederherstellung:

- Ändere Passwörter, aktiviere Authenticator oder Hardware‑Token.

- Setze Gerät zurück, wenn Malware nicht entfernbar ist.

- Nachbearbeitung:

- Überwache Konten 30–90 Tage auf unautorisierte Zugriffe.

- Dokumentiere Vorfall und reiche Anzeige bei der Polizei ein, falls nötig.

Alternative Schutzansätze und Maturity Levels

Alternative Ansätze:

- Hardware‑Token (z. B. FIDO2/YubiKey) bieten deutlich stärkeren Schutz als SMS‑OTP.

- Biometrische Sperren kombiniert mit starken Passwörtern erhöhen die Barriere.

- Zero‑Trust‑Konzepte im Firmenumfeld reduzieren die Angriffsflächen.

Maturity‑Stufen für Unternehmen:

- Stufe 1: Basis (Passwörter, Grundschutz, Awareness‑Trainings).

- Stufe 2: Erweitert (MFA mit Authenticator, Mobile‑Device‑Management, Protokollierung).

- Stufe 3: Reif (Hardware‑Tokens, Red‑Team‑Tests, automatisierte Incident‑Response‑Pfade).

Wann Schutzmaßnahmen versagen und Gegenmaßnahmen

Gegenbeispiele: Wenn Angreifer Zugang zu E‑Mail‑Konten haben, helfen weder SMS‑Filter noch ein SIM‑Block allein; der Zugriff auf Passwortzurücksetzungen bleibt kritisch. In solchen Fällen ist die schnelle Sperrung von Finanzinstrumenten und physische Unterstützung durch Anbieter und Behörden notwendig.

Sicherheits‑Härtungsempfehlungen

- Reduziere Berechtigungen: Apps benötigen selten SMS‑Leserechte oder Standort im Hintergrund.

- Isoliere Arbeit und Privat (separate Geräte oder Profile).

- Aktiviere Verschlüsselung auf dem Gerät und sichere Backups verschlüsselt.

- Verwende Mobile Device Management (MDM) für Unternehmensgeräte.

Datenschutz und rechtliche Hinweise für Deutschland

- Dokumentiere jeden Schritt: Zeitstempel, Ansprechpartner, Fallnummern.

- Bei Identitätsdiebstahl prüfe Anzeige bei der Polizei und Verbraucherschutzstellen.

- Beachte Datenschutz: Melde Datenschutzverletzungen im Unternehmen, wenn personenbezogene Daten betroffen sind.

Faktenbox: Wichtige Punkte auf einen Blick

- SMS‑OTP ist bequem, aber verwundbar gegen SIM‑Portierung.

- Authenticator‑Apps und Hardware‑Tokens sind sicherer.

- Bluetooth aus und restriktive App‑Berechtigungen reduzieren Risiko.

- Sofort‑Playbook: SIM sperren, Bank informieren, Passwörter ändern.

1‑Zeiler Glossar

- Smishing: Phishing per SMS.

- Vishing: Phishing per Sprach‑Anruf.

- SIM‑Portierung: Übertragung einer Telefonnummer auf einen anderen Anbieter.

- Authenticator‑App: App, die zeitbasierte Einmalcodes für MFA erzeugt.

Abschluss und Handlungsempfehlung

Handy‑Phishing kombiniert Technik und Psychologie. Prävention ist mehrschichtig: sichere Authentifizierung, konsequente Kontrolle der App‑Berechtigungen, gutes Nutzerverhalten und ein vorbereitetes Notfall‑Playbook schützen am besten. Wenn du einen Vorfall erlebst, handle sofort: SIM sperren, Bank informieren und Konten sichern.

Wichtig: Teile deine Erfahrungen mit Phishing‑Versuchen in sicheren Kanälen; Aufklärung verhindert Nachahmer.

Zusammenfassung

- Sei misstrauisch bei dringlichen SMS und Anrufen.

- Setze auf Authenticator‑Apps oder Hardware‑Token statt SMS‑OTP.

- Deaktiviere Bluetooth, überprüfe App‑Berechtigungen regelmäßig.

- Folge dem Playbook: SIM sperren, Bank kontaktieren, Passwörter ändern.

Hast du persönlichen Phishing‑Erfahrungen oder Fragen zum Playbook? Teile sie sicher in den Kommentaren.

Ähnliche Materialien

Podman auf Debian 11 installieren und nutzen

Apt-Pinning: Kurze Einführung für Debian

FSR 4 in jedem Spiel mit OptiScaler

DansGuardian + Squid (NTLM) auf Debian Etch installieren

App-Installationsfehler auf SD-Karte (Error -18) beheben