Защита от BYOVD‑атаки через rwdrv.sys и отключение Microsoft Defender

Что такое BYOVD и почему это опасно

BYOVD — это атака «принеси свой уязвимый драйвер» (Bring Your Own Vulnerable Driver). Ключевая идея: злоумышленники используют уже существующий на системе легитимный драйвер с уязвимостью, чтобы получить исполнение кода в режиме ядра (kernel). Исполнение в ядре дает полный контроль над ОС и позволяет обойти многие средства защиты, например Microsoft Defender.

Определение: uязвимый драйвер — подписанный или легитимный драйвер, который содержит баг или предоставляет интерфейс для повышения привилегий.

Почему это работает:

- Драйверы работают с наивысшими привилегиями в системе.

- Подписанные драйверы Windows часто доверяет по умолчанию.

- Уязвимости в интерфейсах драйверов позволяют злоумышленнику выполнить код в ядре без установки нового неподписанного драйвера.

Последствия: отключённые защитные щиты, установка шифровальщиков (например, Akira), скрытность и сложность восстановления.

Как работает конкретная атака (подробно)

- Взлом начальной точки доступа к ПК — компрометация по сети или через RAT.

- Злоумышленник выявляет или использует уже установленный rwdrv.sys (драйвер, используемый утилитами вроде Throttlestop или управлением вентилятора).

- Через интерфейс rwdrv.sys атакующие повышают привилегии до уровня ядра.

- Получив kernel‑доступ, они устанавливают собственный вредоносный драйвер hlpdrv.sys.

- hlpdrv.sys меняет значения в реестре Windows, чтобы отключить щиты Microsoft Defender.

- С защитаи выключенной злоумышленники устанавливают рансомвар или другие инструменты и достигают постоянства.

Замечание: в документированных случаях использовался Akira‑шифровальщик, но метод применим к любому вредоносному ПО.

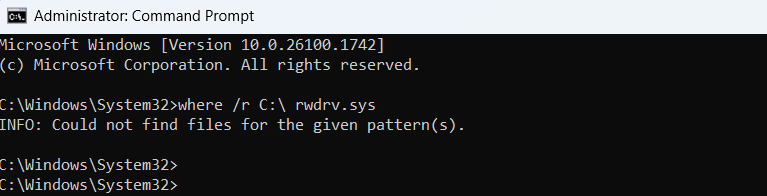

Поиск уязвимого драйвера на компьютере

Откройте командную строку от имени администратора и выполните скан по дискам:

where /r C:\ rwdrv.sysЕсли найден rwdrv.sys, определите программу, которая его установила, и удалите её (см. раздел «Удалить ненужные утилиты»). Также можно просмотреть все драйверы:

driverquery /v | findstr /i rwdrvИщите дополнительные файлы с именем hlpdrv.sys — их появление может указывать на установку вредоносного драйвера.

Включите все релевантные функции защиты Windows

Встроенные механизмы Windows могут предотвратить эксплуатацию уязвимых драйверов и ограничить вред при отключённых щитах Defender.

- Откройте приложение Безопасность Windows (Windows Security).

- Включите следующие опции:

- Защита от вирусов и угроз → Управление настройками → Включить все доступные параметры.

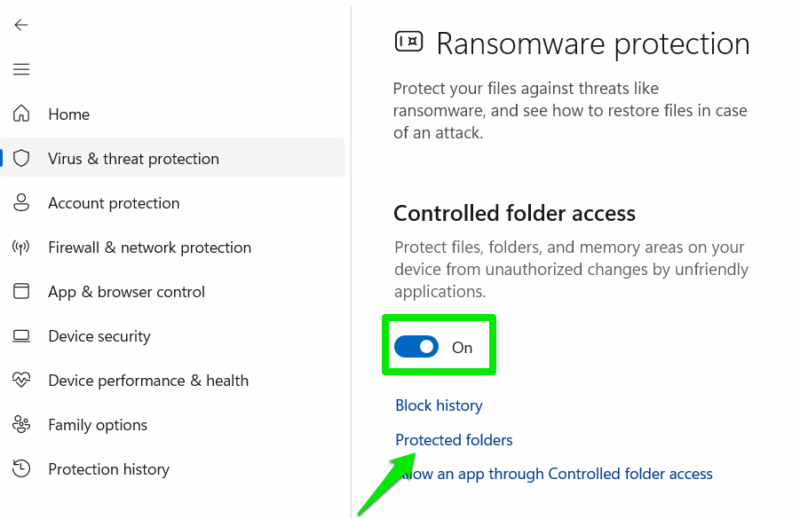

- Контролируемый доступ к папкам (Controlled Folder Access) — защитит важные каталоги от шифровальщиков.

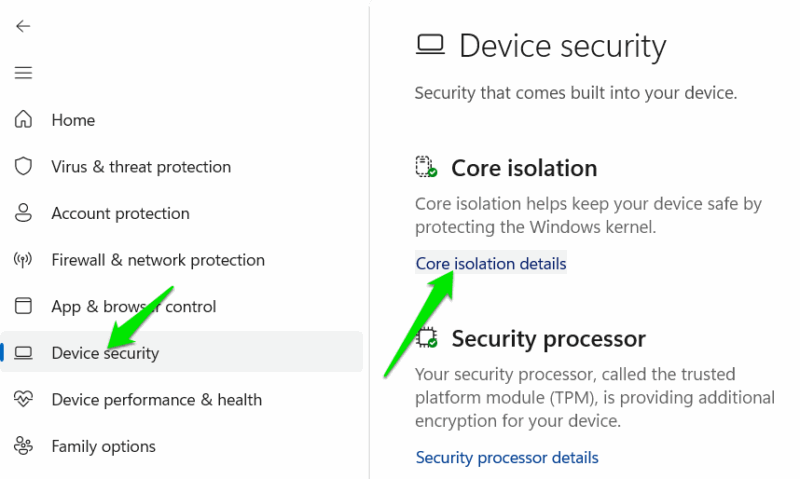

- Защита устройства → Параметры изоляции ядра (Core isolation details) → Включить Memory Integrity (Целостность памяти). Учтите, что Memory Integrity может потребовать обновления/удаления несовместимых драйверов.

Пример: чтобы включить Контролируемый доступ к папкам, перейдите «Защита от вирусов и угроз» → «Управление настройками» → «Контролируемый доступ к папкам» и переведите переключатель в положение «Включено». После этого добавьте список защищаемых папок.

Важно: включение всех этих функций повышает уровень защиты и может блокировать попытки загрузки вредоносных/неподписанных модулей.

Удалите или замените утилиты, работающие в режиме ядра

Утилиты управления питанием, разгона и мониторинга часто устанавливают драйверы в режиме ядра (rwdrv.sys и похожие). Если вы не используете такие функции — удалите эти программы.

Типичные кандидаты:

- Throttlestop;

- Программы для контроля вентиляторов;

- Утилиты низкоуровневого мониторинга вроде RWEverything.

Шаги:

- Найдите установленный rwdrv.sys (см. команду выше).

- Определите, какой софт его установил (через свойства файла или список установленных программ).

- Удалите приложение через «Программы и компоненты» или деинсталлятор разработчика.

- После удаления перезагрузите систему и убедитесь, что rwdrv.sys больше не присутствует.

Если драйвер не удаляется штатно, обратитесь в ИТ‑службу: удаление вручную в реестре и папках драйверов рискованно и требует прав администратора.

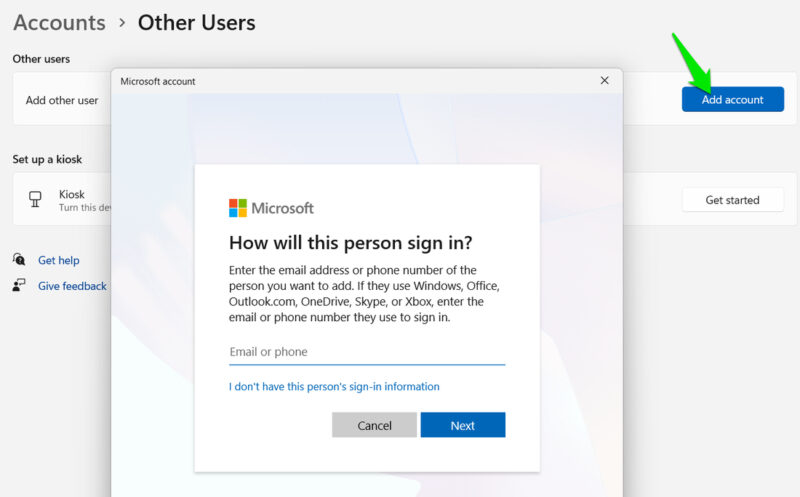

Используйте стандартную учётную запись для повседневной работы

Не работайте под административной учётной записью. На стандартной учётной записи атакующие не смогут выполнить шаги по установке драйвера и изменению реестра без подтверждения UAC.

Создание стандартной учётной записи: Параметры → Учетные записи → Другие пользователи → Добавить пользователя → Выберите роль «Стандартный».

Преимущество: если вредоносный процесс возникнет в аккаунте без привилегий — атака остановится на этапе повышения прав.

Используйте сторонний антивирус как дополнительный барьер

Конкретная техника атаки нацелена на отключение Microsoft Defender. Другие антивирусные решения используют свои механизмы управления щитами и не уязвимы к тем же инструкциям. Установка проверенного стороннего антивируса с функцией реального времени снижает риск успешной атаки.

Примечание: это не заменяет включение встроенных механизмов безопасности Windows — рекомендуется комбинировать методы.

Обнаружение, реагирование и план восстановления (SOP для ИТ/ИБ)

Ниже — упрощённый план действий при обнаружении следов BYOVD‑атаки.

Обнаружение

- Поиск rwdrv.sys и hlpdrv.sys.

- Проверка изменений в ключах реестра, относящихся к Microsoft Defender (например, выключение щитов).

- Анализ антивирусных логов и сетевого трафика на аномалии.

Ограничение распространения

- Отключите сеть для поражённых хостов.

- Переведите систему в режим инцидента, соберите образ памяти и логов.

Устранение

- Удалите вредоносный hlpdrv.sys и/или подозрительные драйверы.

- Удалите/обновите приложения, устанавливающие rwdrv.sys.

- Восстановите настройки реестра и повторно включите Defender и другие щиты.

Восстановление

- Проверьте целостность данных и восстановите из резервной копии, если требуется.

- Проведите полную проверку системы сторонним антивирусом и инструментами EDR.

Уроки и улучшения

- Обновите список запрещённых/необходимых драйверов.

- Внедрите контроль инсталляции драйверов (только подписанные и проверенные).

- Пересмотрите политики учётных записей и список администратора.

Критерии приёмки:

- rwdrv.sys и hlpdrv.sys не обнаруживаются на хосте;

- Microsoft Defender полностью работает (включены все щиты);

- Система проверена и восстановлена из безопасного бэкапа.

Чеклисты по ролям

Администратор/ИТ:

- Проверить наличие rwdrv.sys на всех хостах.

- Отключить/удалить неуправляемые утилиты в режиме ядра.

- Включить изоляцию ядра и целостность памяти.

Инженер по безопасности/SECOPS:

- Собрать образ памяти при подозрении на эксплуатацию.

- Проанализировать логи на попытки установки драйверов.

- Применить индикаторы компрометации (IoC) из отчётов исследователей.

Обычный пользователь:

- Не работать под учётной записью администратора.

- Сообщать в ИТ при появлении запросов UAC, которые вы не инициировали.

- Избегать установки утилит низкоуровневого доступа без сильной нужды.

ИТ‑служба / служба поддержки:

- Иметь подготовленные образы для восстановления.

- Уметь быстро идентифицировать источник rwdrv.sys и безопасно удалять его.

Decision flow (простой план действий)

flowchart TD

A[Найдена активность/подозрение] --> B{Обнаружен rwdrv.sys или hlpdrv.sys?}

B -- Да --> C[Отключить сеть, собрать доказательства]

B -- Нет --> D[Провести дополнительный мониторинг]

C --> E{Завершена ли эксплоитация?}

E -- Да --> F[Удалить драйверы, восстановить реестр, восстановить из бэкапа]

E -- Нет --> G[Провести анализ памяти и блокировать атаки]

F --> H[Включить защитные механизмы, обновить политики]

G --> H

D --> HРиски и меры снижения

Риск: уязвимость легитимного драйвера даёт доступ к ядру.

Меры: уменьшать число драйверов, применяемых в организации; требовать централизованное управление установками; включать изоляцию ядра.

Риск: автоматическое отключение Defender.

Меры: иметь альтернативный EDR/антивирус, контролировать критичные реестровые ключи и журнал событий.

Короткий глоссарий

BYOVD — Bring Your Own Vulnerable Driver, атака, использующая уязвимый драйвер для повышения привилегий.

Итог

BYOVD‑атаки через rwdrv.sys показывают, что даже подписанные и легитимные драйверы могут стать вектором полного компрометации. Чтобы снизить риск: включите все доступные средства защиты Windows, используйте стандартные учётные записи для повседневных задач, удалите ненужные утилиты, используйте дополнительные антивирусы и подготовьте план реагирования. Если вы обнаружили rwdrv.sys или подозрительную активность — действуйте быстро и в соответствии с планом реагирования.

Important: если вы не уверены в безопасности удаления драйвера вручную — обратитесь к ИТ‑специалисту.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone