Исправление ошибки «Ваше подключение не приватно» в Windows 10

Что означает эта ошибка

Современные сайты используют HTTPS и SSL/TLS‑сертификаты, чтобы зашифровать трафик между вашим браузером и сервером. Сообщение «Ваше подключение не приватно» появляется, когда браузер не доверяет сертификату сайта или проверка не проходит. Это предупреждение защищает ваши личные данные: без корректного сертификата злоумышленнику проще перехватить пароли и платёжную информацию.

Краткое определение: SSL/TLS‑сертификат — цифровой документ, подтверждающий подлинность сайта и шифрование соединения.

Важно: иногда ошибка появляется из‑за локальных проблем (неправильная дата, антивирус, публичный Wi‑Fi). Но она также может означать реальную угрозу на стороне сервера.

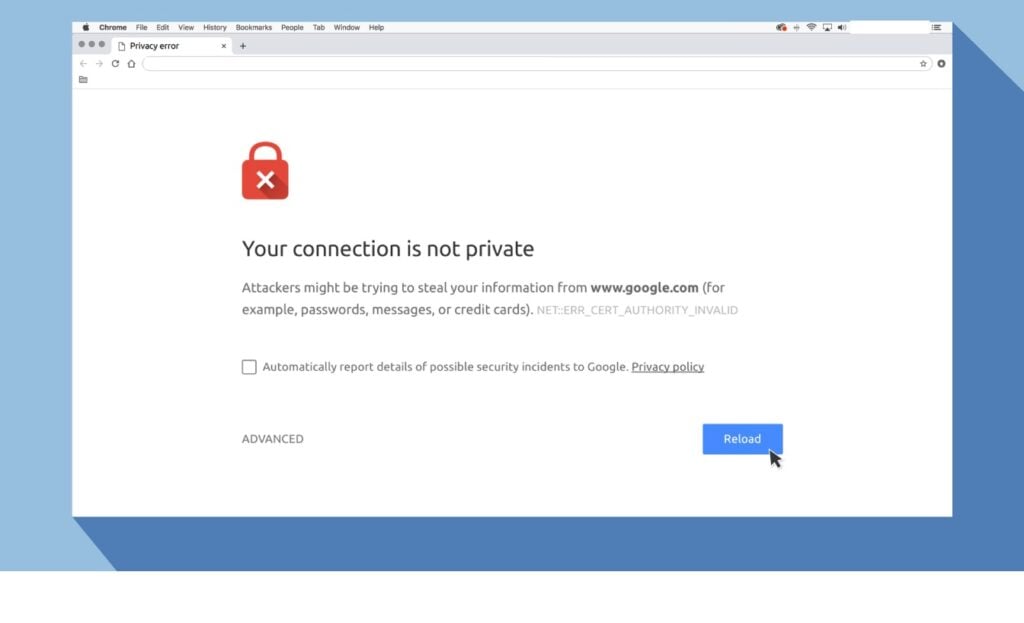

Как разные браузеры отображают ошибку

- Google Chrome: «Your connection is not private» с кодами типа NET::ERR_CERT_DATE_INVALID, NET::ERR_CERT_AUTHORITY_INVALID и др.

- Mozilla Firefox: «Your connection is not secure» с кодами SEC_ERROR_EXPIRED_CERTIFICATE, ERROR_SELF_SIGNED_CERT и др.

- Microsoft Edge: похожее сообщение с кодами NET::ERR_CERT_COMMON_NAME_INVALID или DLG_FLAGS_SEC_CERT_CN_INVALID.

- Safari: «This Connection is Not Private».

Знание кодов помогает выяснить причину: окончание срока действия, несоответствие имени, самоподписанный сертификат или вмешательство прокси/фильтра.

Последовательность действий — быстрые проверки (для обычного пользователя)

Ниже — упорядоченный по простоте набор шагов. Выполняйте по порядку и проверяйте страницу после каждого шага.

1. Просто перезагрузите страницу

Иногда сертификат обменивается неправильно из‑за временного сбоя. Нажмите кнопку обновления рядом с адресной строкой.

2. Откройте в режиме инкогнито

Инкогнито отключает расширения и использует чистый профиль браузера. В Chrome: откройте Chrome → Меню (три точки) → Новое окно в режиме инкогнито.

Если проблема исчезла в инкогнито — виновато расширение или профиль браузера.

3. Очистите кеш и куки

Иногда повреждённые данные в кеше мешают валидации сертификата.

Chrome: Меню → Настройки → Конфиденциальность и безопасность → Очистить данные просмотра → вкладка Дополнительно → выбрать «За всё время» и отметить кеш, файлы cookie, данные сайтов, затем «Очистить данные». После перезапустите браузер.

4. Проверьте дату и время компьютера

Неправильные дата/время приводят к тому, что сертификаты выглядят истёкшими.

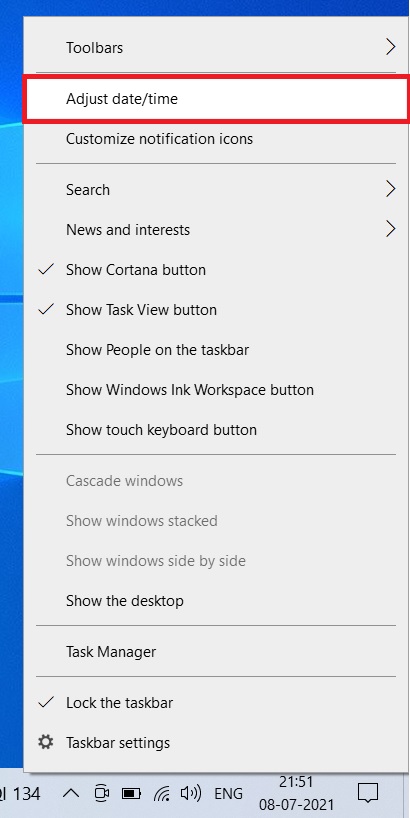

Windows 10: щёлкните правой кнопкой по дате и времени на панели задач → Настроить дату/время → включите «Установить время автоматически» или вручную исправьте часовой пояс и время.

5. Попробуйте другое соединение или VPN

Публичные Wi‑Fi часто перехватывают трафик и вставляют свои сертификаты. Подключитесь к домашней сети или включите доверенный VPN.

6. Отключите временно антивирус/функцию SSL‑сканирования

Некоторые антивирусы перехватывают HTTPS для проверки и могут генерировать ошибки сертификатов. В настройках антивируса найдите опцию «SSL‑сканирование»/«HTTPS‑сканирование» и временно отключите.

7. Свяжитесь с владельцем сайта

Если только конкретный сайт вызывает проблему и вы не хотите рисковать — напишите администратору сайта. Возможно, сертификат истёк или настроен неверно.

Когда безопасно продолжить (и когда нельзя)

- Безопасно продолжить только если вы точно знаете сайт (например, внутренний ресурс вашей компании) и уверены в его подлинности.

- Никогда не вводите пароли, платёжные данные или другие конфиденциальные сведения на странице с ошибкой сертификата.

Примечание. Обход предупреждения — всегда компромисс: вы отключаете защитный механизм браузера.

Диагностика для продвинутых пользователей и администраторов

Если базовые шаги не помогли, выполните детальную проверку:

- Просмотрите информацию о сертификате в браузере (нажмите на значок замка → Сертификат). Проверяйте: срок действия, цепочку доверия и имя в сертификате (Common Name / Subject Alternative Name).

- Используйте openssl или online‑инструменты (например, SSL Labs) для анализа конфигурации сервера.

- Проверьте, не вставляет ли прокси или корпоративный шлюз собственный сертификат (в цепочке будет незнакомый центр сертификации).

- Убедитесь, что корневые сертификаты ОС обновлены (Windows Update) — старые ОС могут не доверять новым центрам сертификации.

Короткая методология расследования

- Шаг A: Локальные причины (кеш, дата/время, расширения, антивирус, Wi‑Fi). Если найдена — исправить локально.

- Шаг B: Серверные причины (истёк/неправильный сертификат). Если подтверждена — связаться с веб‑админом.

- Шаг C: Сетевая/посредническая (прокси, корпоративный SSL‑инспектор, MITM). Решать через сетевые журналы и админов.

Быстрый чеклист (роль: конечный пользователь)

- Перезагрузил страницу

- Открыл страницу в режиме инкогнито

- Очистил кеш и куки

- Проверил дату и время в Windows

- Переключился на домашнюю сеть или VPN

- Временно отключил SSL‑сканирование в антивирусе

- Не вводил чувствительные данные при предупреждении

Чеклист для администратора сайта

- Проверить срок действия сертификата

- Проверить соответствие CN/SAN домену

- Убедиться в целостности цепочки сертификатов (intermediate + root)

- Переустановить/обновить сертификат и перезапустить веб‑сервер

- Проверить поддержку современных протоколов TLS и шифров

- Проверить конфигурацию HSTS и редиректы на HTTPS

Рекомендации по защите и жёсткая настройка

- Всегда используйте сертификаты от надёжных центров сертификации или официальные Let’s Encrypt/платные CA.

- Настройте TLS 1.2/1.3 и отключите устаревшие шифры (SSLv3, TLS 1.0/1.1, слабые хеш‑алгоритмы).

- Включите HSTS (Strict‑Transport‑Security) для принуждения HTTPS на стороне клиента.

- Подключите автоматическое продление сертификатов (ACME для LetsEncrypt) и мониторинг срока действия.

Пример действий администратора (SOP)

- Проверить сертификат командой (на сервере):

openssl s_client -connect example.com:443 -showcerts- Если сертификат истёк — получить новый через ACME/CA.

- Установить intermediate и root в правильном порядке.

- Перезапустить веб‑сервер (nginx/apache) и проверить через SSL Labs.

Когда это не поможет — примеры нетипичных причин

- Вредоносное ПО или руткит, подменяющее сетевые сертификаты.

- Корпоративный SSL‑инспектор неправильно настроен и вставляет недоверенные промежуточные сертификаты.

- ISP или провайдер использует прозрачный прокси с подменой сертификата.

Ментальные модели и эвристики

- «Локально или удалённо?» — если проблема везде (на нескольких устройствах и сетях), вероятна серверная проблема. Если только на одном компьютере — локальный фактор.

- «Время и цепочка» — сначала проверяйте дату/время, затем цепочку доверия сертификата.

- «Безопасность прежде удобства» — не вводите чувствительные данные, даже если сайт знаком.

Меры для пользователей в ЕС (приватность и соответствие GDPR)

Если сайт просит персональные данные через небезопасное соединение, это может нарушать требования защиты данных. Отправка персональных данных по незашифрованному или ненадёжному каналу повышает риск утечки. Для организаций: обработка персональных данных должна происходить только по защищённым каналам и с документированными рисками.

Decision flowchart (простая схема диагностики)

flowchart TD

A[Ошибка «Подключение не приватно»] --> B{Появляется на всех устройствах?}

B -- Да --> C{Появляется на разных сетях?}

B -- Нет --> D[Проверьте кеш/расширения/антивирус/дату и время]

C -- Да --> E[Проблема на стороне сайта — проверьте сертификат, свяжитесь с админом]

C -- Нет --> F[Публичный Wi‑Fi/прокси — попробуйте VPN или домашнюю сеть]

D --> G[Очистить кеш и куки]

G --> H[Отключить расширения и антивирусное SSL‑сканирование]Тест‑кейсы для подтверждения исправления (приёмка)

Критерии приёмки:

- Сайт открывается без предупреждений в трёх разных браузерах (Chrome, Firefox, Edge) на одном устройстве.

- Сертификат валиден и срок действия корректен на момент проверки.

- Цепочка доверия полностью проверяется внешним инструментом (например, Qualys SSL Labs) с оценкой «A» или «A‑» для минимальных проблем.

Короткая галерея крайних случаев

- Самоподписанный сертификат для внутреннего сайта — допустим в локальной сети, но требует явного доверия на клиенте.

- MITM‑атака в публичном Wi‑Fi — нужно немедленно прекратить передачу конфиденциальных данных.

- Ошибки у CA (ретроактивация/аннулирование) — ждите уведомлений от CA и обновлений ОС.

Заключение

Ошибка «Ваше подключение не приватно» — это сигнал безопасности, который нельзя игнорировать. Начните с простых шагов: перезагрузка, инкогнито, очистка кеша, проверка даты/времени и антивируса. Если проблема остаётся — исследуйте цепочку сертификатов и сеть. При сомнениях не вводите личные данные и свяжитесь с администратором сайта.

Короткие рекомендации: используйте VPN в небезопасных сетях, держите операционную систему и браузеры в актуальном состоянии, настраивайте автоматическое обновление сертификатов для сайтов.

Также читайте: Как исправить, если меню «Пуск» в Windows 10 не работает

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone