Configurer DNS sur Windows Server

Ce guide explique, pas à pas, comment ajouter et configurer le rôle DNS sur Windows Server, créer une zone de recherche directe et enregistrer des hôtes (A/AAAA). Il inclut des conseils de sécurité, une checklist par rôle, un arbre de décision pour choisir le type de zone et une FAQ.

Mettre en place un serveur DNS sur Windows Server permet de résoudre des noms de domaine en adresses IP et d’assurer la disponibilité des services réseau. Ce guide est destiné aux administrateurs système et aux ingénieurs réseau qui veulent une configuration claire, sécurisée et prête pour Active Directory.

Étapes rapides pour installer et configurer DNS

- Connectez-vous au serveur Windows avec des droits administrateur.

- Ouvrez “Gestionnaire de serveur”.

- Dans le menu en haut, cliquez sur “Gérer”, puis “Ajouter des rôles et des fonctionnalités”.

- Choisissez “Installation basée sur un rôle ou une fonctionnalité” et cliquez sur Suivant.

- Sélectionnez le serveur dans le pool de serveurs, puis Suivant.

- Dans la liste des rôles, cochez “Serveur DNS” et acceptez les fonctionnalités requises. Cliquez sur Suivant et installez.

- Attendez la fin de l’installation, puis fermez l’assistant.

- Ouvrez le gestionnaire DNS via “Outils > DNS” dans le Gestionnaire de serveur.

- Dans DNS Manager, faites un clic droit sur “Zones de recherche directe” et sélectionnez “Nouvelle zone”.

- Suivez l’assistant : choisissez le type de zone (zone principale, zone secondaire ou zone intégrée AD), définissez le nom de zone (généralement votre nom de domaine) et terminez.

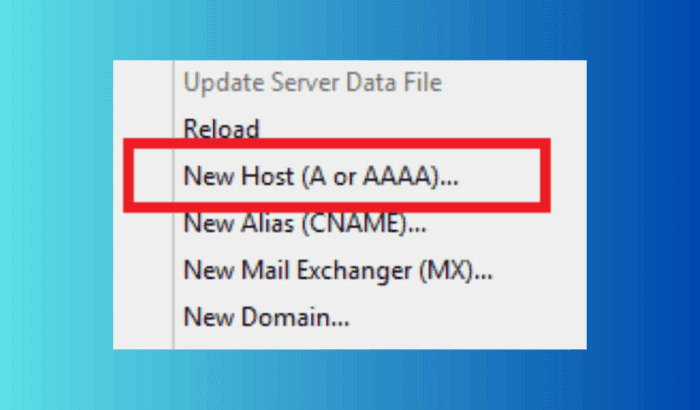

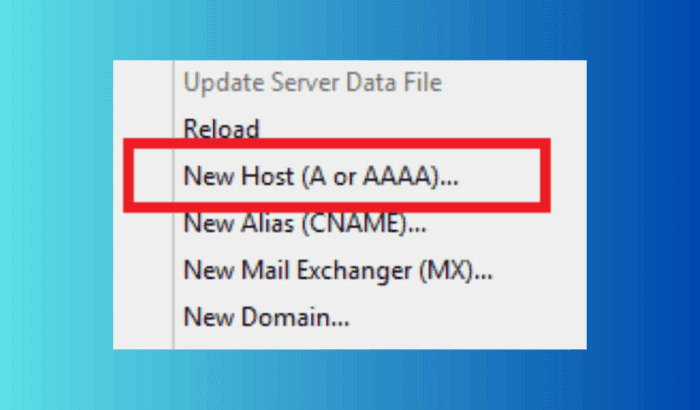

- Une fois la zone créée, clic droit sur la zone → “Nouvel hôte (A ou AAAA)” pour ajouter des enregistrements pointant vers des adresses IPv4/IPv6.

Important : si vous comptez déployer Active Directory, utilisez une zone intégrée à Active Directory pour profiter de la réplication sécurisée.

Conseils pratiques et sécurité

- Ports essentiels : DNS utilise le port 53 en UDP et TCP — assurez-vous que vos pare-feux l’autorisent.

- Mise à jour dynamique : limitez ou autorisez les mises à jour dynamiques selon votre politique ; pour les environnements AD, activez “Sécurisé uniquement”.

- DNSSEC : signez les zones critiques si vous publiez des services publics pour protéger l’intégrité des réponses.

- Scavenging : activez la suppression des enregistrements obsolètes (scavenging) avec des intervalles raisonnables pour éviter le bourrage d’enregistrements.

- Transferts de zone : restreignez les transferts (AXFR/IXFR) uniquement aux serveurs secondaires autorisés.

- Sauvegardes : exportez régulièrement vos zones et intégrez les sauvegardes DNS dans votre plan de reprise après sinistre.

Mini-méthodologie avant et après installation

- Vérifier l’adressage IP et les règles de pare-feu (port 53).

- Sauvegarder la configuration actuelle du serveur.

- Installer le rôle DNS via le Gestionnaire de serveur ou PowerShell (Install-WindowsFeature DNS -IncludeManagementTools).

- Créer la/les zone(s) (choisir Primary/AD-integrated selon contexte).

- Ajouter enregistrements A/AAAA et PTR si nécessaire.

- Tester la résolution locale (nslookup, Resolve-DnsName) et la réplication entre serveurs.

- Documenter la configuration et planifier les sauvegardes.

Arbre de décision pour choisir le type de zone

Si vous hésitez entre zone principale, secondaire ou intégrée AD, utilisez cet arbre simple :

flowchart TD

A[Le serveur fait partie d'un domaine Active Directory ?] -->|Oui| B[Voulez-vous que la zone réplique via AD ?]

A -->|Non| C[Besoin d'une zone secondaire pour redondance ?]

B -->|Oui| D[Choisir zone intégrée AD]

B -->|Non| E[Choisir zone primaire standard]

C -->|Oui| F[Configurer zone primaire sur un serveur et secondaires autorisés]

C -->|Non| EChecklist par rôle

Administrateur système:

- Installer le rôle DNS.

- Configurer zones intégrées à AD si nécessaire.

- Activer les mises à jour sécurisées.

Ingénieur réseau:

- Vérifier règles de pare-feu (UDP/TCP 53).

- Configurer forwarders et root hints.

- Restreindre transferts de zone.

Helpdesk / Support:

- Tester la résolution (nslookup, ipconfig /flushdns).

- Documenter les nouveaux enregistrements.

Migration et compatibilité

- Import depuis BIND : exportez les zones au format zone textuel et adaptez au format requis par Windows DNS ou utilisez l’outil d’importation.

- Zone intégrée AD : permet la réplication multi-maître, adaptée aux environnements Windows ; évitez de la mélanger sans plan de réplication.

- Si vous utilisez IPv6, créez des enregistrements AAAA et vérifiez la prise en charge par vos équipements réseau.

Faits clés

- Port utilisé : 53 (UDP et TCP).

- Types d’enregistrements courants : A, AAAA, CNAME, PTR, SRV.

- Pour Active Directory, les enregistrements SRV sont nécessaires au bon fonctionnement des services AD.

Glossaire (1 ligne chacun)

- DNS : Service qui traduit un nom de domaine en adresse IP.

- Zone de recherche directe : Contient des enregistrements qui résolvent des noms en IP.

- Enregistrement A/AAAA : Associe un nom à une adresse IPv4/IPv6.

- Enregistrement PTR : Résout une adresse IP en nom (recherche inverse).

- DNSSEC : Ensemble de mécanismes pour assurer l’intégrité des réponses DNS.

FAQ

Qu’est-ce que le DNS dans Windows Server ?

Le DNS (Domain Name System) sur Windows Server traduit les noms de domaine en adresses IP, facilitant l’accès aux ressources sans retenir les adresses numériques.

Comment configurer le DNS sur Windows Server ?

Ajoutez le rôle “Serveur DNS” via le Gestionnaire de serveur, créez une zone de recherche directe, puis ajoutez des enregistrements hôtes (A ou AAAA) pour vos machines.

Quels sont les 4 types principaux de serveurs DNS ?

Les quatre types principaux sont : résolveurs récursifs (Recursive Resolvers), serveurs racine (Root Name Servers), serveurs TLD (Top-Level Domain) et serveurs faisant autorité (Authoritative Name Servers). Chacun intervient à différentes étapes de la résolution de noms.

Résumé

La configuration DNS sur Windows Server est rapide si vous suivez les étapes d’installation du rôle, la création d’une zone et l’ajout d’enregistrements. Pensez à sécuriser les mises à jour dynamiques, restreindre les transferts de zone et activer la surveillance. Documentez la configuration et intégrez-la à vos sauvegardes.

Notes importantes : vérifiez la compatibilité IPv6 si vous déployez AAAA, et préférez les zones intégrées à Active Directory pour les environnements d’entreprise.

Matériaux similaires

Installer et utiliser Podman sur Debian 11

Guide pratique : apt-pinning sur Debian

OptiScaler : activer FSR 4 dans n'importe quel jeu

Dansguardian + Squid NTLM sur Debian Etch

Corriger l'erreur d'installation Android sur SD