Restreindre les autorisations des applications Android après root

Liens rapides

Options d’application

Restreindre les autorisations

Android oblige l’utilisateur à accepter toutes les autorisations qu’une application demande pour fonctionner. Après avoir rooté votre téléphone ou tablette, vous pouvez gérer ces autorisations application par application.

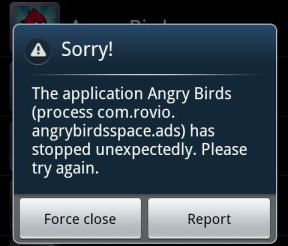

Restreindre les autorisations vous aide à protéger vos contacts, votre stockage et d’autres données privées contre des applications qui réclament des accès inutiles. De nombreuses applications continueront de fonctionner correctement après la révocation d’autorisations, mais certaines planteront ou refuseront de démarrer si elles dépendent fortement de la permission.

Options d’application

Pour restreindre les autorisations, il faut d’abord rooter votre appareil Android. Une fois le root en place, installez une application qui gère les autorisations. Voici quelques options courantes :

- Permissions Denied — application open source populaire. Elle nécessite également BusyBox : installez BusyBox, lancez l’application et appuyez sur Install avant de l’utiliser.

- LBE Privacy Guard — application répandue qui offre des options avancées, par exemple la possibilité de falsifier certaines données privées au lieu de bloquer complètement la requête, ce qui évite parfois les plantages. LBE est cependant closed‑source, ce qui peut poser un problème quand on lui confie beaucoup de contrôle.

- PDroid — solution open source offrant des capacités similaires à LBE. Son installation est plus complexe (patch du ROM Android), mais elle permet de fonctionner très tôt au démarrage du système.

Conseil rapide : privilégiez les solutions open source si la transparence est importante pour vous.

Restreindre les autorisations

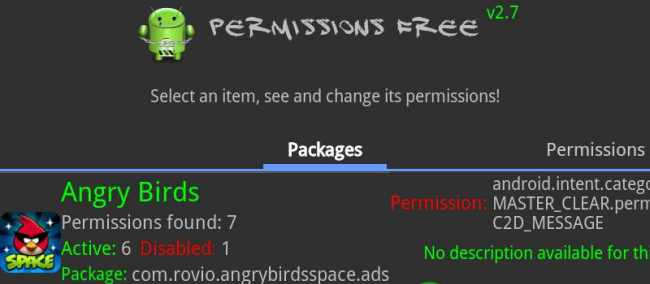

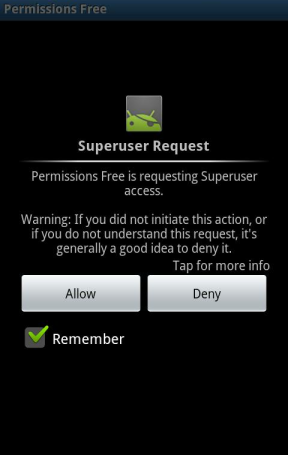

Nous utiliserons Permissions Denied comme exemple, mais les autres applications suivent des principes proches. Après installation, lancez l’application et accordez‑l les permissions superutilisateur (root).

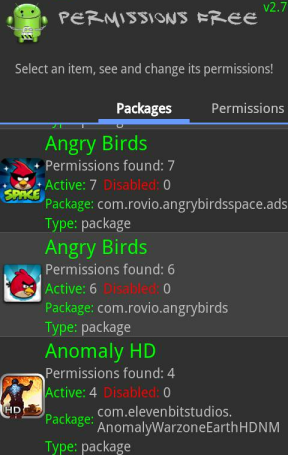

Permissions Denied analysera vos applications installées et listera leurs autorisations.

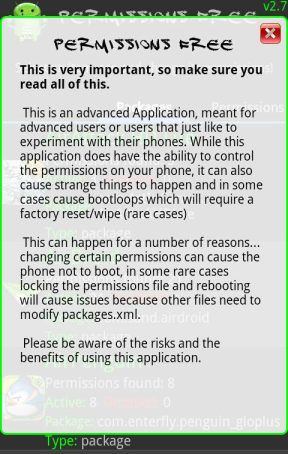

Important : l’application vous avertira que modifier des autorisations peut provoquer des dysfonctionnements. C’est rare, mais possible — changez les autorisations et manipulez les applications rootées à vos risques et périls. En cas de problème critique, une réinitialisation d’usine peut être nécessaire, ce qui effacera les données non synchronisées.

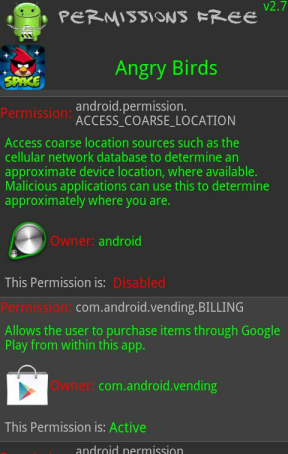

Parcourez la liste et sélectionnez l’application dont vous voulez voir ou restreindre les autorisations.

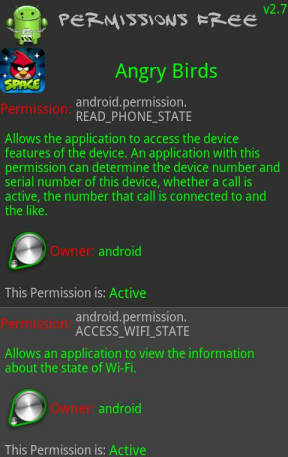

Permissions Denied explique chaque autorisation en détail. Par exemple, Angry Birds Space — comme beaucoup d’autres — peut voir le numéro de série du périphérique et surveiller les numéros appelés.

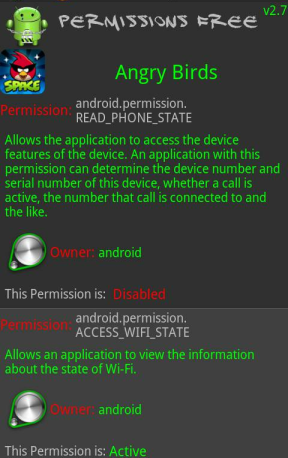

Pour restreindre une autorisation, appuyez dessus dans la liste : son statut passera à Disabled. Notez que la permission ne sera réellement appliquée qu’après le redémarrage de l’appareil.

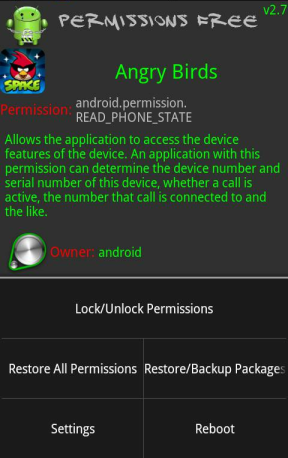

Redémarrez en utilisant le menu Reboot ou en éteignant puis rallumant votre appareil normalement.

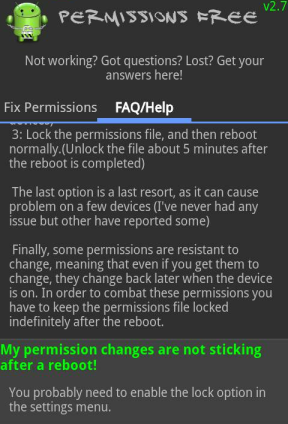

Après redémarrage, rouvrez Permissions Denied et confirmez que l’autorisation apparaît toujours comme Denied. Si la modification n’a pas été conservée, utilisez l’option Lock Permissions dans le menu ou consultez la FAQ/Aide de l’application.

Vous devez également lancer l’application ciblée et vérifier qu’elle fonctionne correctement sans cette autorisation. Dans notre exemple, Angry Birds Space ne démarre pas si certaines informations essentielles lui sont refusées. Il faudra annuler la modification — ou utiliser une application qui falsifie les données — pour faire fonctionner le jeu.

Même lorsqu’une application falsifie des données privées, restreindre certains accès reste risqué : si une application dépend de l’accès au stockage USB, le bloquer peut provoquer des fermetures forcées.

Cependant, beaucoup d’applications continuent de fonctionner correctement après le refus de certaines autorisations. Par exemple, Angry Birds fonctionne correctement si l’accès à la localisation est désactivé.

Important : testez systématiquement chaque application après modification. Conservez une sauvegarde complète avant de modifier des composants système.

Quand cette approche échoue

- Applications qui vérifient l’intégrité du système ou s’exécutent au démarrage peuvent ignorer ou contourner les changements si la solution n’est pas intégrée au ROM.

- Certaines applications propriétaires (services bancaires, DRM, protections anti‑triche) vérifient les autorisations et refuseront de fonctionner sur un appareil rooté ou si leur environnement a été altéré.

- Les mises à jour système ou d’applications peuvent rétablir automatiquement certaines autorisations.

Approches alternatives

- Utiliser un profil utilisateur restreint ou des comptes utilisateurs séparés si votre Android le permet (sans root). Moins puissant, mais sans risque de briser le système.

- Installer un ROM custom avec gestion fine des permissions intégrée (par ex. certaines variantes de LineageOS fournissent des contrôles plus granulaires).

- Utiliser un pare‑feu local (ex. NetGuard) pour limiter l’accès réseau des applications au lieu de bloquer des autorisations matérielles.

Mini‑méthodologie (méthode rapide)

- Rooter l’appareil et sauvegarder toutes les données importantes.

- Installer BusyBox si l’outil choisi l’exige.

- Installer l’outil de gestion d’autorisations (Permissions Denied, LBE, PDroid).

- Scanner les applications installées et lister les autorisations sensibles (accès contacts, SMS, stockage, emplacement, micro, caméra).

- Restreindre ou falsifier une autorisation à la fois.

- Redémarrer et tester l’application ciblée.

- Si instable, annuler ou essayer la falsification au lieu du blocage.

Checklist par rôle

Utilisateur final

- Sauvegarder les données.

- Installer BusyBox si nécessaire.

- Restreindre une autorisation à la fois et tester.

- Revenir en arrière si l’application est inutilisable.

Administrateur IT

- Valider la compatibilité avec les applications métier.

- Documenter les changements et conserver des images système.

- Tester les mises à jour avant déploiement global.

Développeur d’application

- Gérer proprement l’absence d’autorisation (messages clairs, fonctionnalités dégradées non plantantes).

- Documenter les permissions nécessaires et alternatives de fonctionnement.

Matrice de risques et atténuations

| Risque | Impact | Probabilité | Atténuation |

|---|---|---|---|

| Application plante après blocage | Élevé | Moyenne | Restreindre une permission à la fois ; utiliser la falsification si disponible |

| Perte de données locales | Élevé | Faible | Sauvegarde complète avant manipulations |

| Fonctionnalité métier interrompue | Moyen | Moyenne | Tester en environnement contrôlé, documenter dépendances |

Protection de la vie privée et conformité (notes GDPR)

Bloquer ou falsifier des autorisations réduit la quantité de données personnelles envoyées à des fournisseurs tiers. Cela peut aider à respecter le principe de minimisation des données. Toutefois :

- Si vous gérez des données d’utilisateurs au nom d’une organisation, vérifiez les obligations contractuelles et réglementaires avant d’altérer le comportement d’une application métier.

- Le fait d’utiliser des outils tiers (closed‑source) pour falsifier des données introduit un risque de confidentialité différent : assurez‑vous de la confiance que vous accordez à ces outils.

Glossaire (une ligne)

- Root : accès superutilisateur qui permet de modifier des fichiers et paramètres système normalement protégés.

Critères d’acceptation

- L’autorisation modifiée doit apparaître comme Denied après redémarrage.

- L’application cible doit être testée et documentée comme fonctionnant ou non avec la modification.

- Une procédure de retour arrière (restore) doit exister si l’application devient inutilisable.

Conseils pratiques et heuristiques

- Heuristique 1 : commencez par bloquer les autorisations les moins critiques (localisation, contacts en lecture) avant de toucher au stockage ou aux permissions système.

- Heuristique 2 : préférez la falsification des données plutôt que le blocage total si l’application plante.

- Heuristique 3 : gardez une trace des modifications (capture d’écran ou liste) pour faciliter le dépannage.

Exemple de jeu d’essai rapide (acceptation)

- Scénario : bloquer l’accès à la localisation pour une application de jeu.

- Étape 1 : restreindre la permission de localisation.

- Étape 2 : redémarrer l’appareil.

- Étape 3 : lancer le jeu et vérifier le démarrage + affichage d’erreurs.

- Critère : le jeu démarre et les fonctionnalités critiques sont intactes ; sinon annuler.

Quel outil de gestion d’autorisations préférez‑vous ? Laissez un commentaire pour partager votre expérience et les problèmes rencontrés.

Résumé

- Root nécessaire pour la plupart des outils de restriction d’autorisations.

- Testez chaque application après modification et conservez une sauvegarde.

- Préférez les solutions open source si la transparence est importante.

Matériaux similaires

Installer et utiliser Podman sur Debian 11

Guide pratique : apt-pinning sur Debian

OptiScaler : activer FSR 4 dans n'importe quel jeu

Dansguardian + Squid NTLM sur Debian Etch

Corriger l'erreur d'installation Android sur SD