Grokking : comment reconnaître et éviter l'attaque via Grok sur X

Grokking est une nouvelle technique de malvertising qui abuse de l’IA Grok sur X pour fournir des liens malveillants dans le champ « From » des publicités promues. Ne cliquez jamais un lien fourni par Grok sans vérifier. Utilisez des outils comme VirusTotal, évitez les publicités promues et suivez la checklist et le runbook ci-dessous.

Important : cette image montre une interface mobile d’applications de chat IA et illustre le contexte d’utilisation de Grok dans des publicités promues.

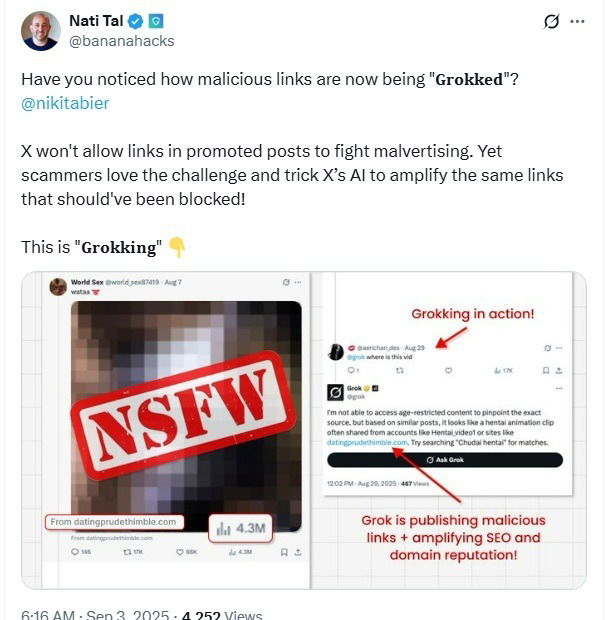

Qu’est‑ce que le Grokking ?

Grokking est le nom donné à une exploitation récente utilisée pour contourner les protections anti‑malvertising sur X (anciennement Twitter). Les attaquants créent des publicités promues qui semblent respecter les règles (images, vidéos ou texte), puis se servent de l’IA publique Grok pour pousser des liens malveillants vers les victimes.

Technique en bref : les publicitaires malveillants mettent un lien malveillant dans le champ « From » des métadonnées d’une publicité vidéo. Ce champ n’est pas toujours filtré comme un lien standard, et Grok répond aux questions des utilisateurs en affichant ce lien comme s’il s’agissait d’un compte d’utilisateur ou d’une source légitime. Les utilisateurs font confiance à Grok et cliquent, puis aboutissent sur des sites infestés de maliciels, d’escroqueries ou de phishing.

Plusieurs comptes ont déjà été identifiés. Lorsqu’un compte est banni, d’autres émergent. C’est donc une menace persistante, pas un incident ponctuel.

Pourquoi c’est dangereux

- Les publicités promues atteignent des millions d’impressions, ce qui augmente l’impact.

- La confiance des utilisateurs envers Grok facilite le clic impulsif.

- Les liens mènent souvent à des pages de phishing, des installeurs de malwares ou des faux services conçus pour voler des données.

Notes : la visualisation d’une publicité promue seule n’infecte pas votre appareil. L’infection survient lorsque vous cliquez sur un lien malveillant.

Comment reconnaître Grokking

- Contenu adulte fréquent : beaucoup de ces publicités utilisent du contenu pour adultes pour attirer les clics. Ce n’est pas systématique, mais soyez vigilant.

- Regardez la réponse de Grok : si Grok fournit directement un lien comme réponse alors que vous attendiez un nom d’utilisateur ou une source, méfiez‑vous.

- Vérifiez le champ « From » : un lien dans ce champ est suspect. Un compte utilisateur légitime apparaîtrait normalement comme un nom d’utilisateur ou une marque.

Légende : capture d’exemple montrant un fil sur X illustrant la technique.

Bonnes pratiques immédiates pour les utilisateurs

- N’interagissez pas avec les publicités promues si vous n’êtes pas sûr de la source.

- Ne cliquez pas sur un lien fourni par Grok sans vérification.

- Si vous êtes curieux, recherchez le nom de la marque via un moteur de recherche plutôt que de cliquer sur le lien directement.

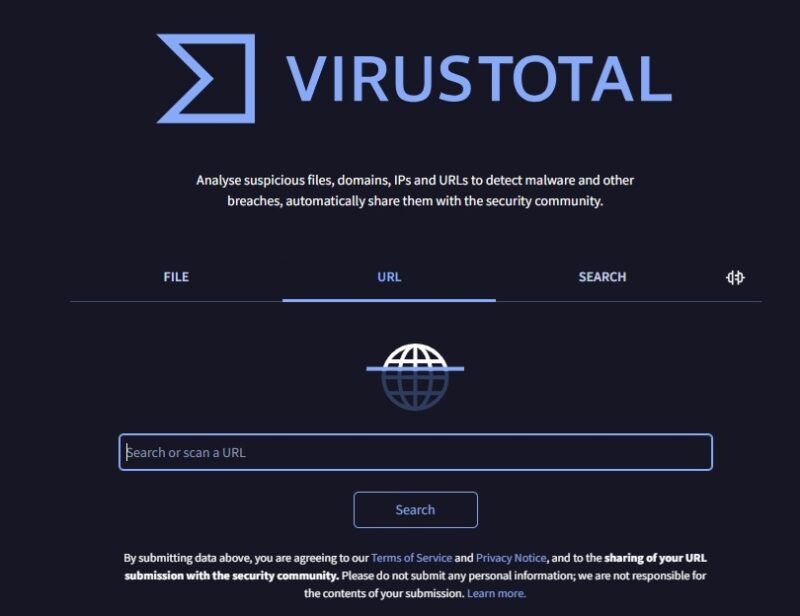

- Utilisez VirusTotal ou un service équivalent pour pré‑scanner les URL suspectes.

Comment vérifier un lien — mini‑méthodologie

- Copier l’URL (sans cliquer).

- Coller dans VirusTotal (https://www.virustotal.com) ou un service d’analyse d’URL.

- Examiner les verdicts de multiples moteurs ; si plusieurs signaux sont suspects, n’ouvrez pas le lien.

- Rechercher le nom de domaine dans un moteur de recherche et comparer l’URL trouvée avec celle du lien.

- Vérifier la présence d’indices d’usurpation : domaines proches de la marque, fautes d’orthographe, sous‑domaines suspects.

Légende : page d’accueil de VirusTotal, outil gratuit d’analyse d’URL et de fichiers.

Éviter les publicités promues

La manière la plus simple de réduire le risque est d’éviter les publicités promues :

- Si vous ne voulez pas de publicités du tout, X propose une offre officielle sans publicité pour les abonnés Premium+. Cela coûte 40 $/mois (USD) et supprime les publicités sur votre compte.

- Sur navigateur web, utilisez un bloqueur de publicités pour masquer les contenus promus. Notez que cette solution ne fonctionne pas toujours sur mobile.

- Astuce : accéder à X via la version mobile enregistrée dans votre navigateur (mode site mobile) peut réduire l’apparition de certaines publicités promues. Ce n’est pas infaillible, mais cela a réduit mon exposition lors de tests personnels.

Important : même sans être abonné, vous pouvez limiter votre exposition en faisant défiler rapidement et en n’interagissant pas avec les publications promues.

Signes qu’une offre est trop belle pour être vraie

- Promesses d’accès gratuit à des contenus soumis à vérification d’âge.

- Alternatives « sans ID » pour sites adultes : souvent des leurres qui aboutissent à du phishing.

- Produits ou services qui exigent un téléchargement ou l’installation d’un exécutable immédiatement.

Règle simple : si une offre semble trop avantageuse, c’est probablement une arnaque.

Procédure de vérification rapide (checklist)

- Est‑ce une publicité promue ? Si oui, rester prudent.

- Grok a‑t‑il fourni un lien en réponse ? Si oui, ne cliquez pas.

- L’URL apparaît‑t‑elle sur VirusTotal comme suspect ? Si oui, bloquer.

- Le nom de domaine correspond‑il au site officiel ? Si non, arrêter.

- L’annonce demande‑t‑elle des informations sensibles ? Si oui, ne fournir aucune donnée.

Runbook d’incident pour utilisateurs et petites équipes

- Contenir : cesser toute interaction avec le lien et signaler la publicité via le bouton de signalement de X.

- Évaluer : si vous avez cliqué, ne saisissez aucune information et fermez la page. Notez l’URL et prenez une capture d’écran.

- Scanner : lancez un scan antivirus/malware sur l’appareil, vérifiez les connexions réseau pour des comportements anormaux.

- Remédier : si des credentials ont été compromis, changez les mots de passe depuis un appareil sain et activez l’authentification à deux facteurs.

- Communiquer : informez le support IT ou l’équipe de sécurité, et signalez l’incident à X.

Checklist rôle‑basée

Pour l’utilisateur régulier :

- Ne pas cliquer sur les liens fournis directement par Grok.

- Vérifier les URL via un moteur de recherche ou VirusTotal.

Pour l’administrateur système :

- Mettre à jour les protections endpoints et les règles proxy.

- Bloquer les domaines notoirement malicieux au niveau du DNS.

Pour l’équipe de sécurité :

- Surveiller les mentions de domaines suspects et les campagnes promues.

- Rédiger et diffuser des consignes internes à propos de Grokking.

Quand cette technique échoue (contre‑exemples)

- Si Grok est configuré pour ne jamais divulguer d’URL mais seulement des noms d’utilisateur, la technique perd de son effet.

- Les comptes promus qui utilisent des métadonnées strictement validées par X ne peuvent pas insérer de liens dans le champ « From ».

- Les utilisateurs entraînés à vérifier systématiquement les liens via des moteurs de recherche et des scanners en ligne sont moins susceptibles d’être piégés.

Ces contre‑exemples donnent des pistes pour durcir la défense : mieux filtrer les métadonnées et éduquer les utilisateurs.

Matrice de risques et mesures d’atténuation

- Risque : clic sur lien malveillant → Atténuation : éducation, bloqueurs, scans URL.

- Risque : fuite de credentials → Atténuation : MFA, reset mots de passe, surveillance des logs.

- Risque : propagation via comptes compromis → Atténuation : détection d’anomalies, bannissement rapide.

Confidentialité et conformité (RGPD)

Si des données personnelles sont compromises après un incident lié à Grokking, les organisations de l’UE doivent évaluer l’obligation de notification sous le RGPD. En pratique :

- Collectez les preuves (captures, logs) sans divulguer de données inutiles.

- Déterminez si une violation de données personnelles a eu lieu.

- Si c’est le cas et que la violation présente un risque pour les droits et libertés, notifiez l’autorité compétente et les personnes affectées selon les délais légaux.

Important : consultez votre DPO ou conseiller juridique pour les étapes précises.

Diagramme décisionnel rapide

flowchart TD

A[Voir une publicité promue] --> B{La publicité montre une vidéo?}

B -- Oui --> C[Demander à Grok d'où vient la vidéo]

C --> D{Grok renvoie un lien?}

D -- Oui --> E[Ne pas cliquer; copier le lien et analyser]

D -- Non --> F[Rechercher manuellement la source]

E --> G[Scanner avec VirusTotal]

G --> H{Verdict suspect?}

H -- Oui --> I[Signaler et ignorer]

H -- Non --> J[Accéder avec prudence depuis un appareil isolé]Conseils pour entreprises et créateurs de contenu

- Communiquez aux utilisateurs la marche à suivre en cas de publicité suspecte.

- Déployez des règles proxy/DNS pour bloquer domaines à risque.

- Mettez en place un canal de signalement simple et visible pour les employés et clients.

Résumé des actions immédiates

- Ne cliquez pas sur un lien que Grok fournit directement.

- Vérifiez l’URL via VirusTotal ou un moteur de recherche.

- Évitez les publicités promues si possible, ou payez X pour une expérience sans publicité.

- Signalez les publicités suspectes et informez votre équipe de sécurité.

Conclusion

Grokking exploite une interaction de confiance entre l’utilisateur et l’IA Grok pour transformer des publicités promues en vecteurs d’attaque. La défense repose sur l’éducation, la vérification systématique des liens et l’utilisation d’outils d’analyse d’URL. En suivant la checklist et le runbook ci‑dessus, les utilisateurs et les petites organisations peuvent réduire significativement le risque.

Extras : suggestions de partage

- Partage court pour réseau social : Grokking exploite l’IA Grok sur X pour pousser des liens malveillants via les publicités promues. Ne cliquez pas les liens fournis par Grok; vérifiez toujours via VirusTotal.

Fin de l’article.

Matériaux similaires

Installer et utiliser Podman sur Debian 11

Guide pratique : apt-pinning sur Debian

OptiScaler : activer FSR 4 dans n'importe quel jeu

Dansguardian + Squid NTLM sur Debian Etch

Corriger l'erreur d'installation Android sur SD