Comment rendre les fichiers supprimés irrécupérables en 3 méthodes rapides

Protéger les informations personnelles sur un ordinateur est essentiel. Le chiffrement premet d’empêcher l’accès non autorisé, mais la simple suppression d’un fichier ne garantit pas qu’il soit irrécupérable. Cet article explique, pas à pas, trois approches pour rendre les fichiers supprimés difficiles voire impossibles à récupérer, avec des bonnes pratiques, des limites techniques et des checklists selon le rôle.

Important: aucune méthode n’est parfaite dans tous les cas. Les méthodes proposées réduisent fortement la probabilité de récupération pour un utilisateur moyen ou un technicien, mais la récupération par des laboratoires forensiques spécialisés peut exiger d’autres processus matériels et juridiques.

Sommaire

- Pourquoi les fichiers sont récupérables après suppression

- Méthode 1 : vider la Corbeille régulièrement

- Méthode 2 : activer et configurer Storage Sense

- Méthode 3 : utiliser un destructeur de fichiers (file shredder)

- Spécificités HDD vs SSD

- Bonnes pratiques avant de céder un appareil

- SOP rapide pour effacer un ordinateur

- Checklists par rôle (utilisateur, administrateur, vendeur)

- FAQ étendue

- Glossaire court

- Diagramme de décision (Mermaid)

Pourquoi les fichiers restent récupérables après suppression

Quand vous supprimez un fichier sous Windows, le système retire essentiellement les pointeurs vers les blocs de données sur le disque. Les octets qui contenaient le fichier restent physiquement présents jusqu’à ce qu’ils soient écrasés par de nouvelles écritures. Les logiciels de récupération lisent ces zones et reconstruisent les fichiers tant que les blocs d’origine n’ont pas été réécrits.

En résumé : supprimer = marquer l’espace comme disponible ; ne pas écraser = possibilité de récupération.

Notes techniques essentielles :

- Sur les disques durs magnétiques (HDD), il est possible d’écraser plusieurs fois les secteurs pour réduire les chances de récupération par des outils logiciels.

- Sur les SSD, la gestion interne (wear-leveling, TRIM) complique l’écrasement ciblé ; il est préférable d’utiliser le chiffrement complet du disque ou les fonctions de destruction sécurisée du fabricant.

1. Vider la Corbeille régulièrement

La méthode la plus simple et la première étape pour tous les utilisateurs : ne pas oublier de vider la Corbeille.

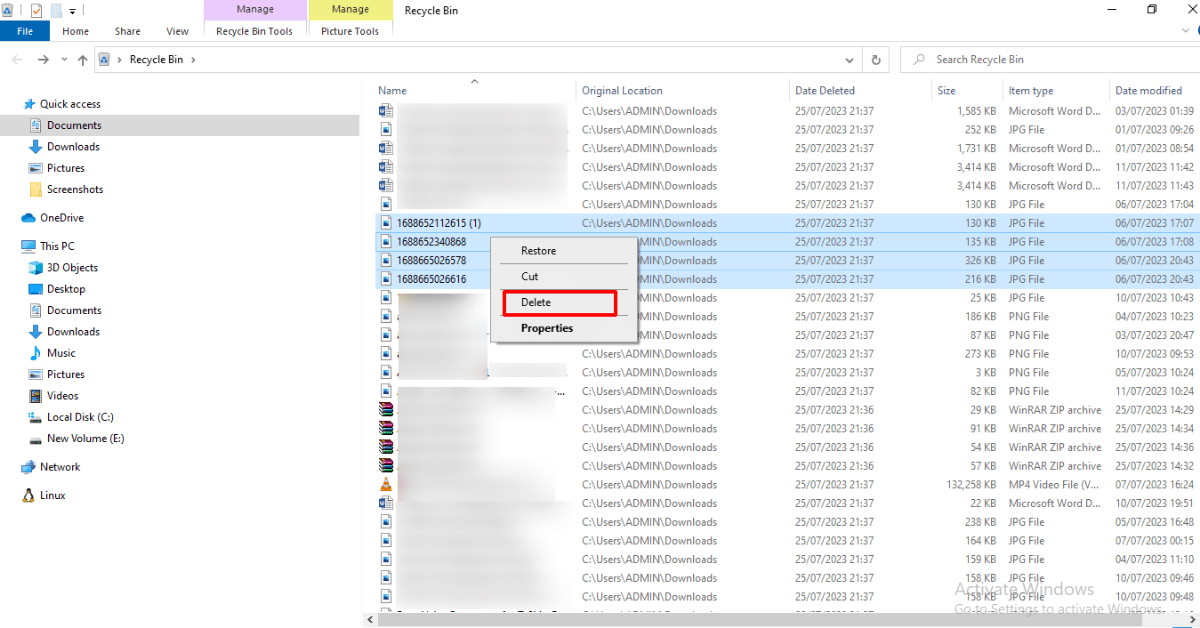

Étapes pour Windows :

- Sélectionnez les fichiers à supprimer dans l’Explorateur de fichiers. Pour plusieurs fichiers, maintenez la touche Ctrl enfoncée et cliquez.

- Faites un clic droit puis choisissez « Supprimer » ou appuyez sur Ctrl+D.

- Après suppression, ouvrez la Corbeille et cliquez sur « Vider la Corbeille » dans la barre d’outils pour libérer immédiatement l’espace.

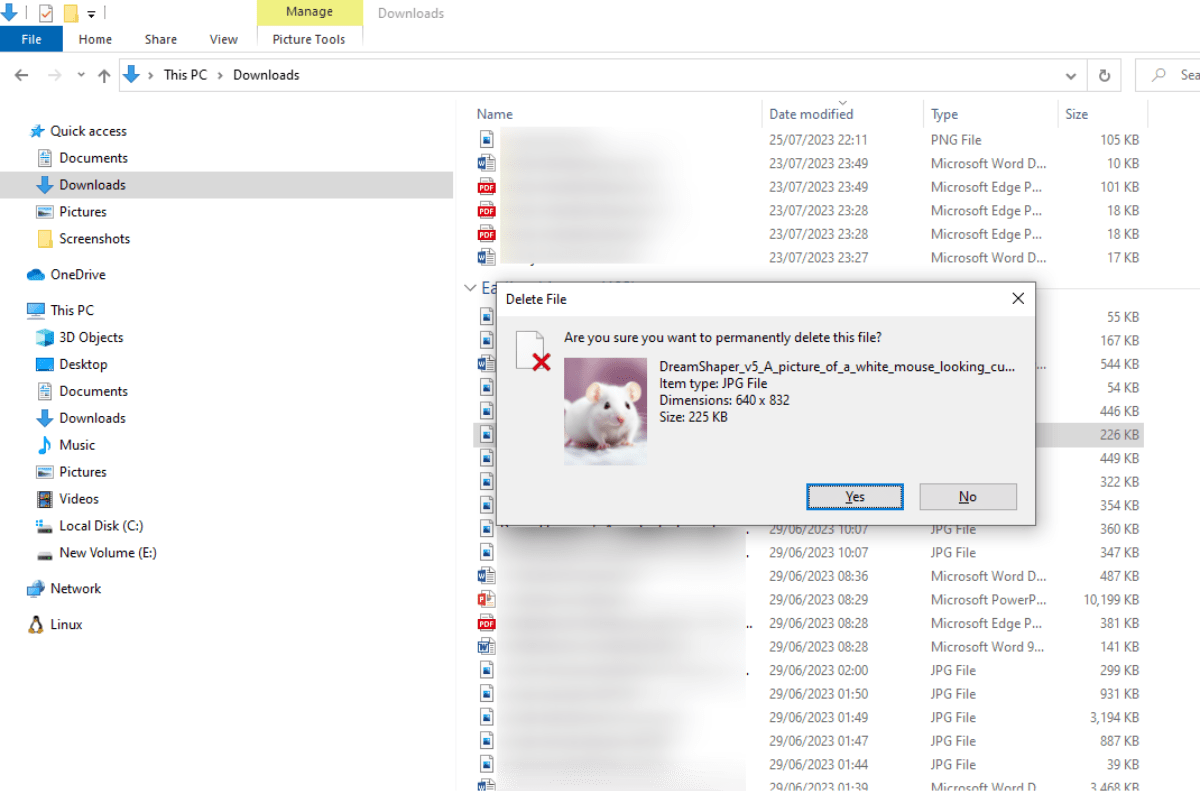

Option alternative : suppression définitive directe

- Sélectionnez un fichier et appuyez sur Shift+Delete pour supprimer sans passer par la Corbeille. Windows demandera alors une confirmation pour suppression permanente.

Limite : même après vidage de la Corbeille, les données restent sur le disque tant qu’elles n’ont pas été écrasées. Vider la Corbeille est nécessaire, mais pas toujours suffisant pour garantir l’irrévocabilité.

Important: la suppression définitive via Shift+Delete déborde souvent les attentes des utilisateurs — elle empêche l’accès standard mais ne détruit pas obligatoirement les octets sous-jacents.

2. Activer Storage Sense sur Windows

Storage Sense est une fonctionnalité intégrée à Windows qui peut faciliter la suppression automatique des fichiers temporaires et vider la Corbeille selon une fréquence choisie.

Étapes pour activer Storage Sense :

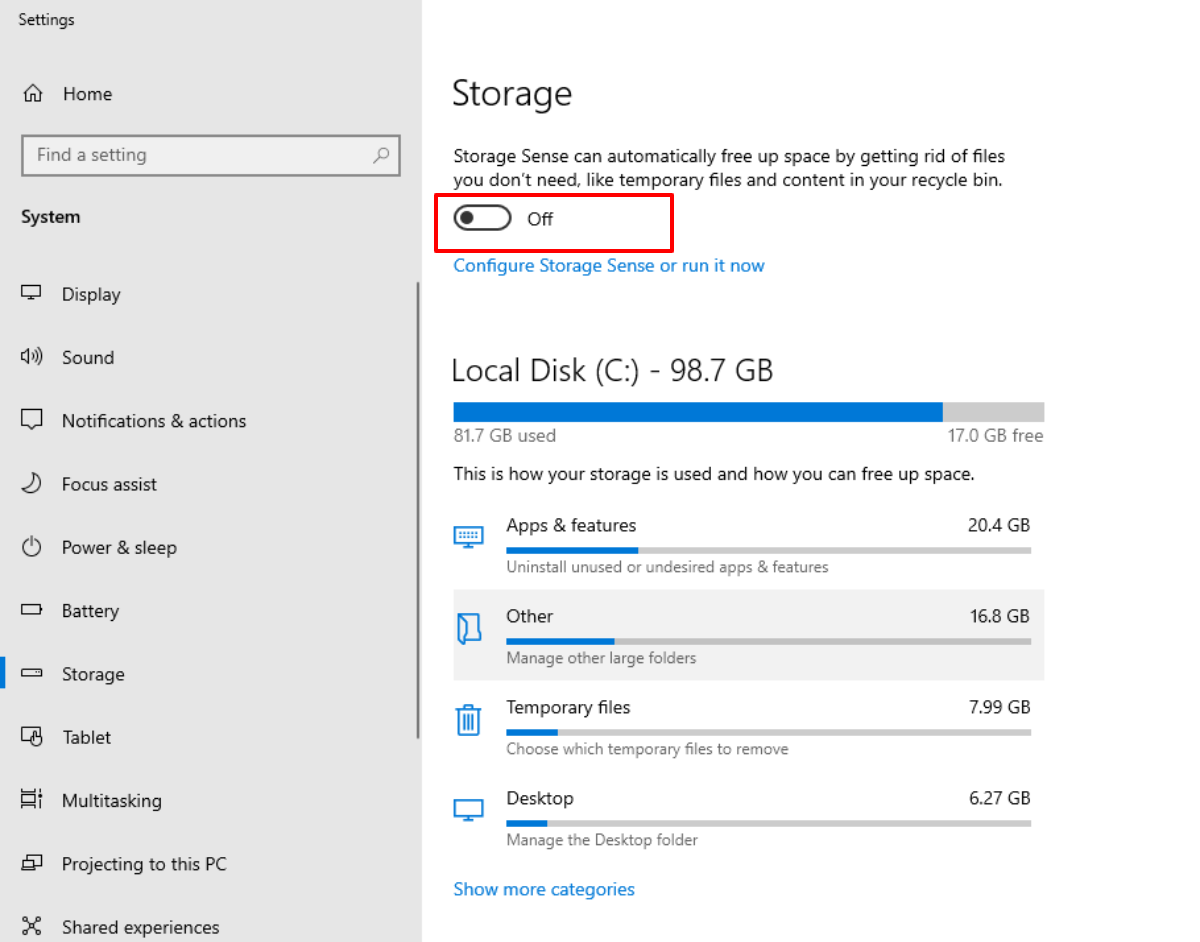

- Ouvrez Paramètres Windows (menu Démarrer ou Windows+I).

- Allez dans Système > Stockage.

- Activez « Storage Sense » puis cliquez sur la flèche pour personnaliser les règles (supprimer les fichiers temporaires, vider la Corbeille après X jours, etc.).

Conseils de configuration :

- Pour une politique stricte, configurez la Corbeille pour qu’elle supprime automatiquement les fichiers après 1 jour.

- Activez la suppression des fichiers temporaires non utilisés.

Limite : Storage Sense automatise le ménage mais n’écrase pas forcément les secteurs de disque. Combinez Storage Sense avec un destructeur de fichiers si vous avez besoin d’effacement sécurisé.

3. Détruire définitivement les fichiers avec un destructeur de fichiers

Les destructeurs de fichiers (file shredders) écrivent des motifs sur l’espace disque occupé par un fichier afin d’empêcher la reconstruction logicielle des données. Ils effectuent typiquement une ou plusieurs passes d’écriture avant de marquer l’espace libre.

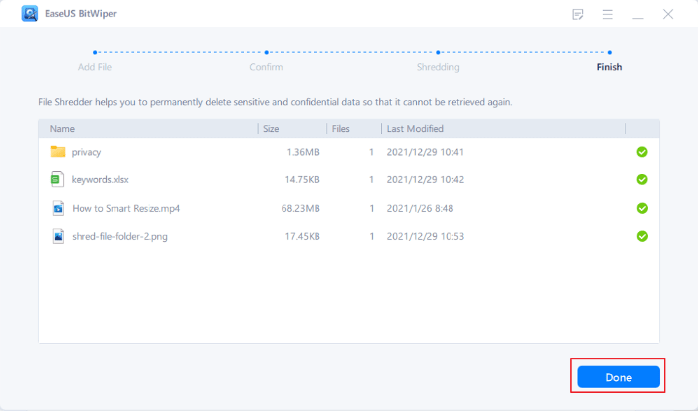

Exemple d’outil présenté : EaseUS BitWiper

- Destruction rapide et possibilité de traiter plusieurs fichiers.

- Supporte l’effacement de partitions et de disques, y compris le disque système.

- Compatible avec Windows 7 jusqu’à Windows 11 et Windows Server moderne.

Étapes d’utilisation (flux général) :

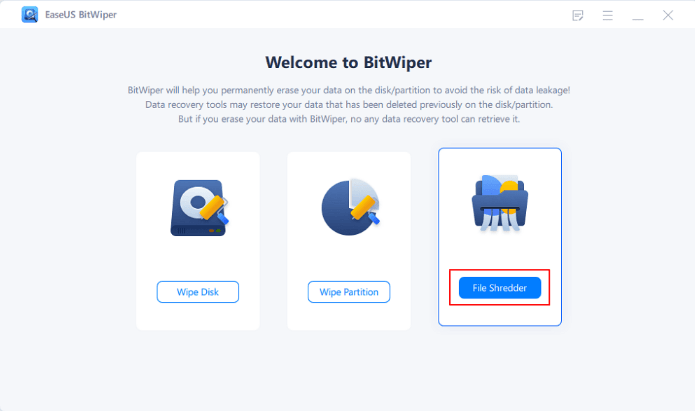

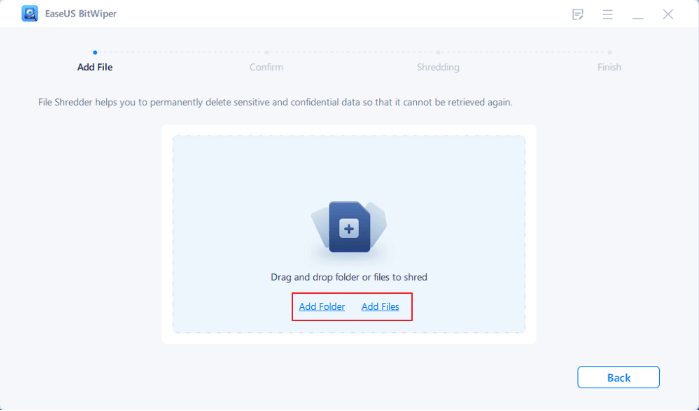

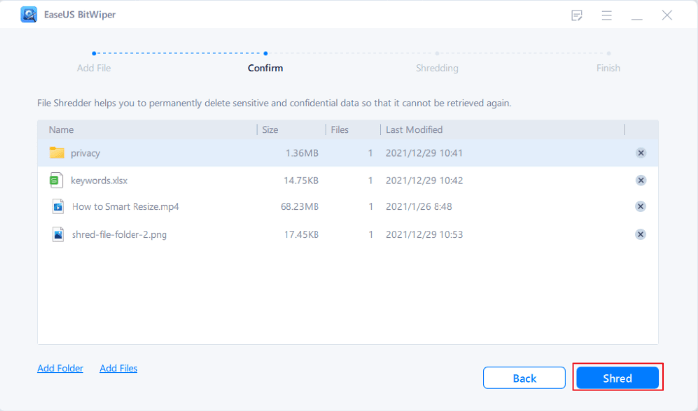

- Lancez EaseUS BitWiper et choisissez File Shredder.

- Cliquez sur Add Files pour sélectionner ou glisser-déposer les fichiers à détruire.

- Vérifiez la liste puis lancez l’effacement en cliquant sur Shred.

- Attendez la fin de l’opération puis confirmez.

Bonnes pratiques avec un destructeur :

- Vérifiez attentivement la liste des fichiers avant d’exécuter l’opération. Une fois détruits, les fichiers sont irrécupérables par des outils classiques.

- Sauvegardez les données critiques avant toute opération irréversible.

- Pour plus de sécurité, choisissez une méthode avec plusieurs passes (mode lent) si l’outil propose plusieurs algorithmes d’écrasement.

Limite et mise en garde :

- Les destructeurs logiciels fonctionnent bien sur HDD. Sur SSD, à cause du TRIM et du wear-leveling, l’écrasement « ciblé » peut ne pas toucher les blocs physiques originaux. L’utilisation d’un chiffrement complet du disque (pré-existant) permet de rendre les données inexploitables si la clé est détruite.

- N’installez pas de destructeur sur un disque si vous prévoyez d’en faire récupérer légalement des preuves — la destruction est irréversible.

Spécificités techniques : HDD vs SSD

HDD (disque magnétique) :

- Écraser les secteurs plusieurs fois réduit la probabilité de récupération par des outils logiciels.

- Les destructeurs logiciels et les outils d’effacement de disque complet (formatage bas niveau, dd avec zéros) fonctionnent de manière prévisible.

SSD (disque à mémoire flash) :

- TRIM informe le SSD que des blocs ne sont plus utilisés ; le contrôleur peut effacer ces blocs en tâche de fond.

- Wear‑leveling déplace les données pour répartir l’usure, ce qui rend l’écrasement ciblé moins fiable.

- Recommandations pour SSD : activer le chiffrement complet du disque (BitLocker ou chiffrement matériel) avant d’y stocker des données sensibles et utiliser la commande de Secure Erase fournie par le fabricant ou l’outil du fournisseur pour remettre l’appareil à l’état d’usine.

Conseil pratique : si vous préparez un SSD pour cession, chiffrez-le puis supprimez la clé de chiffrement et/ou lancez la commande Secure Erase du fabricant.

Bonnes pratiques avant de céder, vendre ou jeter un appareil

- Sauvegardez toutes les données importantes sur un support externe ou cloud de confiance.

- Désactivez et déliez tous les comptes, puis déconnectez les licences logicielles.

- Pour HDD : utilisez un outil d’effacement complet du disque (full disk wipe) ou un destructeur avec plusieurs passes.

- Pour SSD : chiffrez d’abord le disque, puis exécutez la commande Secure Erase du fabricant ou remplacez physiquement le support si nécessaire.

- Vérifiez avec un outil de vérification qu’aucune partition ni fichier n’est accessible.

SOP rapide : effacer et préparer un PC à la cession

- Sauvegarde : recopiez toutes les données essentielles (documents, photos, clés de licences) vers un emplacement sécurisé.

- Déconnexion : désinstallez logiciels liés à un compte, déconnectez comptes Microsoft/Apple/Google.

- Effacement utilisateur : videz la Corbeille et utilisez un destructeur pour dossiers sensibles.

- Effacement disque complet : pour HDD, lancez un effacement complet du disque (outil tiers ou utilitaire du fabricant). Pour SSD, faites Secure Erase ou chiffrez puis supprimez la clé.

- Réinstallation : réinstallez un système d’exploitation propre ou laissez l’acheteur réinstaller selon l’accord.

- Documentation : remettez au nouvel utilisateur la preuve d’effacement (log d’outil) et la liste des actions réalisées.

Checklists par rôle

Checklist — utilisateur final :

- Sauvegarde de mes fichiers personnels

- Export des mots de passe et contacts importants

- Vider la Corbeille

- Exécuter un destructeur sur dossiers sensibles

- Réinitialisation du compte utilisateur

Checklist — administrateur IT :

- Plan de sauvegarde centralisé validé

- Politiques de Storage Sense et durée de conservation appliquées

- Utilitaires de wipe testés (compatibilité HDD/SSD)

- Logs d’effacement conservés pour conformité

Checklist — personne qui vend ou recycle :

- Cryptage préalable actif si possible

- Secure Erase ou destruction physique si requis

- Preuve d’effacement fournie à l’acheteur

Méthodologie courte pour choisir une stratégie

- Identifiez le type de stockage (HDD vs SSD).

- Déterminez le niveau de risque / adversaire (utilisateur ordinaire vs laboratoire forensique).

- Si risque faible à modéré : vider la Corbeille + destructeur logiciel suffit généralement.

- Si risque élevé : chiffrement complet + Secure Erase (SSD) ou effacement multiple (HDD) ou destruction physique.

Scénarios où ces méthodes échouent ou sont insuffisantes

- Cas d’application légale ou criminalistique : des labos spécialisés peuvent tenter des récupérations matérielles (extraction de puces, reconstructions partielles) — la garantie zéro risque n’existe pas pour les données hautement sensibles.

- Disques endommagés : si le contrôleur est défaillant, les outils logiciels ne fonctionnent pas et une intervention matérielle est nécessaire.

- Disques chiffrés mal configurés : si le chiffrement n’est pas activé ou si la clé est sauvegardée ailleurs, simplement supprimer des fichiers ne protège pas.

Protection préventive des données importantes

- Maintenez des sauvegardes régulières sur un support isolé (disque externe, cloud chiffré).

- Activez le chiffrement complet du disque (BitLocker, VeraCrypt, chiffrement matériel) pour limiter la valeur des fichiers si le disque est perdu.

- Éduquez les utilisateurs à vérifier deux fois les sélections avant une suppression irréversible.

GDPR et confidentialité (notes pratiques)

Si vos données contiennent des informations personnelles identifiables (Données à caractère personnel), les obligations réglementaires peuvent exiger des preuves d’effacement. Conservez des logs et utilisez des méthodes reconnues (Secure Erase, certificats d’effacement fournis par les outils) pour démontrer la conformité.

Important: la suppression simple ne suffit pas à garantir la conformité si un audit exige la preuve de l’irrévocabilité des données.

Diagramme de décision

flowchart TD

A[Démarrer] --> B{Type de stockage}

B -->|HDD| C[Souhaitez-vous effacer tout le disque ?]

B -->|SSD| D[Chiffrement actif ?]

C -->|Oui| E[Utiliser effacement complet 'outil professionnel' ou dd]

C -->|Non| F[Vider Corbeille + Destructeur de fichiers]

D -->|Oui| G[Supprimer la clé de chiffrement ou Secure Erase]

D -->|Non| H[Activer chiffrement ou Secure Erase du fabricant]

E --> I[Reinstallation ou remise du matériel]

F --> I

G --> I

H --> IFAQ étendue

Peut-on rendre un disque totalement irrécupérable ?

Pour un HDD, l’effacement multiple et la surcharge d’écritures réduisent fortement la probabilité de récupération par des outils logiciels. Pour un SSD, la combinaison chiffrement + Secure Erase est la méthode recommandée. La destruction physique (détruire le plateau ou la puce) reste la méthode la plus sûre si la confidentialité est critique.

Quelle est la différence entre suppression et écrasement ?

La suppression retire les références au fichier. L’écrasement réécrit les mêmes secteurs/espaces avec de nouvelles données (zéros, motifs aléatoires), rendant la récupération beaucoup plus difficile.

Les logiciels de récupération fonctionnent-ils après un écrasement ?

Si l’espace a été entièrement écrasé, les logiciels de récupération classiques ne retrouveront pas les données. Cependant, un laboratoire spécialisé peut dans certains cas tenter des techniques avancées qui ne sont pas garanties.

Comment gérer les clés de chiffrement ?

Conservez les clés dans un gestionnaire sécurisé. Si vous détruit les données, effacez aussi les sauvegardes des clés. La destruction de la clé rendra les données chiffrées inutilisables.

Que faire si le disque est physiquement endommagé ?

Consultez un spécialiste forensique si vous devez récupérer des preuves. Pour la destruction, la mise au rebut devrait respecter la réglementation locale en matière d’élimination des déchets électroniques.

Critères de réussite

- Les fichiers sensibles ne sont plus accessibles via l’Explorateur ni via des outils de récupération standard.

- Pour les HDD, un test de récupération n’identifie pas de fichiers après effacement multiple.

- Pour les SSD, vérification que le Secure Erase ou la suppression de la clé de chiffrement a été appliquée et documentée.

1‑ligne glossaire

- Corbeille : zone Windows qui contient temporairement les fichiers supprimés.

- TRIM : commande SSD qui permet de marquer des blocs comme libres pour l’effacement interne.

- Secure Erase : commande du fabricant qui remet le disque à un état proche de l’usine.

- Chiffrement complet : protection qui rend les données inexploitables sans la clé.

Exemple de playbook (rapide)

- Sauvegarder → 2. Désactiver comptes → 3. Vider Corbeille → 4. Destructeur pour fichiers sensibles → 5. Effacement disque ou Secure Erase → 6. Preuve d’effacement enregistrée

Proposition de texte pour annonce ou communication interne

Annonce courte (100–200 mots) :

Lorsque vous préparez un poste de travail pour réaffectation ou mise au rebut, suivez notre procédure d’effacement : sauvegarde, déconnexion des comptes, vidage de la Corbeille, destruction des fichiers sensibles puis effacement complet du disque (Secure Erase pour SSD). Conservez les logs pour conformité. Contactez le service IT pour assistance. Cette méthode réduit fortement les risques de fuite de données.

Conclusion

Vider la Corbeille, activer Storage Sense et utiliser un destructeur de fichiers sont des étapes complémentaires. Pour un nettoyage fiable : adaptez la stratégie au type de stockage, sauvegardez d’abord les données importantes, et documentez les opérations. Pour les environnements à risque élevé, combinez chiffrement complet et Secure Erase ou optez pour la destruction physique.

Si vous avez des questions spécifiques sur un modèle de disque, une distribution Windows précise ou une procédure d’entreprise, décrivez votre cas et je vous proposerai une marche à suivre adaptée.

Matériaux similaires

Installer et utiliser Podman sur Debian 11

Guide pratique : apt-pinning sur Debian

OptiScaler : activer FSR 4 dans n'importe quel jeu

Dansguardian + Squid NTLM sur Debian Etch

Corriger l'erreur d'installation Android sur SD